Especialistas en ciberseguridad reportan que algunos modelos de laptops Lenovo, incluyendo las populares ThinkPad y Yoga, se ven afectados por vulnerabilidad de escalada de privilegios en el servicio ImControllerService. La explotación exitosa de estas fallas, identificadas como CVE-2021-3922 y CVE-2021-3969 permitiría a los actores de amenazas ejecutar comandos con privilegios de administrador.

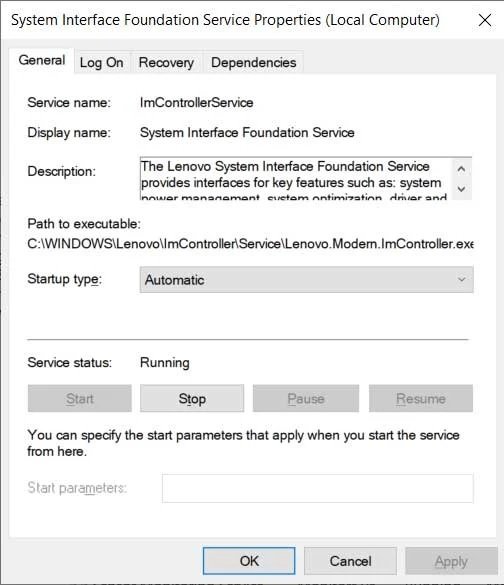

El servicio afectado es un componente de Lenovo System Interface Foundation, pensado para que los dispositivos de la compañía puedan comunicarse con aplicaciones universales como Lenovo Companion, Lenovo Settings y Lenovo ID. El servicio está preinstalado y activo de forma predeterminada en una gran cantidad de dispositivos Lenovo, principalmente laptops.

Un reporte de Windows Service relacionado con esta falla menciona que Lenovo System Interface Foundation Service proporciona interfaces para funciones clave en el sistema, incluyendo administración de energía, optimización del sistema, actualizaciones de controladores y aplicaciones, y configuraciones del sistema, por lo que si se desactiva este servicio, las aplicaciones de Lenovo no funcionarán correctamente.

Las vulnerabilidades fueron identificadas por los expertos de NCC Group, que notificaron sus hallazgos a la compañía a finales de octubre. Lenovo emitió las actualizaciones correspondientes un par de semanas después, mientras que el informe detallado fue publicado esta semana.

Debido a sus características de fábrica, ImController se ejecuta con privilegios SYSTEM, el nivel de acceso más alto disponible en sistemas Windows. Cuando un usuario obtiene privilegios SYSTEM, accede al control total sobre el sistema, pudiendo instalar malware, agregar nuevas cuentas de usuario o enviar información a ubicaciones maliciosas de forma arbitraria.

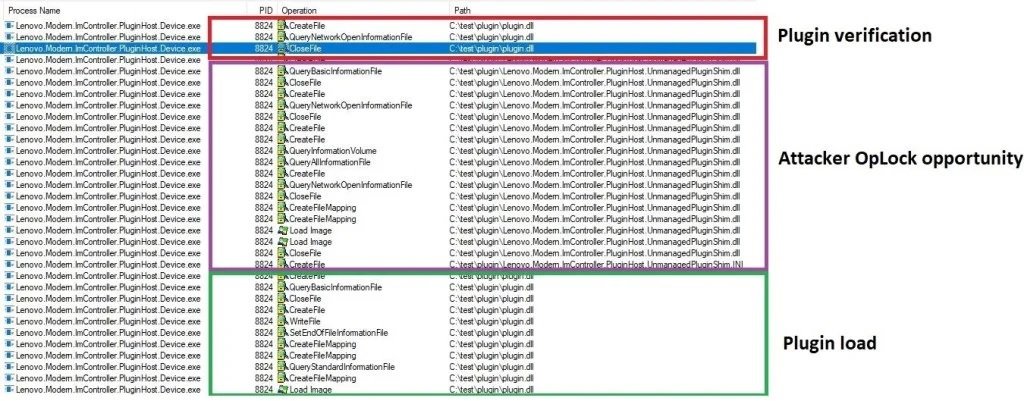

Este servicio de Windows generará más procesos secundarios, que abren servidores de canalización con nombre que el servicio ImController utilizó para comunicarse con el proceso secundario. Si ImController necesita uno de estos servicios para ejecutar un comando, se conectará a la tubería nombrada y emitirá comandos serializados XML que deben ejecutarse.

La desventaja es que el servicio no maneja las comunicaciones entre los procesos secundarios privilegiados de forma segura, por lo que no se valida la fuente de los comandos XML serializados, llevando a que cualquier otro proceso, incluso los maliciosos, puede conectarse al proceso hijo para emitir sus propios comandos.

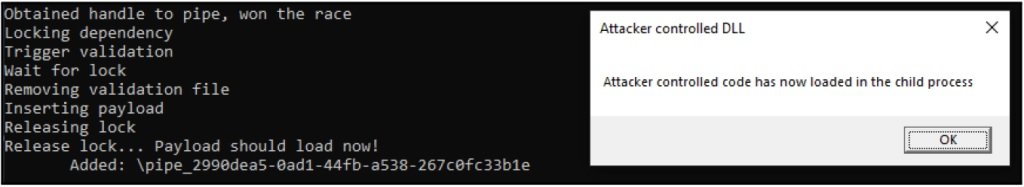

Sabiendo eso, los actores de amenazas pueden enviar una instrucción para cargar un complemento desde una ubicación arbitraria, llevando a una condición de carrera.

La segunda es una falla de tiempo de verificación a tiempo de uso que permite a los actores de amenazas detener el proceso de carga de un complemento ImControllerService validado y reemplazarlo con una DLL de su elección. Una vez que se libera el bloqueo y continúa el procedimiento de carga, se ejecuta la DLL, conduciendo a la escalada de privilegios.

Para prevenir los ataques, se recomienda a los usuarios de estos dispositivos instalar las actualizaciones oficiales. Inhabilitar el componente ImController no parece ser una opción disponible, ya que esto podría alterar el funcionamiento de los dispositivos afectados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.