Aunque tal vez ya no sean tan populares como hace un par de años, el análisis de la seguridad en los lectores electrónicos sigue siendo un campo de interés para los expertos en ciberseguridad. Un reporte reciente menciona el hallazgo de un conjunto de vulnerabilidades en Amazon Kindle que podrían ser explotadas para ejecutar código remoto en un dispositivo afectado. El ataque fue bautizado como ‘KindleDrip’.

El reporte, publicado por Readlmode Labs, detalla la forma en la que un grupo de expertos logró acceder a una cuenta de Amazon comprometida usando solo su dirección email y su tableta Kindle. La falla fue corregida durante las más recientes actualizaciones (versión de firmware 5.13.4).

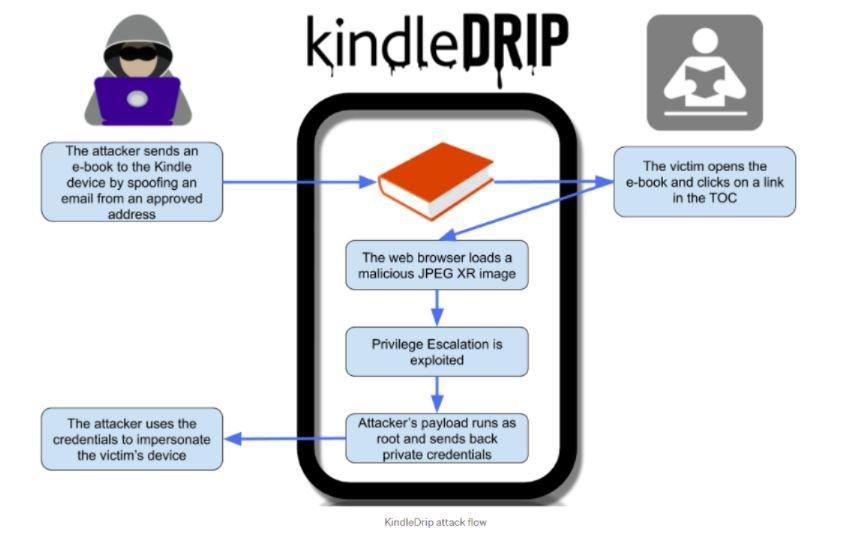

La explotación de KindleDrip se basa en tres fallas encontradas en las tabletas; la primera falla permite que una dirección email falsificada esquive las comprobaciones de autenticación en Kindle, lo que los actores de amenazas podrían aprovechar para enviar un archivo malicioso oculto como un e-book.

Por otra parte, la función “Enviar a Kindle” de Amazon proporciona la capacidad de enviar la información de una compra directamente a su lector electrónico a través de una lista de remitentes aprobados previamente, entre los que se encuentra la dirección email Kindle de cada usuario, generada automáticamente por Amazon.

Los expertos lograron falsificar la dirección email Kindle de un usuario para enviar un e-book a su dispositivo sin tener que pasar por el proceso de autenticación de Amazon: “No queda indicio alguno sobre la procedencia del e-book malicioso, incluso aparece en la página de inicio del dispositivo afectado con una imagen de portada que puede ser editada por los atacantes”, menciona el reporte.

La segunda falla explotada por los investigadores existe debido a la forma en que Kindle analiza el formato de imagen JPEG XR, que puede cargarse a través de un navegador convencional: “Si los usuarios hacen clic en un enlace en el e-book, se abrirá una ventana de navegador que contiene la imagen JPEG XR maliciosa, que iniciará la ejecución de código arbitrario en el contexto de un usuario expuesto”.

Finalmente es explotada la tercera vulnerabilidad, una falla de escalada de privilegios que, en conjunto con las dos fallas restantes, pueden conducir al robo de credenciales privadas y a la ejecución remota de código.

Los investigadores que presentaron el reporte ante el programa de recompensas por vulnerabilidades de la compañía recibieron una compensación de 18 mil dólares. Amazon anunció que la falla fue corregida el pasado 10 de diciembre, cumpliendo con los plazos establecidos por la comunidad de la ciberseguridad. Sobre el ataque, los expertos sólo agregaron que las fallas no fueron fáciles de encontrar, aunque una vez resuelto este paso el resto del proceso fue muy simple.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.