La compañía de soluciones de red y ciberseguridad Juniper Networks anunció la corrección de una vulnerabilidad que permitiría a los actores de amenazas secuestrar las sesiones de los dispositivos afectados. Identificada como CVE-2021-0254 la falla impacta directamente en el funcionamiento de Junos, el sistema operativo de Juniper Networks.

La falla fue descubierta por el investigador Nguyễn Hoàng Thạch, también conocido como D4rkn3ss, quien menciona que esta es la vulnerabilidad más grave que haya sido identificada en un producto de Juniper, que fue notificada hace más de seis meses.

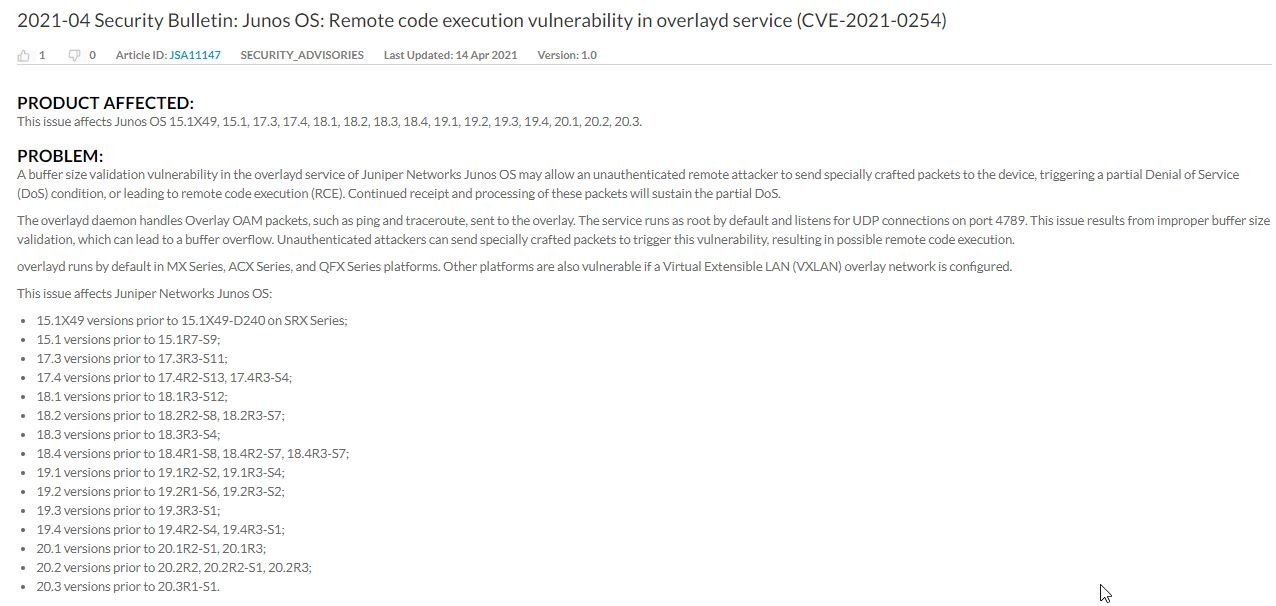

La alerta de seguridad de Juniper menciona que la vulnerabilidad podría ser explotada por actores de amenazas remotos no autenticados para realizar ataques de ejecución de código arbitrario o desencadenar condiciones de denegación de servicio (DoS). El abuso de esta falla requiere el envío de paquetes especialmente diseñados al sistema objetivo, por lo que generar la condición DoS sería relativamente fácil.

Por otra parte, D4rkn3ss menciona que un atacante que explote con éxito esta vulnerabilidad podría obtener acceso root al sistema objetivo y luego instalar un backdoor o realizar cualquier modificación en las configuraciones del dispositivo objetivo. Además, la explotación no requiere de la interacción del usuario objetivo y puede ser encadenada con otros ataques.

El reporte señala que los ataques remotos son teóricamente posibles, aunque por lo general los dispositivos vulnerables a este ataque no están expuestos en Internet, por lo que un caso contrario sería resultado de múltiples e inusuales errores de configuración.

Juniper también menciona que el daemon maneja los paquetes Overlay y OAM, servicio ejecutado como root de forma predeterminada y con escucha a las conexiones UDP en el puerto 4789: “Este problema existe debido a la validación incorrecta del tamaño del búfer, lo que podría conducir a un desbordamiento y una eventual ejecución remota de código”, señala la compañía.

Este daemon se ejecuta de forma predeterminada en los enrutadores MX y ACX, además está presente en los switches QFX de Juniper. La compañía concluye mencionando que no se han encontrado evidencias de explotación activa de las fallas, aunque señalan que el ataque puede ser lanzado contra otras configuraciones predeterminadas, por lo que recomiendan a los administradores auditar la seguridad de sus dispositivos de red.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.