Section 52, el grupo de Microsoft especializado en la investigación de seguridad en Internet de las Cosas (IoT), reportó el hallazgo de un conjunto de fallas críticas en el proceso de asignación de memoria en dispositivos IoT y OT que los actores de amenazas podrían explotar para evadir controles de seguridad y ejecutar código remoto en los sistemas afectados. Los expertos encontraron al menos 25 vulnerabilidades en implementaciones IoT industriales, médicas y empresariales.

Estas fallas residen en las funciones de asignación de memoria estándar empleadas en sistemas operativos en tiempo real (RTOS), kits de desarrollo de software (SDK) e implementaciones de bibliotecas C estándar. Las vulnerabilidades, apodadas BadAlloc, fueron reportadas al Centro de Respuesta de Seguridad de Microsoft (MSRC).

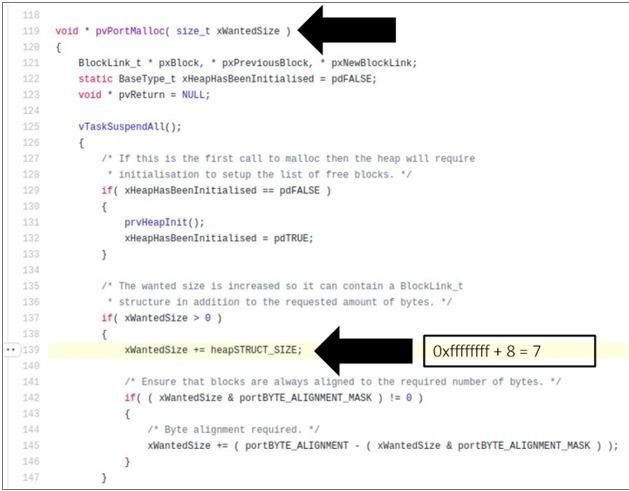

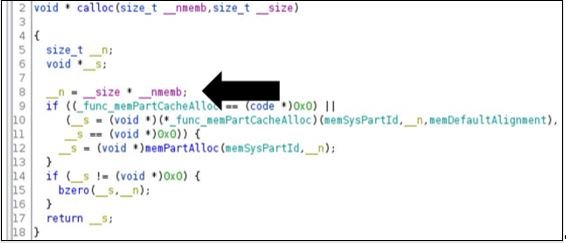

Todas las vulnerabilidades BadAlloc se derivan del uso de funciones de memoria vulnerables como malloc, calloc, realloc, memalign, valloc y pvalloc, entre otras. El reporte de Microsoft demuestra que las implementaciones de asignación de memoria escritas a lo largo de los años como parte de los dispositivos de IoT y el software integrado no han incorporado las validaciones de entrada adecuadas, lo que las hace vulnerables a los actores de amenazas.

Los investigadores mencionan que las vulnerabilidades pueden ser invocadas llamando a la función de asignación de memoria afectada con el parámetro VALUE derivado dinámicamente de una entrada externa; este debe ser lo suficientemente grande como para desencadenar una condición de desbordamiento de enteros.

Con el envío de este valor, el resultado devuelto es un búfer de memoria recién asignado. A pesar de que tamaño de la memoria asignada sigue siendo reducido, la carga útil asociada con la asignación de memoria excede el búfer asignado real, lo que resulta en un desbordamiento del montón que a su vez permitiría a los actores de amenazas ejecutar código malicioso en el dispositivo afectado.

El uso estandarizado de estas implementaciones hace que la explotación exitosa de estas vulnerabilidades se vuelva un riesgo para organizaciones de múltiples sectores. Si bien Microsoft no ha detectado intentos de explotación activa, se recomienda a los proveedores que lancen parches para abordar estas fallas lo antes posible. En caso de no poder actualizar, Section 52 recomienda la implementación de alguna de las siguientes medidas:

- Monitoreo y supervisión: Dado que la mayoría de los dispositivos IoT y OT no admiten agentes, puede emplear una solución de detección y respuesta de red (NDR) con reconocimiento de IoT/OT

- Reducción de la la superficie de ataque: También puede eliminar las conexiones de Internet innecesarias a los sistemas de control de OT e implementar acceso vía VPN con autenticación multifactor para reducir la exposición de los sistemas vulnerables

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.