Se encontró una vulnerabilidad de ejecución de código arbitrario en WinRAR , y es posible explotar este problema abriendo un archivo RAR que ha sido cuidadosamente preparado. Según Zero Day Initiative, a esta vulnerabilidad se le ha asignado el identificador CVE CVE-2023-40477, y la calificación de gravedad es 7.8 (Alta). El investigador de seguridad conocido como “goodbyeselene” llamó la atención de WinRAR sobre este problema. Es un administrador de archivos para la plataforma Windows que utilizan millones de personas en todo el mundo.

WinRAR es capaz de comprimir y descomprimir archivos de almacenamiento en los siguientes formatos: AR, ZIP, CAB, ARJ, LZH, TAR, GZip, UUE, ISO, BZIP2, Z y 7-Zip.

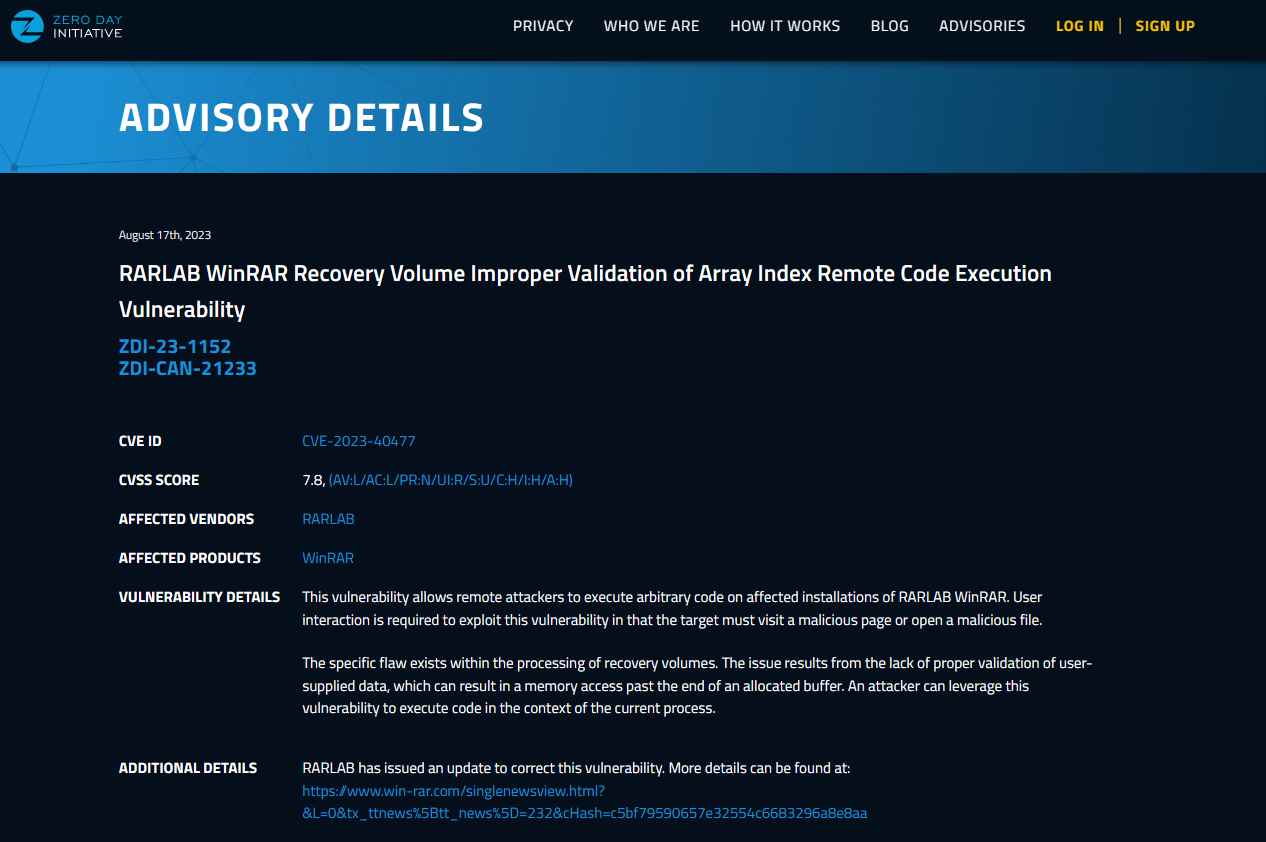

CVE-2023-40477 es una vulnerabilidad que permite la ejecución remota de código.

Esta vulnerabilidad surge como consecuencia de una validación defectuosa de la entrada proporcionada por el usuario, lo que puede conducir al acceso a la memoria que ocurre después del final del búfer que se ha creado. Esta vulnerabilidad puede ser aprovechada por un adversario al pedirle que cree un archivo especialmente construido. con la intención de utilizar el proceso actualmente en ejecución como un medio para ejecutar instrucciones arbitrarias en el sistema.

Según informes de ZDI, la explotación de esta vulnerabilidad requiere cierta actividad por parte del usuario. El usuario tiene que visitar un sitio web malicioso o abrir un archivo malicioso para que se manifieste este problema particular en el procesamiento de volúmenes de recuperación.

Para solucionar este fallo de seguridad, WinRAR ha publicado un parche que se incluye en su versión más reciente, la 6.23. También han emitido una alerta de seguridad que analiza las nuevas funciones y actualizaciones de seguridad. De acuerdo con la información proporcionada en el aviso de seguridad publicado por WinRAR, “se solucionó un problema de seguridad relacionado con la escritura fuera de los límites en el código de procesamiento de volúmenes de recuperación de RAR4”. Además de esto, se agregaron nuevas funciones y WinRAR también corrigió otra vulnerabilidad que fue encontrada por Group-IB. Esta vulnerabilidad se describió como “un archivo incorrecto después de que un usuario hizo doble clic en un elemento en un archivo especialmente diseñado”, y fue una de las vulnerabilidades que se solucionó.

Se recomienda encarecidamente a los usuarios de WinRAR que actualicen a la versión más reciente para evitar que otros se aprovechen de esta vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.