La comunidad de la ciberseguridad se muestra preocupada respecto al hallazgo de una potencial falla de seguridad que permitiría a un actor de amenazas manipular archivos de Power Point para descargar e instalar malware en un dispositivo con una simple interacción del puntero del mouse con un enlace de hipertexto.

Según los reportes, este ataque requiere que el usuario objetivo acepte un cuadro de diálogo emergente para ejecutar o instalar un programa; si bien Microsoft no considera esta clase de escenarios como una vulnerabilidad, múltiples expertos tienen una opinión contraria.

Mandar Satam, investigador de ciberseguridad independiente, asegura que el ataque puede eludir una restricción fundamental en PowerPoint, que impide agregar un archivo remoto a la acción HyperLink. Satam agregó que este ataque permitiría manipular el cuadro de diálogo para mostrar cualquier cosa.

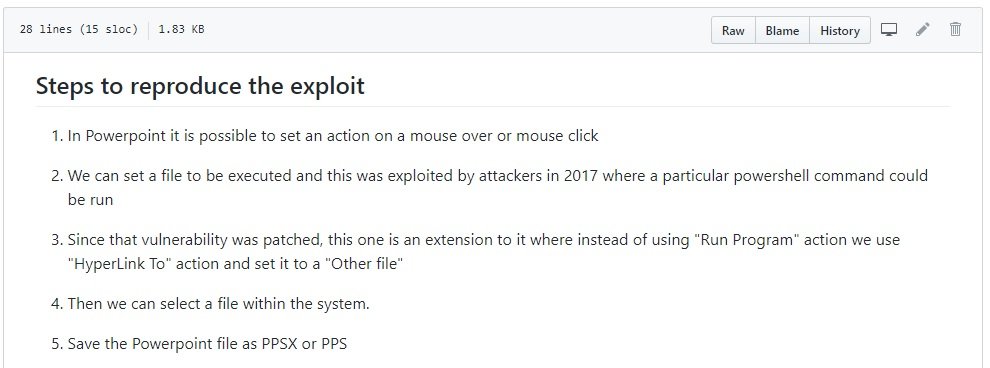

El investigador creó una prueba de concepto del ataque abusando de los archivos de presentación de diapositivas Open XML de Power Point, llamados PPSX. Estos archivos fueron diseñados únicamente para la reproducción de presentaciones, por lo que no pueden ser editados.

No obstante, Satam logró evadir las restricciones, logrando que los enlaces maliciosos utilizados para el ataque instalaran programas ejecutables locales en el momento que el usuario pasara el mouse sobre un enlace de hipertexto: “Dado que esa vulnerabilidad fue corregida, esta es una extensión en la que, en lugar de usar la acción ‘Ejecutar programa’, usamos la acción ‘HyperLink To’ configurada en ‘Otro archivo’ de forma específica”, menciona el investigador.

Al cambiar “Ejecutar programa” por “HyperLink To”, la prueba de concepto ejecuta el archivo desde un servidor remoto, que permite la edición y lectura remota de contenido. “Debido a la forma en que funcionan las conexiones SMB en Windows 10, las conexiones SMB a través de Internet son posibles incluso si los puertos SMB (445/139) están cerrados si un atacante aloja un servidor web que admite la extensión WebDAV”, escribió el investigador.

Debido a que el ataque es desencadenado de forma muy simple, el investigador asegura que debe tratarse como una vulnerabilidad. No obstante, el Centro de Respuesta de Seguridad de Microsoft (MSRC) opina diferente, pues el ataque consiste en buena parte de un proceso de ingeniería social. La investigación de Satam fue rechazada por Microsoft, aunque la compañía afirma que sus equipos de seguridad estarán al pendiente.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.