Cisco anunció la corrección de una vulnerabilidad día cero en el software de sus enrutadores IOS XR cuya explotación habría permitido a los actores de amenazas no autenticados acceder de forma remota a instancias Redis ejecutadas en contenedores NOSi Docker. El software afectado reside en múltiples plataformas de enrutadores Cisco, incluyendo las series NCS 540 y 560, NCS 5500, 8000 y AST 9000.

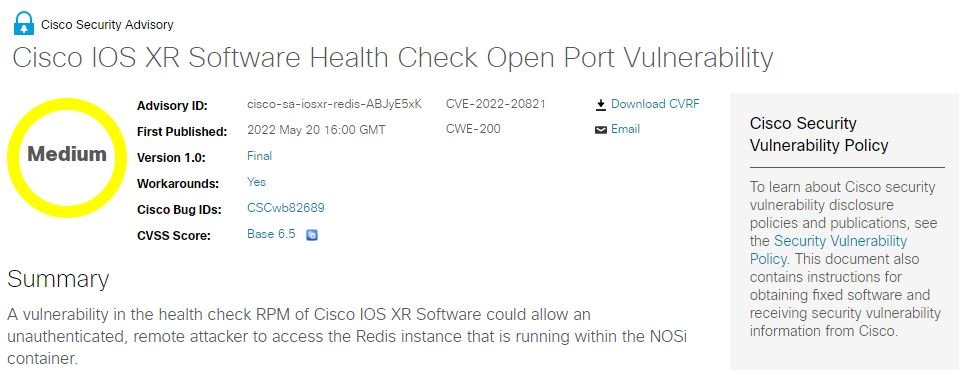

Identificada como CVE-2022-20821, la vulnerabilidad fue descubierta mientras se resolvía un caso del Cisco Technical Assistance Center (ATC). Los investigadores detallan que la falla existe debido a que el RPM de verificación de estado abre el puerto TCP 6379 de forma predeterminada al momento de la activación.

Los hackers maliciosos pueden conectarse a la instancia de Redis en el puerto abierto explotando este error, permitiendo la escritura en la base de datos en memoria de Redis, la escritura de archivos arbitrarios en el sistema de archivos del contenedor y la recuperación de información sobre la base de datos de Redis.

Aunque el error pudiera parecer crítico, la buena noticia es que incluso si un hacker malicioso lograra explotar la vulnerabilidad, sería imposible ejecutar código remoto o comprometer la integridad del sistema host debido a que las instancias de Redis se ejecutan en contenedores de entorno sandbox.

La vulnerabilidad solamente afecta a los enrutadores Serie 8000, ya que el RPM de verificación está instalado y activo en estos productos. No obstante, la compañía ha solicitado a los clientes de todos los productos antes mencionados aplicar los parches lanzados recientemente, o bien implementar soluciones alternativas según sus consideraciones.

Cisco también confirmó que se han detectado algunos intentos de explotación activa, por lo que invita a los usuarios a aplicar las medidas necesarias para mitigar el riesgo de ataque lo antes posible.

Para los administradores que no puedan actualizar sus dispositivos en este momento, una solución alternativa requiere deshabilitar la verificación de estado y eliminar el RPM de verificación en los dispositivos vulnerables. Para saber si sus dispositivos se ven afectados, ejecute el comando docker ps y busque un contenedor llamado NOSi.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.