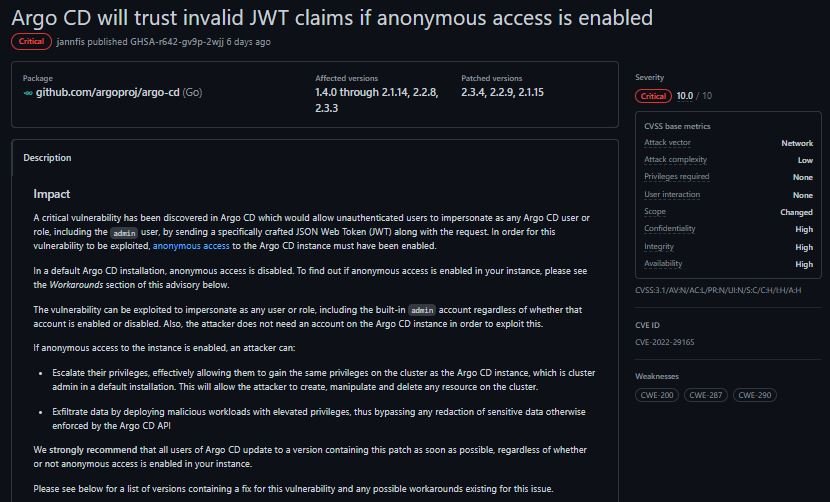

Los mantenedores de Argo CD, la herramienta de entrega continua (CD) para Kubernetes, anunciaron la corrección de una vulnerabilidad que habría permitido a los actores de amenazas falsificar tokens web JSON (JWT) y tomar control de las implementaciones afectadas. Según el reporte, la falla existe debido a que GitOps confía en los tokens JWT inválidos si el acceso anónimo está habilitado.

El error permitía a los hackers maliciosos no autenticados enviar un JWT especialmente diseñado a una implementación vulnerable, conduciendo a un ataque de escalada de privilegios en el clúster que la instancia de Argo CD. Un ataque exitoso permitiría a los actores de amenazas manipular y eliminar cualquier recurso del clúster.

La falla recibió un puntaje de 10/10 según el Common Vulnerability Scoring System (CVSS), por lo que su potencial explotación se considera un riesgo de seguridad crítico. La buena noticia es que el acceso anónimo requerido para la explotación está desactivado de forma predeterminada.

La falla afecta a las versiones 1.4.0 hasta 2.1.14, 2.2.8 y 2.3.3, y fue corregida en las versiones 2.3.4, 2.2.9 y 2.1.15, por lo que se recomienda a los usuarios de implementaciones afectadas actualizar de inmediato. Verificar que el acceso anónimo esté desactivado también es recomendable. Para definir si esta configuración está desactivada, simplemente consulte el ConfigMap argocd-cm en el namespace de su instalación.

Las versiones corregidas también incluyen un parche para una vulnerabilidad de severidad media que permitiría a los actores de amenazas con acceso de escritura extraer archivos confidenciales del servidor de repositorio de Argo CD.

Esta falla fue identificada por primera vez como parte de una auditoría de Trail of Bits publicada en marzo, y el ingeniero de software Michael Crenshaw volvió a identificarla de forma independiente antes de que los parches requeridos fueran lanzados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.