Una vulnerabilidad crítica de desbordamiento de búfer y ejecución remota de código (RCE) afectó a varios enrutadores D-Link que no estaban parcheados.

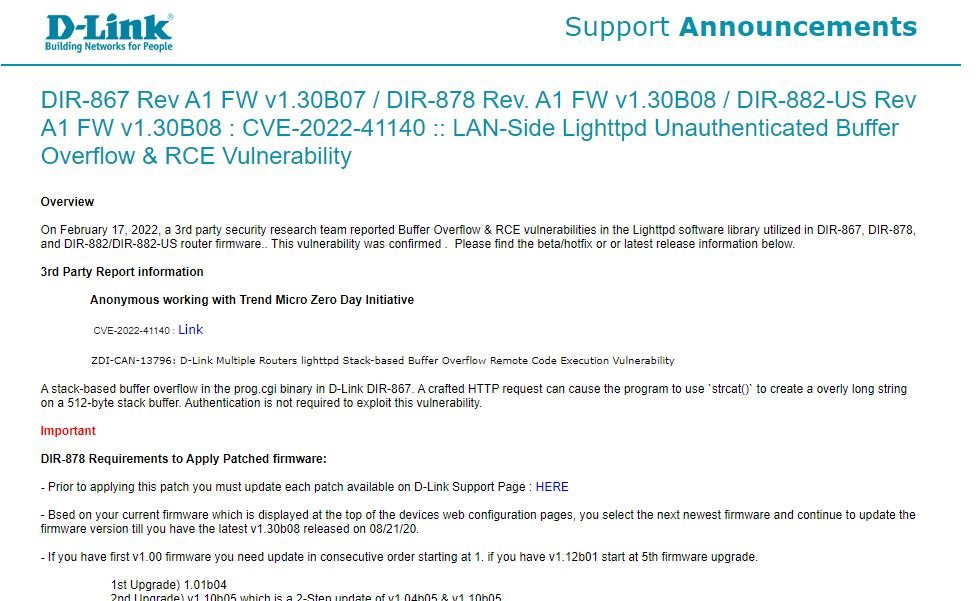

Rastreada como CVE-2022-41140 y con una puntuación CVSS de 8,8, la vulnerabilidad se encontró en los enrutadores DIR-867, DIR-878 y DIR-882-US, todos los cuales son compatibles, pero solo se recibió el modelo DIR-878. un parche.

El problema se puede desencadenar sin autenticación enviando una entrada especialmente diseñada al servicio lighttpd, para desencadenar una inyección de comando. El servicio lighttpd escucha en el puerto TCP 80 de forma predeterminada. Un atacante capaz de desencadenar la vulnerabilidad podría comprometer todo el sistema.

“Un desbordamiento de búfer basado en pila en el binario prog.cgi en D-Link DIR-867. Una solicitud HTTP manipulada puede hacer que el programa use `strcat()` para crear una cadena demasiado larga en un búfer de pila de 512 bytes ” , decía el aviso.

El CVE-2022-41140 se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pilas de longitud fija.

Descubierta por un investigador anónimo que trabajaba con Trend Micro Zero Day Initiative , la vulnerabilidad de seguridad se informó a D-Link en febrero. D-Link ya ha confirmado la existencia de esta y el hecho de que se lanzó el primer parche Beta Hotfix para el modelo DIR-878. D-Link dice que se está desarrollando el firmware fijo para DIR-867 y DIR-882-US. Se proporcionará una actualización de firmware tan pronto como esté disponible a través de support.dlink.com.

Modelos afectados

| Modelo | Revisión de hardware | FW afectado | FW fijo | Recomendación | Última actualización |

| DIR-867 | Todas las revisiones de hardware de Axe | v1.30B07 y menos | En desarrollo | Publicación pendiente | 04/03/2022 |

| DIR-878 | Todas las revisiones de hardware de Axe | v1.30B08-Revisión y Abajo | v1.30b08_Beta_Hotfix | Actualizar a revisión beta | 04/01/2022 |

| DIR-882-US | Todas las revisiones de hardware de Axe | v1.30B06-Revisión y Abajo | En desarrollo | Publicación pendiente | 04/03/2022 |

Se recomienda encarecidamente a los clientes de dispositivos D-Link que apliquen parches y actualizaciones publicados por la empresa para mitigar posibles amenazas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.