Un equipo de investigadores integrado por Daniele Antonioli del Instituto Federal Suizo de Tecnología de Lausana (EPFL), Kasper Rasmussen del Centro CISPA Helmholtz para la Seguridad de la Información en Alemania y Nils Ole Tippenhauer de la Universidad de Oxford, acaba de revelar el hallazgo de una vulnerabilidad en Bluetooth, el protocolo de conexión inalámbrica para vincular dispositivos como smartphones, laptops, tabletas y dispositivos de Internet de las Cosas (IoT).

Este Ataque de Suplantación de Bluetooth (BIAS, por sus siglas en inglés), podría afectar a cualquier dispositivo con la versión clásica del protocolo de conexión, también conocida como Basic Rate, Enhaced Data Rate, o simplemente como Bluetooth Classic.

Al parecer, la falla existe debido a la forma en la que los dispositivos administran la clave de enlace (o clave a largo plazo), que es generada cuando dos dispositivos son emparejados por primera vez. Esta clave se emplea para derivar claves de sesiones en conexiones futuras, eliminando la necesidad de volver a emparejar los dos aparatos. La falla reportada por los investigadores permitiría a un actor de amenazas falsificar la identidad de un dispositivo vinculado previamente a otro, por lo que podría conectarse sin conocer la clave a largo plazo establecida previamente.

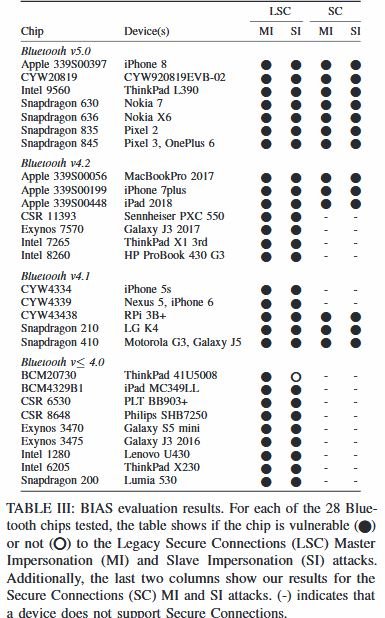

Si el ataque es completado con éxito, los hackers pueden tomar control del otro dispositivo con Bluetooth Classic. Los investigadores probaron el ataque contra múltiples dispositivos (smartphones, tabletas, placas de computadora, auriculares) de los fabricantes más importantes del mundo, como Apple, Motorola, Google, Nokia, HP, Lenovo, Philips, Sennheiser, Raspberry Pi y Cypress.

Los investigadores notificaron el hallazgo al Grupo de Interés Especial de Bluetooth (Bluetooth SIG), la organización encargada de la supervisión de los estándares Bluetooth en diciembre de 2019. Apenas hace unas horas, Bluetooth SIG publicó un comunicado para informar que Bluetooth Especification Core fue actualizado, con lo que se evita que los hackers degraden protocolos seguros a la versión vulnerable, mitigando así el riesgo de explotación en dispositivos actuales.

Además, los fabricantes de dispositivos con Bluetooth integrado deberán implementar una actualización de firmware en los próximos meses para solucionar completamente el problema. Por ahora, es complicado dar seguimiento al estado de las actualizaciones, por lo que habrá que esperar algún tiempo.

Este es el mismo equipo que descubrió el ataque de negociación de clave Bluetooth (KNOB) hace algunos meses. Los expertos mencionan que, si un hacker combina ambos ataques, podría esquivar la autenticación en los dispositivos con Bluetooth, incluso en los que operan con una versión segura del protocolo. Un reporte técnico completo del ataque se encuentra disponible en las plataformas oficiales de los investigadores.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.