Se han puesto a disposición un código de explotación de prueba de concepto (PoC) y un análisis técnico para la vulnerabilidad de alta seguridad recientemente revelada que afecta a Windows, por lo que es imperativo que los usuarios se muevan rápidamente para aplicar los parches.

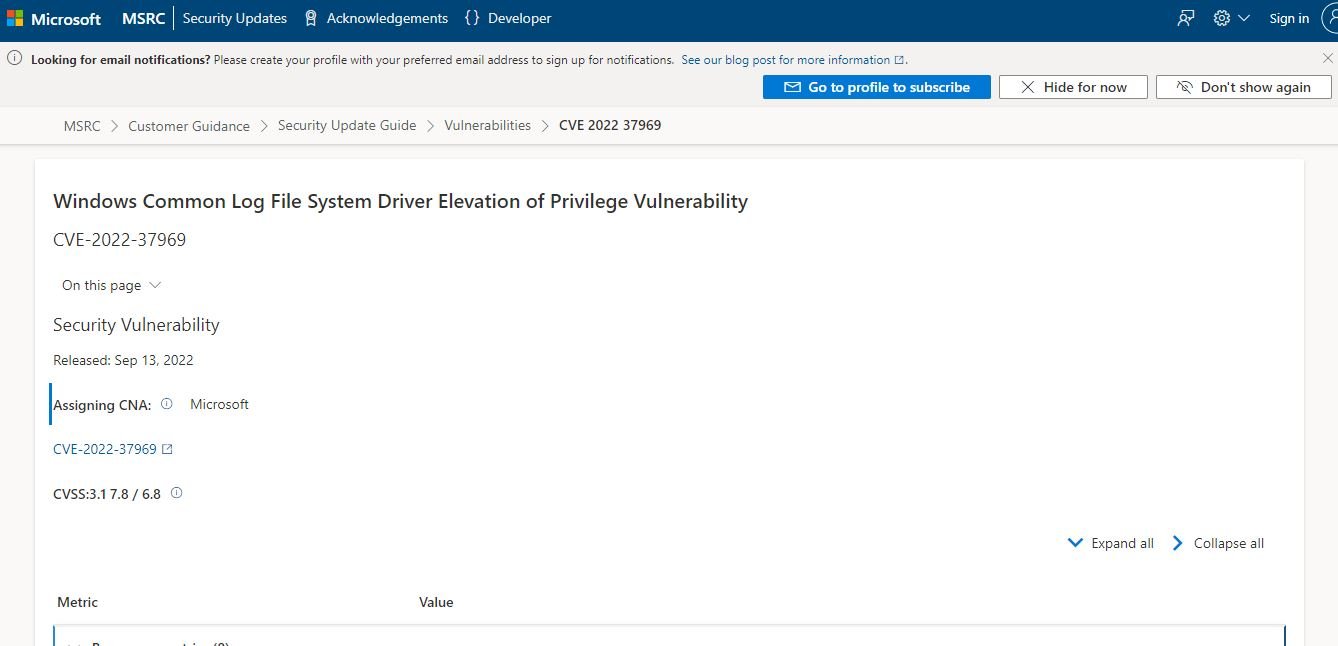

El 13 de septiembre, Microsoft lanzó Patch Tuesday para corregir 63 vulnerabilidades de seguridad en Windows y sus productos. Microsoft marcó 5 vulnerabilidades como críticas. Entre ellos, CVE-2022-37969 (puntuación CVSS: 7,8) es una vulnerabilidad de elevación de privilegios en el controlador del sistema de archivos de registro común (CLFS) de Windows. Microsoft acreditó a Quan Jin con DBAPPSecurity, Genwei Jiang con Mandiant, FLARE OTF, CrowdStrike y Zscaler ThreatLabz por informar sobre esta vulnerabilidad.

El Common Log File System (CLFS) es un servicio de registro de uso general que pueden utilizar los clientes de software que se ejecutan en modo de usuario o modo kernel.

“ Un atacante ya debe tener acceso y la capacidad de ejecutar código en el sistema de destino. Esta técnica no permite la ejecución remota de código en los casos en que el atacante aún no tiene esa capacidad en el sistema de destino ”, señaló Microsoft en su aviso. Según Microsoft, esta vulnerabilidad ha sido explotada en la naturaleza.

El equipo de investigadores de Zscaler ThreatLabz realizó un análisis en profundidad de la vulnerabilidad y divulgó públicamente CVE-2022-37969 PoC.

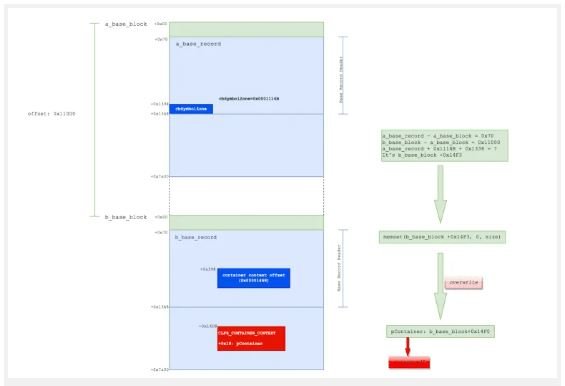

“ La causa de la vulnerabilidad se debe a la falta de una verificación de límites estrictos para el campo SignaturesOffset en el bloque base para el archivo de registro base (BLF) en CLFS.sys. Una matriz de contexto de cliente especialmente diseñada y un contexto de cliente falso en el archivo de registro base pueden explotar CLFS para sobrescribir el campo SignaturesOffset con un valor anormal. Esto conduce a una omisión de validación para el campo cbSymbolZone cuando se asigna un símbolo. Por lo tanto, un campo cbSymbolZone inválido puede producir una escritura fuera de límite en un desplazamiento arbitrario”, dijo la firma de ciberseguridad en su blog.

Vale la pena señalar que la explotación exitosa de CVE-2022-37969 podría abrir la puerta a una toma completa del sistema por parte de los atacantes.

Zscaler ThreatLabz ha lanzado un código de prueba de concepto (PoC) para activar la vulnerabilidad de seguridad CVE-2022-37969. “Para Windows 11, el exploit primero activa la vulnerabilidad CLFS para realizar una escritura arbitraria para el objeto PipeAttribute. Luego, el exploit activa la vulnerabilidad CLFS por segunda vez para realizar el reemplazo del token. Para Windows 10, el exploit solo necesita activar la vulnerabilidad CLFS una vez y aprovecha la técnica de Modo anterior para implementar una primitiva de escritura arbitraria, y luego completa el reemplazo del token llamando a la función NtWriteVirtualMemory”, se lee en el blog.

Recomendamos que los usuarios de Windows instalen el último martes de parches de Microsoft lo antes posible.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.