Splunk anunció el 2 de noviembre el lanzamiento de un nuevo conjunto de parches trimestrales para Splunk Enterprise, que incluyen correcciones para nueve vulnerabilidades de alta gravedad.

Los más graves de estos defectos de seguridad tienen una puntuación CVSS de 8,8 y se describen como vulnerabilidades de ejecución remota de código (RCE), inyección de entidad externa XML (XXE) y de secuencias de comandos cruzadas reflejadas (XSS).

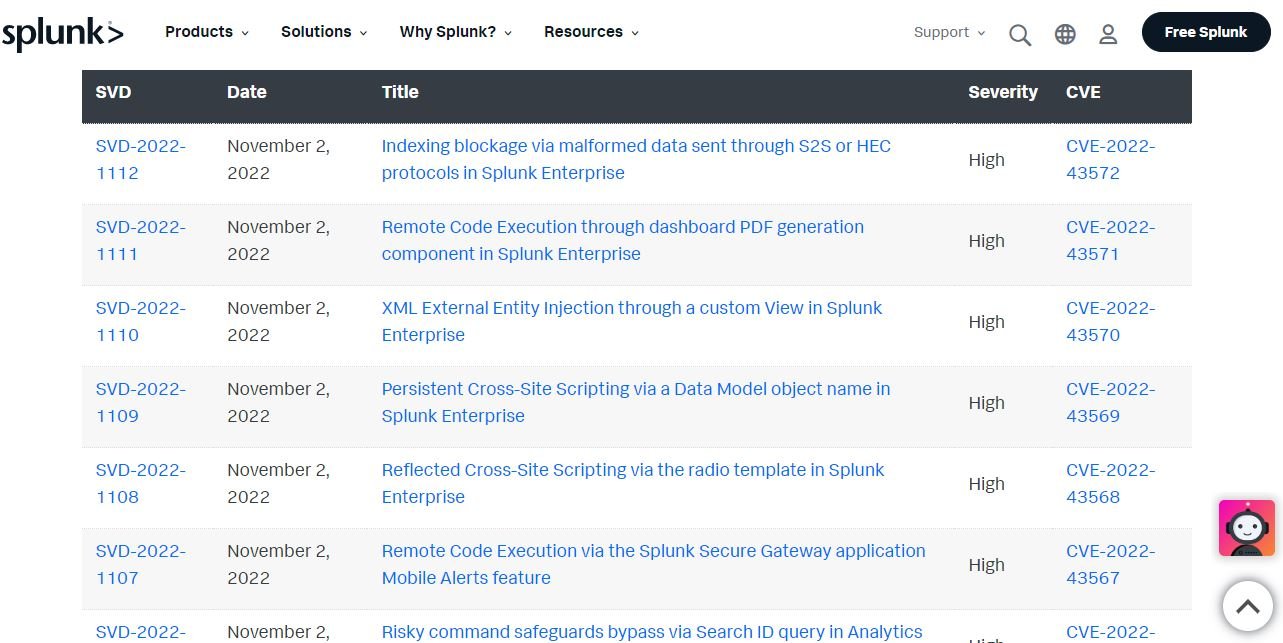

Rastreadas como CVE-2022-43571 y CVE-2022-43567, las vulnerabilidades de RCE pueden ser explotadas por atacantes autenticados para ejecutar código a través del componente de generación de PDF del tablero o mediante solicitudes diseñadas enviadas a la función de alertas móviles de la aplicación Splunk Secure Gateway.

La vulnerabilidad de inyección XXE, CVE-2022-43570, se puede explotar para hacer que Splunk Web incruste documentos incorrectos en un error. Una solución para esta consiste en deshabilitar Splunk Web y restringir quién puede cargar archivos de búsqueda.

Las versiones de Splunk Enterprise con Splunk Web habilitado son vulnerables a un XSS reflejado (CVE-2022-43568) “a través de la notación de objetos de JavaScript (JSON) en un parámetro de consulta cuando output_mode=radio”, dice Splunk. La desactivación de Splunk Web mitiga esta vulnerabilidad.

Con una puntuación CVSS de 8,1, las siguientes dos vulnerabilidades de gravedad alta se describen como omisiones de protección de comandos riesgosas que pueden explotarse si el atacante engaña a la víctima para que inicie una solicitud en el navegador.

La primera de las vulnerabilidades (CVE-2022-43563) afecta el manejo de nombres de campo por parte del comando de búsqueda ‘rex’, mientras que la segunda (CVE-2022-43565) se encontró en el manejo de archivos JSON por parte del comando ‘tstats’.

Splunk también resolvió un XSS persistente en el nombre de objeto de un modelo de datos (CVE-2022-43569), una omisión de salvaguardas de comando arriesgada en el área de trabajo de análisis (CVE-2022-43566) y un bloqueo de indexación o denegación de servicio ( DoS) en los protocolos Splunk-to-Splunk (S2S) y HTTP Event Collector (HEC) (CVE-2022-43572).

Además, Splunk resolvió dos vulnerabilidades de gravedad media (DoS a través de macros de búsqueda diseñadas y XSS a través de la función Splunk ‘power’) y una de gravedad baja (inyección de encabezado de host remota y no autenticada).

Todas las vulnerabilidades se han resuelto con el lanzamiento de las versiones 8.1.12, 8.2.9 y 9.0.2 de Splunk Enterprise. Se pueden encontrar detalles adicionales sobre estas vulnerabilidades en la página de seguridad del producto de Splunk .

Las próximas actualizaciones de seguridad trimestrales están programadas para el 7 de febrero de 2023.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.