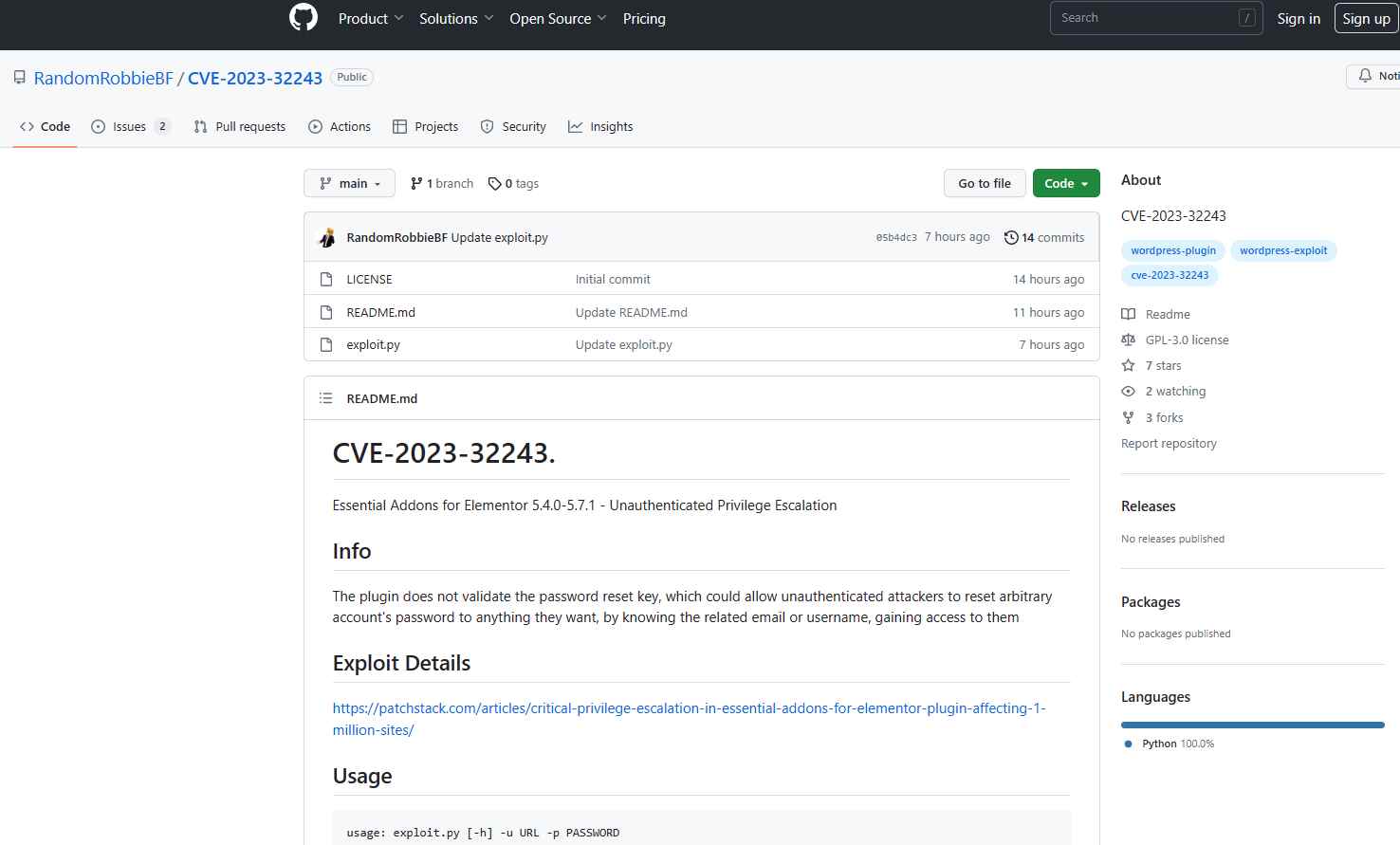

Complementos esenciales para Elementor, uno de los complementos más populares para el editor Elementor de WordPress, tiene una grave falla de seguridad que ha salido a la luz. En los sitios web que son vulnerables a la vulnerabilidad, a la que se le ha asignado el número CVE-2023-32243, es posible que un atacante obtenga privilegios elevados. Un profesional de seguridad experimentado acaba de hacer público el código de explotación para CVE-2023-32243, que permite elevar el nivel de privilegio de un usuario no autenticado al de cualquier otro usuario en un sitio web de WordPress. Si la vulnerabilidad se aprovecha con éxito, un actor de amenazas puede restablecer la contraseña de cualquier usuario, siempre que conozca el nombre del usuario. Esto necesitaría que el actor de amenazas tuviera acceso al nombre del usuario. Se sospecha que esta falla está presente desde al menos la versión 5.4.0.

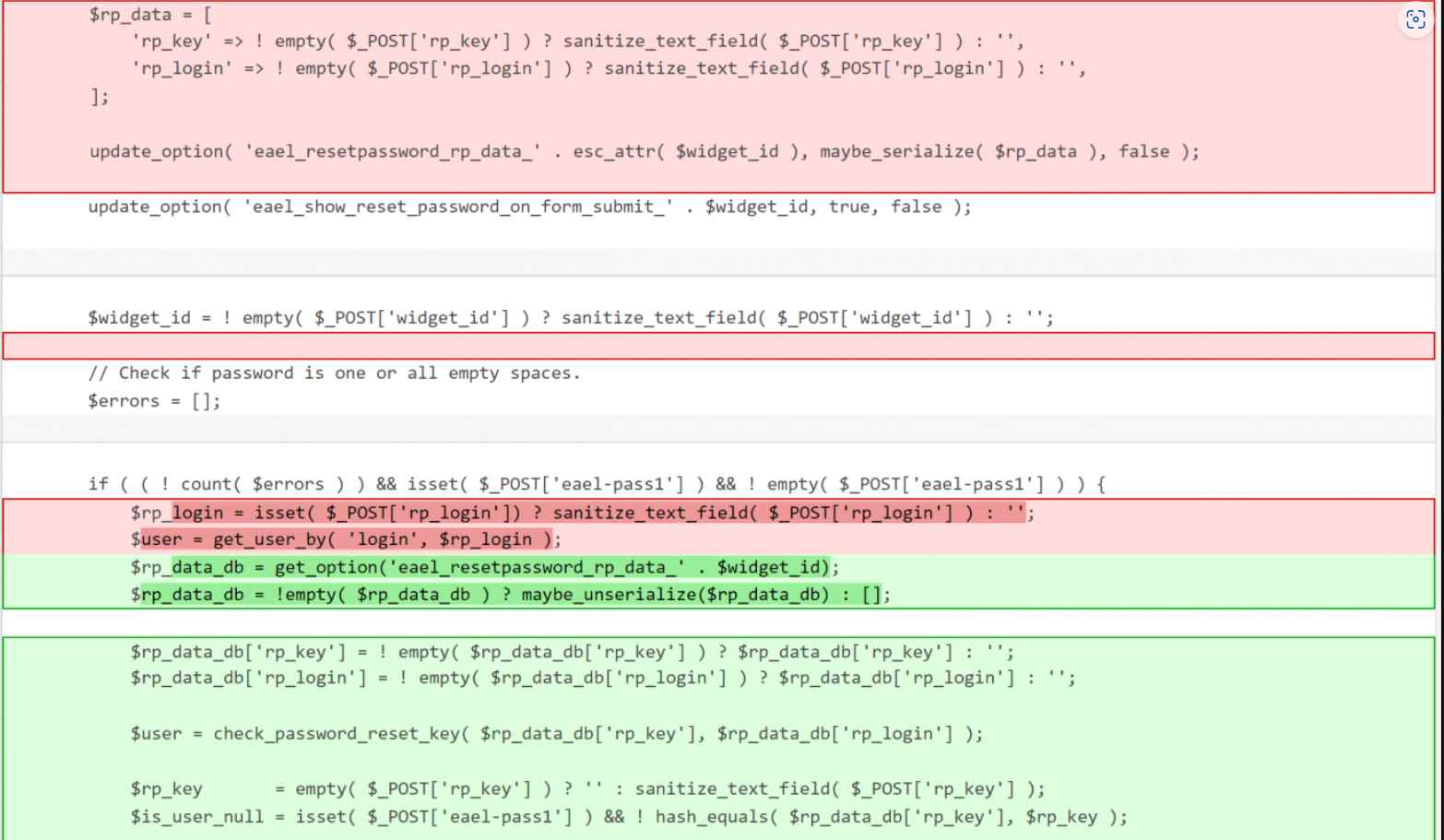

Existe un error de configuración en la forma en que Essential Addons for Elementor maneja la autenticación, y esta es la causa raíz de la vulnerabilidad. El atacante puede aprovechar esta vulnerabilidad al enviar una solicitud especialmente diseñada a la interfaz de programación de aplicaciones (API) del complemento. Una vez que se ha explotado la vulnerabilidad, el atacante podrá ejecutar código PHP arbitrario en el sitio web que es vulnerable, lo que puede darle el control total del sitio web.

El investigador de Patchstack, Rafie Muhammad, señala en su estudio que el atacante debe especificar un valor aleatorio en las entradas POST ‘page_id’ y ‘widget_id’ para que el complemento no emita un mensaje de error que pueda generar sospechas en el administrador del sitio web. En otras palabras, el atacante necesita ocultar sus huellas.

Para verificar la solicitud de restablecimiento de contraseña y establecer una nueva contraseña en los parámetros ‘eael-pass1’ y ‘eael-pass2’, el atacante también debe proporcionar el valor de nonce correcto en el parámetro ‘eael-resetpassword-nonce’. Esto se hace usando el parámetro ‘eael-resetpassword-nonce’.

Essential Addons para Elementor versión 5.7.2, que estuvo disponible para su descarga el 11 de mayo de 2023, incluye un parche que cierra el agujero de seguridad. Se recomienda encarecidamente a todos los administradores de sitios de WordPress que utilizan el complemento Complementos esenciales para Elementor que lo actualicen tan pronto como sea humanamente posible.

Siga estos pasos para asegurarse de que sus complementos esenciales para Elementor estén siempre actualizados:

Inicie su navegador e inicie sesión en su panel de WordPress.

Vaya a la página que enumera los complementos.

Para ver los complementos instalados, elija la pestaña “Complementos instalados”.

Busque “Complementos esenciales para Elementor” en un motor de búsqueda.

Para actualizar inmediatamente el complemento, selecciónelo y luego haga clic en el botón “Actualizar ahora”.

Para confirmar la actualización, haga clic en el botón “Actualizar” en la barra de herramientas.

Qué hacer en caso de que no pueda mantener actualizados los complementos esenciales para Elementor

En caso de que no pueda mantener actualizados los complementos esenciales para Elementor, puede tomar las siguientes precauciones para reducir la posibilidad de ser explotado:

Deshabilite los complementos esenciales para Elementor.

Instale un complemento de seguridad que evitará los esfuerzos para explotar las vulnerabilidades.

Esté atento a cualquier indicación de que su sitio ha sido comprometido.

Los sitios web de WordPress están expuestos a un riesgo significativo debido a una falla de seguridad en un complemento llamado Complementos esenciales para Elementor. Se recomienda encarecidamente a todos los administradores de sitios de WordPress que utilizan el complemento Complementos esenciales para Elementor que lo actualicen tan pronto como sea humanamente posible. En caso de que no pueda instalar la última versión del complemento, puede reducir el potencial de vulnerabilidades siguiendo las instrucciones mencionadas anteriormente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.