Una investigación presentada durante el evento Black Hat USA señala que algunas de las empresas tecnológicas más importantes del mundo podrían verse expuestas a severos ciberataques debido a los errores en la implementación de la especificación HTTP/2. Esta investigación fue presentada por James Kettle, de la firma de seguridad PortSwigger.

El investigador demostró que el despliegue de ataques de desincronización contra los sistemas HTTP/2 permitiría a un actor de amenazas robar información confidencial de los sitios web que emplean Amazon Application Load Balancer, además de envenenar todas las páginas Bitbucket y forzar a Atlassian a firmar a cualquier usuario fuera de Jira.

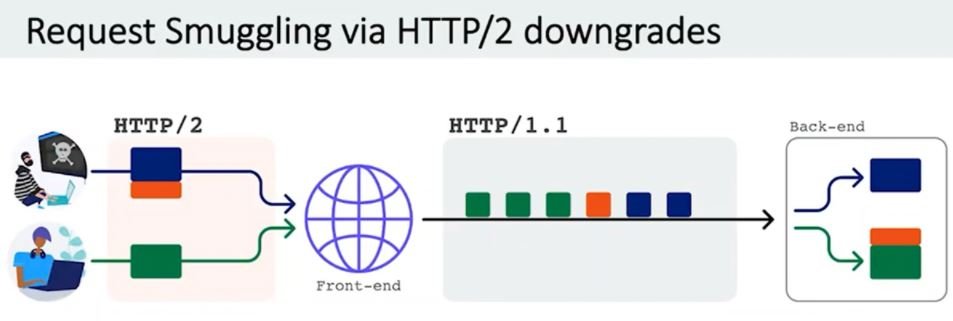

Dadas las mejoras del protocolo, la comunidad de la ciberseguridad daba por sentado que era muy complicado desplegar un ataque de este tipo, al menos hasta la investigación de Kettle: “La mayoría de los servidores HTTP/2 en realidad reescriben solicitudes como HTTP/1 para comunicarse con el servidor backend, lo que permite el contrabando de solicitudes. Esta es una práctica muy común”.

El esquema de ataque, descrito por Kettle como una “degradación de HTTP/2”, elimina por completo todas las ventajas que el uso de HTTP/2 representa para los administradores en términos de seguridad.

El investigador presentó sus hallazgos en Netflix, por lo que obtuvo una recompensa de $20,000 USD como parte del programa de recompensas de la compañía de streaming: “Netflix usaba la biblioteca Java de Netty para el soporte HTTP/2, que dejó de verificar que la longitud del contenido fuera correcta.

La explotación exitosa de esta vulnerabilidad permitiría a los actores de amenazas redirigir a los usuarios a sitios web maliciosos para ejecutar JavaScript en el sitio web principal de Netflix e incluso secuestrar cuentas de usuarios afectados.

En un mundo en el que todos los sistemas emplean HTTP/2, la mayoría de estos ataques de contrabando de solicitudes fallarían, aunque queda un largo camino por recorrer. Acorde a un reciente informe de W3techs, HTTP/2 actualmente es compatible con solo el 46% de todos los sitios web, y no se sabe cuántos de estos realizan degradaciones detrás de escena.

Como parte de su investigación, Kettle lanzó una herramienta de código abierto para ayudar a los equipos de seguridad a probar sus propios sistemas en busca de fallas de contrabando de solicitudes HTTP / 2.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.