Los desarrolladores de la plataforma de videoconferencia Zoom anunciaron el lanzamiento de actualizaciones para abordar algunas fallas de seguridad en el cliente Linux. La explotación exitosa de esta falla habría permitido a los actores de amenazas acceder al sistema vulnerable, leer y extraer datos de los usuarios, además de ejecutar malware disfrazado como un subproceso confiable de la aplicación.

Mazin Ahmed, investigador que colaboró en el hallazgo de estas fallas, menciona que Zoom también expuso una instancia mal configurada y que no había recibido actualizaciones en casi un año, por lo que la aplicación aún podría verse expuesta a la explotación de fallas sin corregir. Ahmed notificó su hallazgo a la compañía, que publicó las correcciones hace unos días.

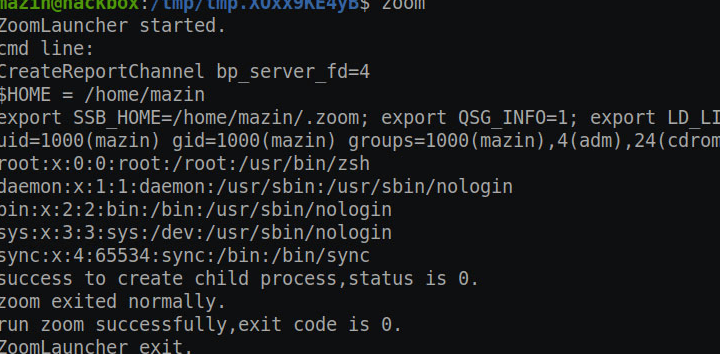

Uno de los ataques descritos por Ahmed se dirige a Zoom Launcher for Linux, que podría permitir a los actores de amenazas ejecutar software no autorizado: “La lista blanca de aplicaciones puede ser eludida para ejecutar malware como un subproceso confiable, lo que representa una mala práctica de seguridad”, menciona el investigador.

En otro escenario similar, un hacker malicioso con acceso al sistema objetivo podría acceder a la información confidencial del usuario, incluyendo los mensajes almacenados en texto sin formato. Otros ataques potenciales están relacionados con un servicio de autenticación débil y un problema de TLS/SSL que permitiría la inyección de registros personalizados en la base de datos local de Zoom.

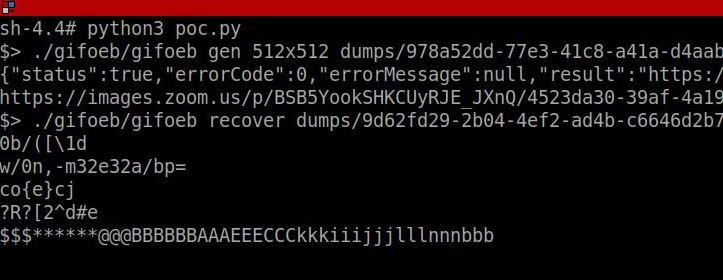

El reporte de Ahmed continúa destacando una vulnerabilidad de fuga de memoria al explotar la función de imagen de perfil en Zoom para cargar un GIF malicioso, descargar el archivo renderizado y extraer sus metadatos para exponer partes de la memoria del sistema.

Aunque Ahmed cree que esto es una consecuencia de una falla conocida en el software de conversión de imágenes ImageMagick (CVE-2017-15277), Zoom asegura que la utilidad no es empleada para convertir GIF cargados como imágenes de perfil en formato JPEG.

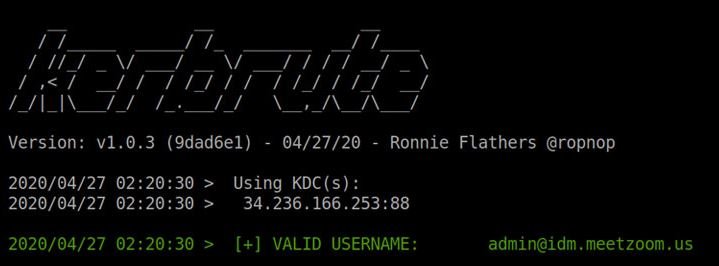

Zoom eliminó el servidor de autenticación Kerberos expuesto para evitar ataques de fuerza bruta, además de implementar otras soluciones para abordar la falta de cifrado al almacenar los registros de chat.

Aunque la mayoría de los potenciales ataques dependen de que los actores de amenazas hayan comprometido el dispositivo del usuario objetivo anteriormente, los especialistas recomiendan no ignorar las actualizaciones. Los hallazgos fueron presentados en DEF CON 2020.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.