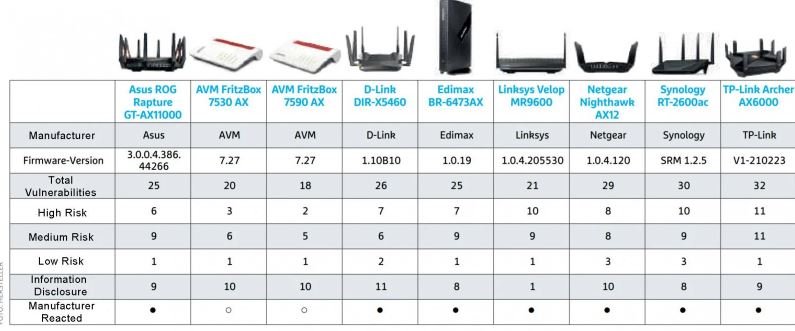

Después de un análisis exhaustivo, un grupo de investigadores encontró más de 200 vulnerabilidades en nueve de los más populares enrutadores WiFi, las cuales residen incluso en los dispositivos ejecutando sus versiones de firmware más recientes. Los enrutadores analizados fueron producidos por Asus, AVM, D-Link, Edimax, Linksys, Netgear, TP-Link y Synology.

Los investigadores de IoT Inspector se enfocaron en los dispositivos más utilizados en entornos domésticos y pequeñas empresas; Florian Lukavsky, fundador de la firma de investigación, menciona que el grupo se puso en contacto con los fabricantes para probar las últimas versiones de firmware y así realizar una prueba más confiable.

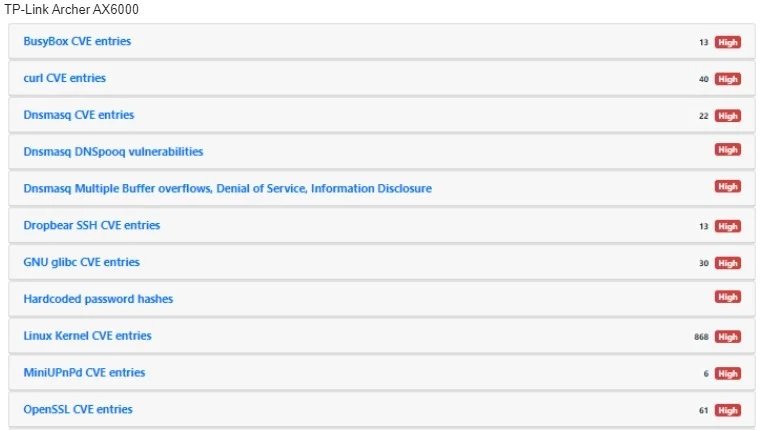

Según el reporte, muchos de los enrutadores analizados son vulnerables a la explotación de fallas conocidas y que ya deberían haber sido abordadas, pues también existen exploits disponibles públicamente; los dispositivos más expuestos a ataques son los enrutadores TP-Link Archer AX6000 y Synology RT-2600ac, con 30 vulnerabilidades cada uno.

Aunque no todas las vulnerabilidades son consideradas críticas, sí es posible crear algunos escenarios de riesgo con la explotación de algunas de estas fallas. Entre los problemas más severos destacan:

- Uso de kernel de Linux obsoleto en el firmware

- Funciones multimedia y VPN obsoletas

- Uso de contraseñas predeterminadas muy débiles (“admin” “0000”, entre otras)

- Uso de credenciales codificadas en texto sin formato

Para IoT Inspector, los más grandes riesgos de seguridad son el uso de contraseñas predeterminadas fáciles de adivinar y el almacenamiento de contraseñas en texto sin formato. Para un actor de amenazas sería relativamente sencillo comprometer una gran cantidad de dispositivos con contraseñas débiles y, en casos más complejos, extraer la contraseña en texto sin formato de un enrutador vulnerable.

Los fabricantes de dispositivos vulnerables recibieron el reporte y comenzaron a lanzar los parches de seguridad correspondientes. Los proveedores ya han abordado la mayoría de los 266 errores de seguridad encontrados, aunque aún restan algunos problemas sin corregir; la buena noticia es que la mayoría de las vulnerabilidades no representa un riesgo de seguridad importante para los dispositivos afectados.

A los usuarios de enrutadores de estos fabricantes se les recomienda aplicar todas las actualizaciones disponibles lo antes posible, además de cambiar la contraseña predeterminada de estos dispositivos, lo cual mitigará el riesgo de explotación. Otras medidas de seguridad incluyen la inhabilitación del acceso remoto, puertos UPnP y funciones WPS si no se requiere su uso.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.