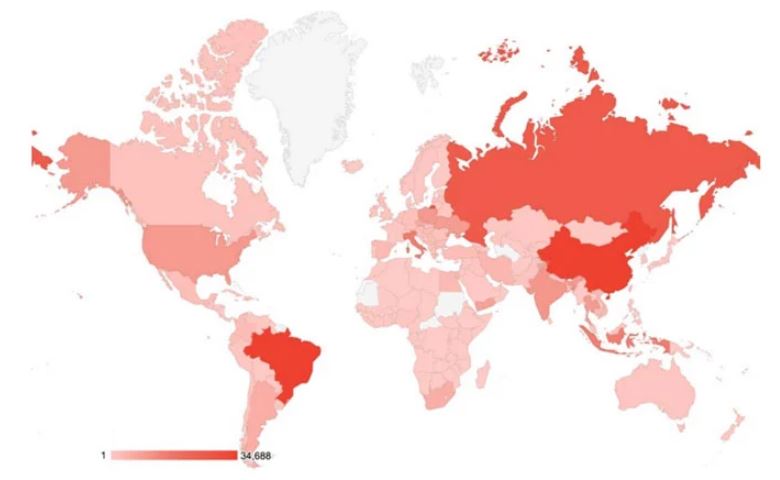

Según un reciente reporte de seguridad, se han detectado al menos 300,000 direcciones IP asociadas con dispositivos MikroTik vulnerables a múltiples variantes de ataque remoto. Acorde al reporte, los dispositivos expuestos se encuentran a lo largo de lugares como China, Brasil, Rusia, Italia, Indonesia y Estados Unidos.

Los investigadores de la firma de seguridad Eclypsium mencionan que estos dispositivos suelen ser un objetivo atractivo para los actores de amenazas, ya que su compromiso permite desplegar poderosos ataques de denegación de servicio (DoS), uso de servidores C&C, túneles de tráfico y otras variantes de ataque.

Además de estas características, los dispositivos MikroTik pueden encontrarse a lo largo de todo el mundo. Según las estimaciones de Eclypsium, actualmente hay más de 2 millones de dispositivos potencialmente expuestos que los actores de amenazas podrían usar para sus propios fines.

En septiembre, especialistas en ciberseguridad reportaron la detección de una nueva botnet llamada Mēris, cuyos responsables organizaron un ataque DoS sin precedentes contra la empresa rusa de Internet Yandex mediante el uso de dispositivos de red de MikroTik como vector de ataque mediante la explotación de una falla identificada como CVE-2018-14847.

Además de CVE-2018-14847, los hackers responsables de estos ataques explotan vulnerabilidades como:

- CVE-2019-3977: Una validación insuficiente del origen del paquete de actualización para MikroTik RouterOS cuya explotación permitiría restablecer todos los nombres de usuario y contraseñas

- CVE-2019-3978: Las protecciones insuficientes en MikroTik RouterOS permitirían el envenenamiento de caché

- CVE-2018-7445: Desbordamiento de búfer SMB en MikroTik RouterOS

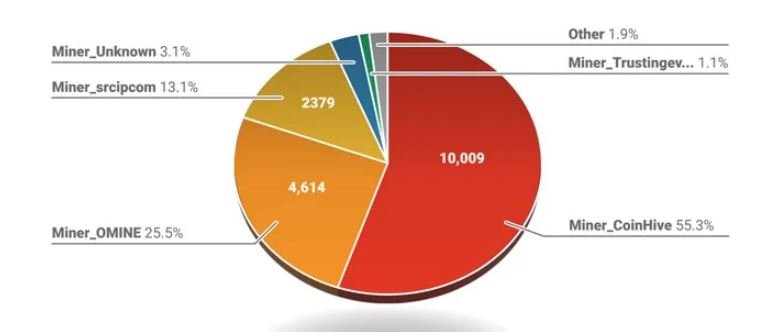

Los investigadores también dijeron haber encontrado 20,000 dispositivos MikroTik expuestos que inyectaban scripts para el minado de criptomonedas en páginas web determinadas.

Los enrutadores MikroTik no son los únicos dispositivos comprometidos para su integración en una botnet. Un reciente reporte de Fortinet detalla cómo los operadores de la botnet Moobot están explotando una vulnerabilidad de ejecución remota de código (RCE) en los productos de Hikvision para hacer crecer su red y utilizar los dispositivos comprometidos para lanzar ataques DoS masivos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.