Microsoft advirtió que un actor de amenazas basado en el estado iraní al que llama Mercury está utilizando las vulnerabilidades de Log4Shell en aplicaciones del proveedor de TI SysAid contra organizaciones ubicadas en Israel.

El equipo de seguridad de Microsoft, Microsoft Threat Intelligence Center (MSTIC), ha evaluado con “alta confianza” que la campaña está afiliada al Ministerio de Inteligencia y Seguridad de Irán (MOIS). El Comando Cibernético de EE. UU. rastrea al grupo como MuddyWater, que evalúa es un “elemento subordinado” de MOIS.

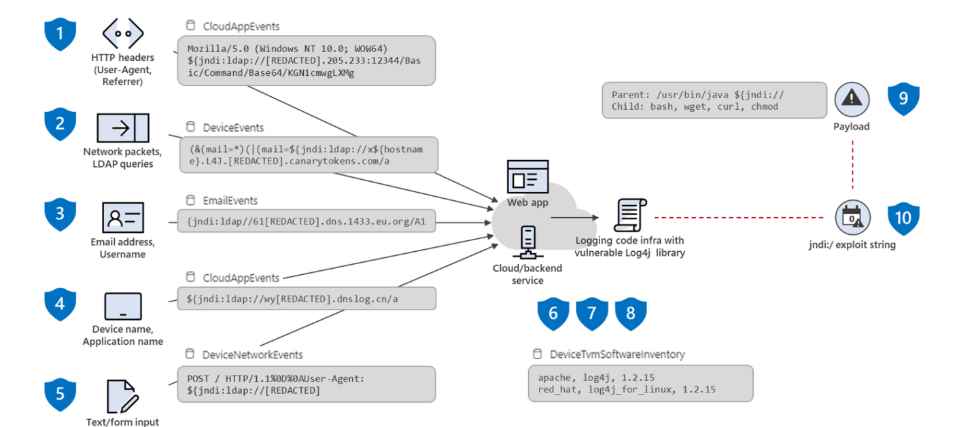

Apuntar a las aplicaciones de SysAid es un nuevo enfoque para Mercury, que en el pasado utilizó las vulnerabilidaes de ejecución remota de código de Log4Shell en las aplicaciones de VMware para llevar a cabo ataques.

SysAid es una empresa de gestión de servicios de TI fundada en Israel. La compañía lanzó los parches de Log4j para sus productos locales y en la nube en enero, poco después de que Apache Software Foundation revelara las vulnerabilidades en la biblioteca de registro de la aplicación Log4J Java el 9 de diciembre.

“En las últimas semanas, Microsoft Threat Intelligence Center (MSTIC) y Microsoft 365 Defender Research Team detectaron al actor de amenazas con sede en Irán MERCURY aprovechando la explotación de las vulnerabilidades Log4j 2 en las aplicaciones SysAid contra organizaciones ubicadas en Israel”, advirtió Microsoft.

Microsoft observó que el grupo usó lo que “más probablemente” explotaba Log4Shell entre el 23 y el 25 de julio contra instancias de SysAid Server expuestas a Internet. La campaña tiene lugar en el contexto de la negociación de un nuevo acuerdo nuclear por parte de Estados Unidos, Irán e Israel.

“Después de obtener acceso, MERCURY establece la persistencia, descarga las credenciales y se mueve lateralmente dentro de la organización objetivo utilizando herramientas de hacking conocidas y personalizadas, así como herramientas integradas del sistema operativo para su ataque práctico con el teclado”, explicó Microsoft. .

El grupo está lanzando y utilizando shells web para ejecutar comandos relacionados con el reconocimiento, el movimiento lateral y la persistencia. También está utilizando la herramienta de prueba de penetración de código abierto Mimikatz para volcar y robar credenciales, así como volcar credenciales en servidores SQL para robar cuentas de servicio de alto privilegio.

Si bien la amenaza parece estar dirigida exclusivamente a organizaciones con sede en Israel, Microsoft insta a todas las organizaciones a verificar si SysAid está presente en la red y aplicar los parches de la empresa para las vulnerabilidaes de Log4j.

Anteriormente, el Comando Cibernético de EE. UU. descubrió que MOIS usaba vulnerabilidades conocidas para llevar a cabo ataques. A lo largo de 2021, los actores de amenazas iraníes utilizaron vulnerabilidades en el equipo de Fortinet y de Microsoft Exchange Server ProxyShell para obtener acceso inicial en los objetivos.

La Junta de Revisión de Seguridad Cibernética (CSRB) de EE. UU. consideró en julio a Log4Shell como una vulnerabilidad “endémica” que espera que afecte los sistemas hasta al menos 2032. Parte del problema de Log4Shell era que el componente Log4j se usa en tantas aplicaciones diferentes, y descubrir qué de ellos se ven afectados sigue siendo un desafío. La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) estimó que cientos de millones de dispositivos conectados a Internet eran vulnerables a Log4Shell.

Microsoft recomienda que los equipos de seguridad revisen toda la actividad de autenticación para la infraestructura de acceso remoto y se centren en las cuentas configuradas que no han sido protegidas con autenticación multifactor (MFA). También recomienda que las organizaciones habiliten MFA.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.