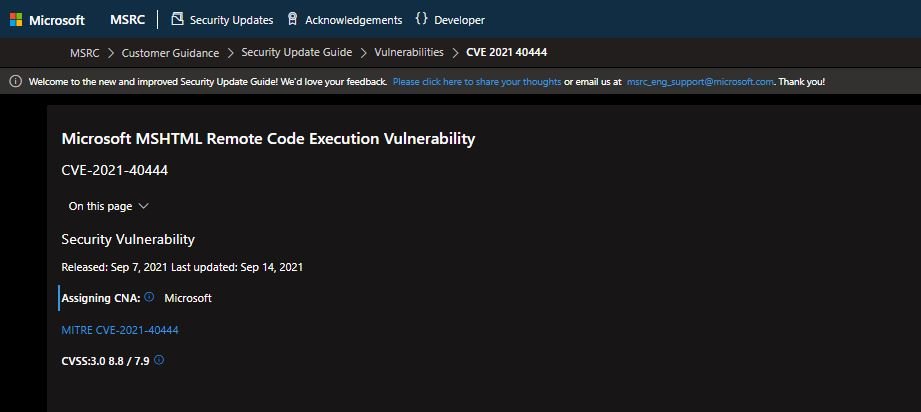

Los equipos de seguridad de Microsoft anunciaron la corrección de una vulnerabilidad día cero que ya ha sido explotada activamente en implementaciones de Microsoft Office y Office 365 instaladas en computadoras Windows 10. La falla, identificada como CVE-2021-40444 fue descrita como un error de ejecución remota de código (RCE) que reside en el motor de renderizado del navegador MSHTML Internet Explorer.

Según el reporte, la falla afecta a Windows 8.1 y posteriores y a las versiones de Windows Server entre 2008 y 2019. Este error recibió un puntaje de 8.8/10 según el Common Vulnerability Scoring System (CVSS).

En dos ataques detectados por Microsoft, los hackers maliciosos trataron de explotar la falla enviando documentos de Office especialmente diseñados con controles ActiveX maliciosos. Estos intentos de ataque no resultaron exitosos debido a que, por defecto, la suite Office abre documentos no verificados en modo Vista Protegida, cortando de tajo el riesgo.

No obstante, el especialista en ciberseguridad Will Dormann menciona que este mecanismo de protección puede ser evadido si los documentos maliciosos son enviados a usuarios específicos o si incluyen archivos 7Zip o contenedores ISO. El investigador también descubrió que los actores de amenazas podrían aprovechar esta vulnerabilidad utilizando archivos RTF especialmente diseñados, ya que en estos casos no se aplica el modo Vista Protegida.

Las actualizaciones lanzadas por Microsoft abordan la vulnerabilidad en todos los productos y versiones afectadas: “Los clientes que ejecutan Windows 8.1, Windows Server 2012 R2 o Windows Server 2012 pueden aplicar el paquete acumulativo mensual o las actualizaciones solo de seguridad e Internet Explorer acumulativas”, señala la compañía.

La compañía agrega que el paquete acumulativo mensual para Windows 7, Windows Server 2008 R2 y Windows Server 2008 incluye la actualización para esta vulnerabilidad. Los clientes que aplican el paquete acumulativo mensual no necesitan aplicar la actualización acumulativa de Internet Explorer, además de que los clientes que solo aplican actualizaciones de seguridad también deberán implementar este parche.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.