Después de que un investigador detectara un archivo de Word especialmente diseñado para ejecutar PowerShell arbitrario en sistemas Windows, Microsoft confirmó que su sistema operativo se ve afectado por una vulnerabilidad día cero identificada como CVE-2022-30190, muy posiblemente explotada en escenarios reales.

El documento malicioso fue publicado en VirusTotal desde Bielorrusia y, hasta ahora, no parece haber sido detectado en muchos intentos de explotación activa.

El experto Kevin Beaumont fue de los primeros en analizar este exploit, bautizándolo como Follina debido a que el archivo malicioso detectado hace referencia a 0438, el código de área de una pequeña ciudad italiana. Microsoft confirmó que la falla le fue reportada desde abril por el investigador conocido como “CrazymanArmy”.

Si bien al inicio Microsoft clasificó este reporte como “un problema no relacionado con la seguridad”, ya se conocían intentos de explotación activa. Además, aunque Microsoft respondió al reporte asegurando que la falla sería corregida, no ha sido emitido parche alguno relacionado con este problema.

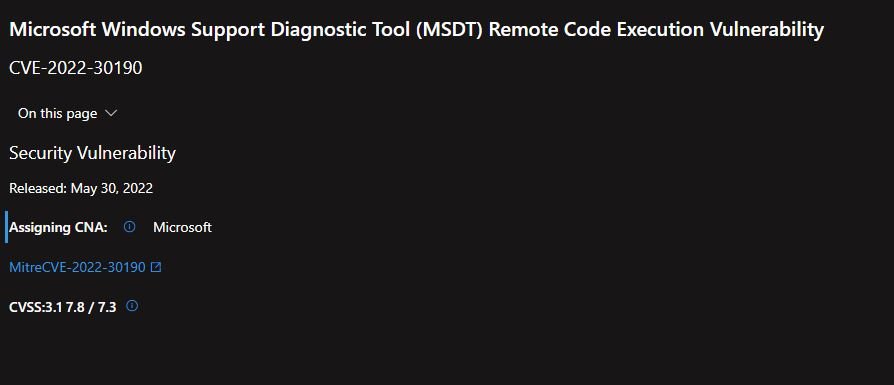

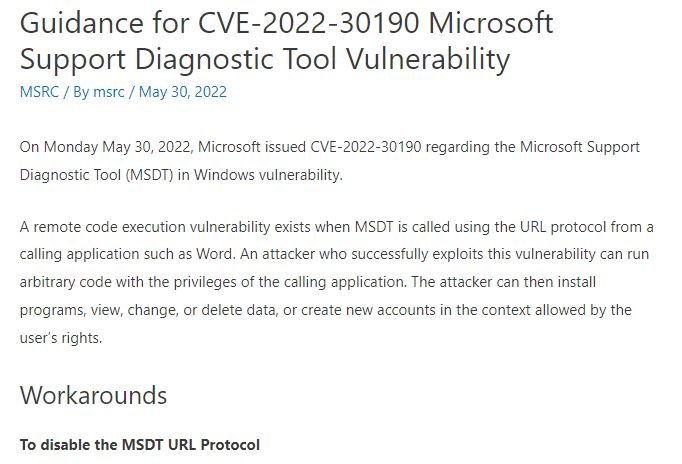

Según el reporte de Microsoft, Follina reside en su Support Diagnostic Tool (MSDT), que recopila información para enviar al área de soporte de la compañía: “Un atacante podría ejecutar código arbitrario con los privilegios de MSDT para instalar programas, ver, cambiar y modificar datos, e incluso crear nuevas cuentas en el sistema afectado”. Esta es una variante de ataque inusual, ya que parece no depender del uso de macros como otros ataques usando archivos de Microsoft Office.

Sobre los intentos de explotación activa, un reporte de NCC Group señala que se han detectado algunos ataques con fines de extorsión, mientras que Beaumont mencionó haber detectado un intento de ataque contra usuarios en Rusia usando como señuelo una supuesta entrevista de trabajo con Sputnik Radio.

Los intentos de ataque hasta ahora detectados han apuntado contra implementaciones Office Pro Plus, Office 2013, Office 2016, Office 2019 y Office 2021.

Microsoft publicó una guía de seguridad, incluyendo algunas soluciones alternativas e información sobre nuevas actualizaciones de Microsoft Defender, diseñadas para detectar y bloquear archivos y comportamientos asociados con la amenaza.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.