Siemens y Schneider Electric han publicado sus avisos de seguridad Patch Tuesday para informar a los clientes sobre docenas de vulnerabilidades que afectan a sus productos industriales.

Siemens ha publicado cinco nuevos avisos que describen un total de 37 vulnerabilidades parcheadas. Uno de los avisos cubre vulnerabilidades de componentes de terceros en la aplicación basada en web Sinec INS (Servicios de red de infraestructura) para administrar servicios de red.

Se han encontrado un total de 14 vulnerabilidades de gravedad media y alta en componentes de terceros utilizados por el producto, incluidos BIND, ISC DHCP, OpenSSL, Lodash y Axios. Siemens dice que estas debilidades podrían permitir que un atacante provoque una condición DoS, obtenga datos confidenciales o viole la integridad del sistema.

Siemens también ha abordado muchas vulnerabilidades en los productos Simcenter Femap y Parasolid, que se ven afectados por 20 vulnerabilidades relacionadas con el análisis de archivos. Un atacante puede explotar las vulnerabilidades para la ejecución de código arbitrario haciendo que el usuario objetivo abra archivos especialmente diseñados con las aplicaciones afectadas.

Se corrigió una vulnerabilidad de alta gravedad que se puede explotar para escalar privilegios locales en la versión de Windows del software CoreShield One-Way Gateway (OWG).

Otra vulnerabilidad de alta gravedad, uno que puede explotarse para eludir la autenticación, se ha abordado en el módulo SAML de Mendix.

Por último, Siemens ha reparado una vulnerabilidad DoS de gravedad media en los dispositivos de redes industriales Ruggedcom.

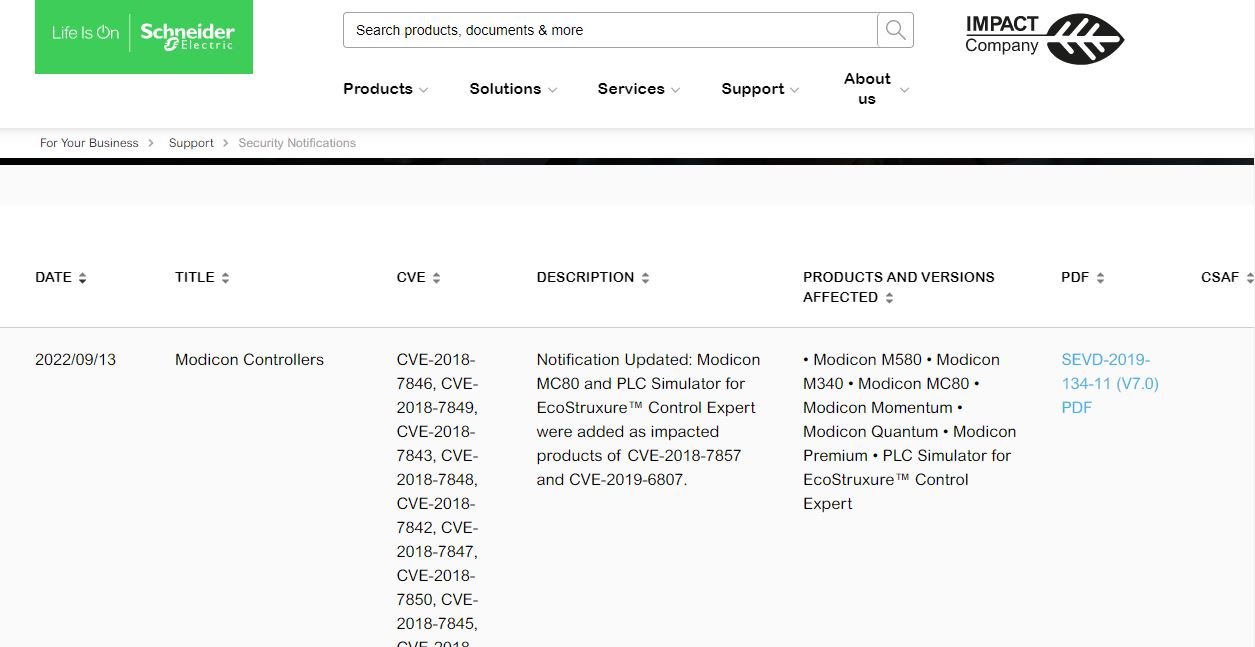

Schneider Electric solo ha publicado un nuevo aviso, pero la empresa ha actualizado más de una docena de avisos existentes.

El nuevo aviso describe múltiples vulnerabilidades de deserialización de alta gravedad en los productos EcoStruxure Machine SCADA Expert y Pro-face Blue Open Studio que podrían conducir a la ejecución de código arbitrario, divulgación de información o DoS.

Fuente: https://www.securityweek.com/ics-patch-tuesday-siemens-schneider-electric-fix-high-severity-vulnerabilities

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.