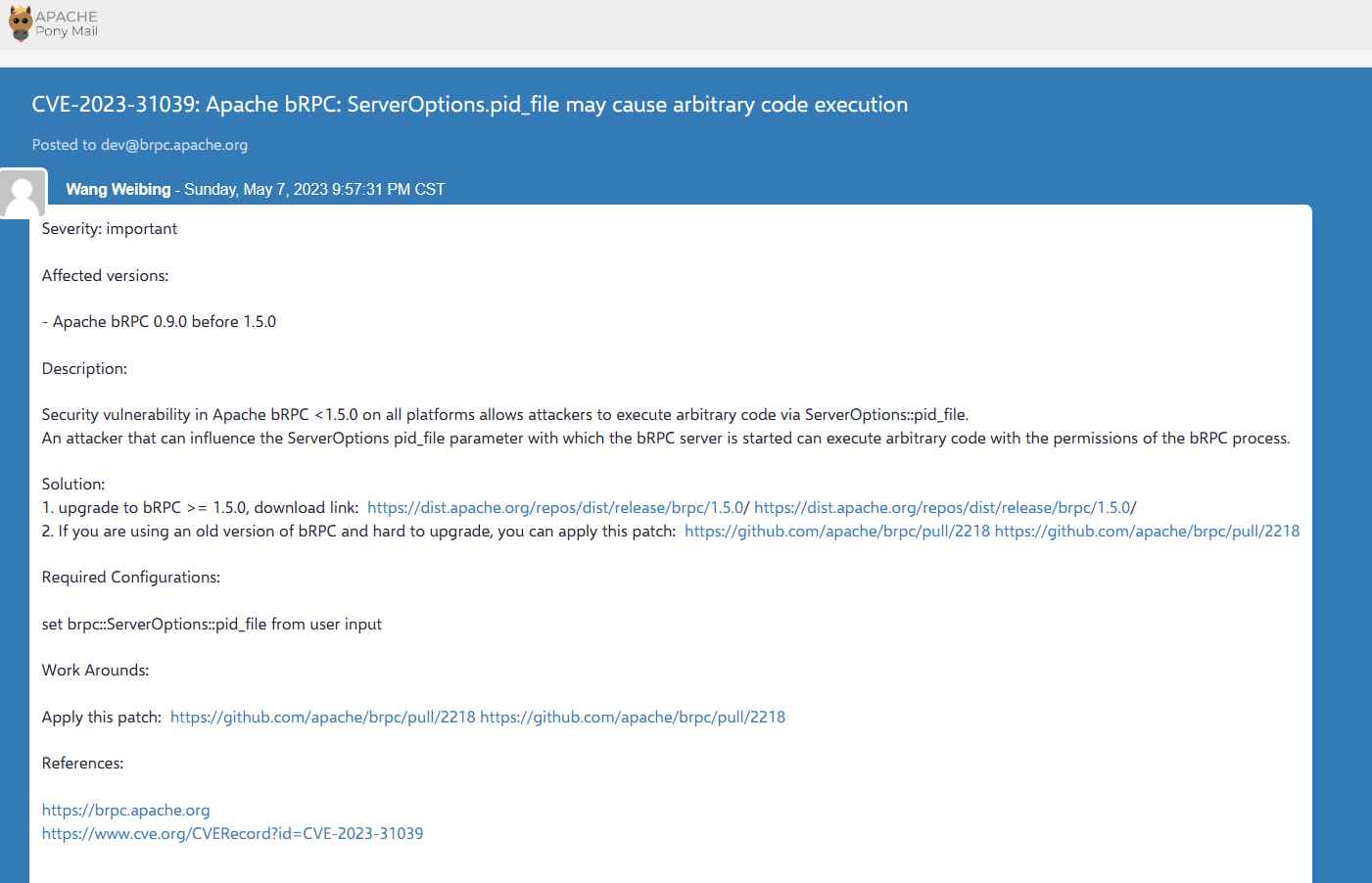

Apache bRPC es un marco RPC de grado industrial basado en C++, y últimamente ha sido criticado como resultado de una importante falla de seguridad. bRPC es un proyecto de nivel superior de Apache que se usa ampliamente en sistemas de alto rendimiento como búsqueda, almacenamiento, aprendizaje automático, publicidad y recomendación. Esta vulnerabilidad, identificada como CVE-2023-31039, tiene una clasificación de gravedad de “importante” y afecta a todas las versiones de Apache bRPC desde la 0.9.0 hasta la 1.4.9 en todos los sistemas compatibles.

Un atacante puede ejecutar código arbitrario si explota con éxito la vulnerabilidad que existe en el argumento ServerOptions::pid_file del servidor Apache bRPC. Si se explota la vulnerabilidad. Un adversario puede ejecutar código arbitrario con los mismos permisos que el proceso bRPC manipulando la opción pid_file de ServerOptions al comienzo del servidor bRPC. Esto tiene el potencial de comprometer la integridad del sistema.

Se recomienda enfáticamente a los usuarios de Apache bRPC que tomen las siguientes medidas para reducir el daño potencial causado por la vulnerabilidad conocida como CVE-2023-31039:

- Asegúrese de estar utilizando Apache bRPC versión 1.5.0 o una versión posterior. La versión más reciente se puede obtener de esta ubicación.

- Los usuarios tienen la opción de aplicar un parche a su instalación actual de bRPC si no les es posible actualizar a una versión más reciente del software. Puede obtener esta actualización siguiendo este enlace.

Además de poner en práctica las soluciones descritas anteriormente, es esencial asegurarse de que brpc::ServerOptions::pid_file esté configurado en función de la entrada del usuario. La seguridad general del marco Apache bRPC se mantiene y mejora gracias en parte a este paso, que ayuda a evitar el acceso no deseado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.