Investigadores de ESET han revelado CVE-2024-7344, una vulnerabilidad crítica que compromete UEFI Secure Boot, una capa clave de seguridad a nivel de firmware en sistemas modernos. Este fallo afecta a una amplia gama de sistemas basados en UEFI, permitiendo la ejecución de código no confiable durante el proceso de arranque. Los atacantes que exploten esta vulnerabilidad pueden desplegar amenazas persistentes y sigilosas, como Bootkits (por ejemplo, Bootkitty y BlackLotus), incluso en dispositivos con Secure Boot habilitado, sin importar el sistema operativo.

La raíz de esta vulnerabilidad radica en el uso incorrecto de un cargador PE personalizado dentro de ciertas aplicaciones UEFI. En lugar de emplear las funciones seguras de UEFI como LoadImage y StartImage, la aplicación utiliza prácticas inseguras que permiten la ejecución de binarios no firmados.

Alcance del Impacto

- Aplicaciones Afectadas:

- La aplicación UEFI vulnerable, firmada con el certificado de terceros de UEFI de Microsoft, está incorporada en varios productos de software de recuperación desarrollados por proveedores como Howyar Technologies, Greenware Technologies, entre otros.

- Productos específicos incluyen SysReturn, GreenGuard, SmartRecovery, entre otros (la lista completa está detallada en la divulgación inicial).

- Mecanismo de Explotación:

- Un atacante con privilegios elevados (por ejemplo, administrador local en Windows o root en Linux) puede reemplazar el cargador de arranque predeterminado en la partición del sistema EFI con el binario vulnerable

reloader.efi. - Un archivo especialmente diseñado (

cloak.dat), que contiene una aplicación UEFI no firmada y potencialmente maliciosa, se carga y ejecuta durante el proceso de arranque.

- Un atacante con privilegios elevados (por ejemplo, administrador local en Windows o root en Linux) puede reemplazar el cargador de arranque predeterminado en la partición del sistema EFI con el binario vulnerable

- Requisitos del Sistema para la Explotación:

- El sistema afectado debe confiar en el certificado Microsoft Corporation UEFI CA 2011, que está inscrito por defecto en la mayoría de los sistemas habilitados para UEFI.

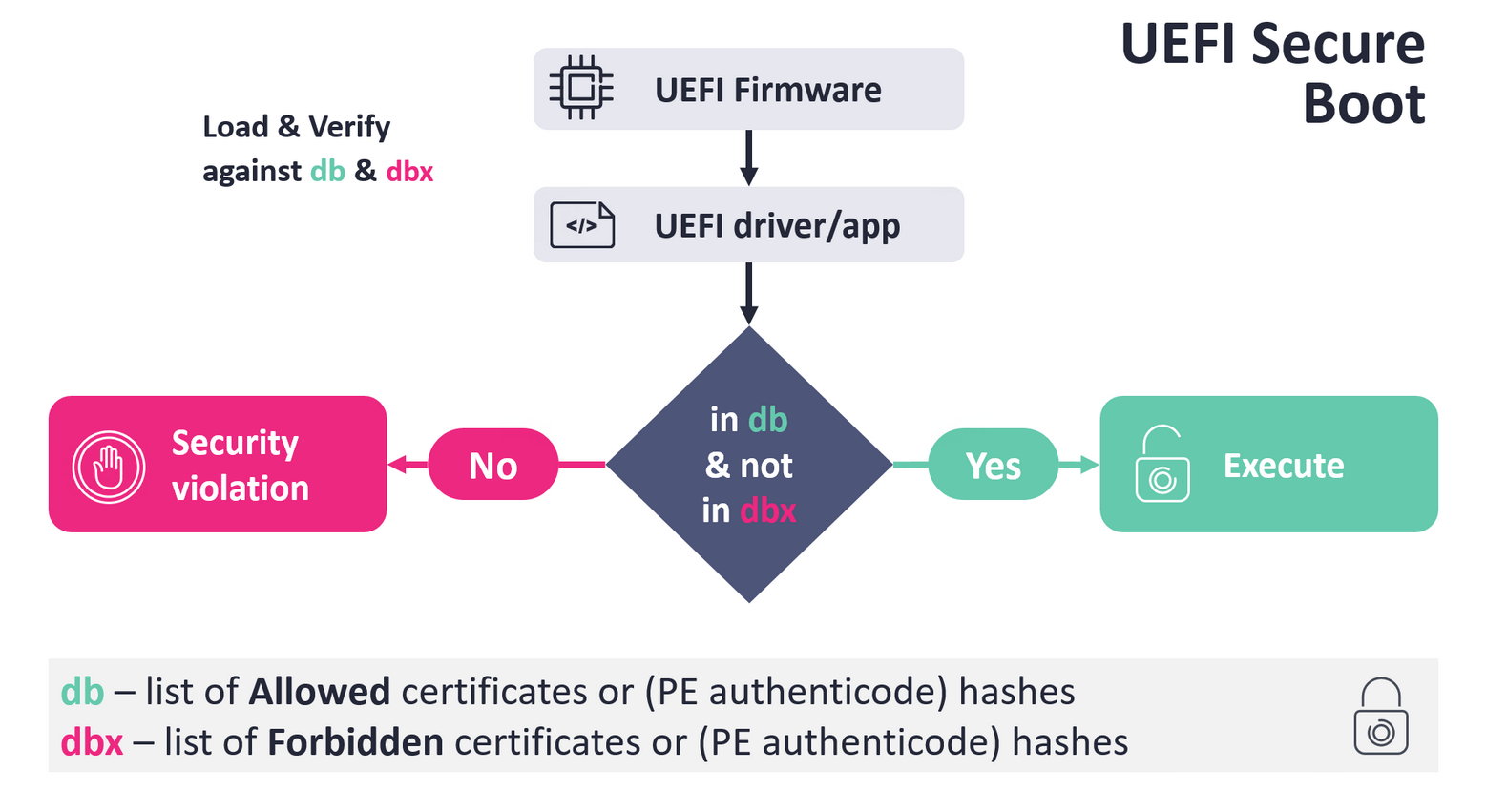

UEFI Secure Boot: Cómo Funciona y Dónde Falló

UEFI Secure Boot es una característica del firmware diseñada para garantizar la integridad del proceso de arranque. Utiliza dos bases de datos clave:

- db (lista de confianza): Almacena certificados y hashes de binarios confiables.

- dbx (lista de bloqueos): Mantiene certificados y hashes de binarios bloqueados.

Para que un binario se ejecute durante el arranque:

- Su hash o certificado de firma debe estar en la

db. - No debe aparecer en la

dbx.

En el caso de CVE-2024-7344, el cargador de arranque afectado evita completamente este mecanismo. La vulnerabilidad reside en el proceso de carga personalizado, donde un binario no firmado se descifra y ejecuta sin verificaciones contra las políticas de Secure Boot.

Cronología de Descubrimiento y Remediación

- Descubrimiento:

- ESET identificó la vulnerabilidad en julio de 2024 y la reportó al Centro de Coordinación CERT (CERT/CC) para su divulgación responsable.

- Coordinación con los Proveedores:

- CERT/CC trabajó con los proveedores afectados, lo que resultó en el desarrollo y validación de parches.

- Microsoft revocó los binarios vulnerables en su actualización de Patch Tuesday del 14 de enero de 2025.

- Hitos Clave:

- 2024-07-08: ESET descubre la vulnerabilidad.

- 2024-08-20: Se emiten los primeros parches; se requiere seguimiento debido a problemas adicionales.

- 2025-01-14: Microsoft revoca los binarios afectados.

Perspectivas Estratégicas y Recomendaciones de Mitigación

- Aplicar Actualizaciones Críticas:

- Asegúrese de que todos los sistemas estén actualizados con las últimas revocaciones UEFI de Microsoft. Use herramientas como PowerShell o dbxtool para verificar la presencia de certificados actualizados y binarios revocados.

- Personalización de Secure Boot:

- Deshabilite la firma de certificados UEFI de terceros de Microsoft en sistemas donde no sea necesario.

- Personalice las políticas de Secure Boot, como lo sugiere la NSA, para reducir la superficie de ataque y garantizar un control más estricto sobre la integridad del cargador de arranque.

- Mejorar la Detección y Prevención:

- Implemente controles de acceso a archivos en la partición del sistema EFI, para evitar modificaciones no autorizadas.

- Utilice atestación remota con TPM para validar componentes y configuraciones de arranque de UEFI contra valores de referencia confiables.

- Responsabilidad de los Proveedores:

- Fomente la transparencia en los procesos de firma UEFI para garantizar que solo se confíe en binarios seguros y validados.

- Promueva una revisión más estricta durante la firma de aplicaciones UEFI de terceros por parte de proveedores como Microsoft.

- Mejoras en el Ecosistema:

- Promueva la adopción del certificado UEFI CA 2023 de Microsoft para reemplazar certificados más antiguos y vulnerables.

- Fomente el análisis automatizado de seguridad para todas las aplicaciones UEFI, evitando prácticas inseguras como cargadores PE personalizados.

Observaciones Críticas para la Comunidad de Ciberseguridad

- Incidentes Recurrentes:

- Esta vulnerabilidad refleja fallos similares del pasado, como CVE-2022-34302, donde otra aplicación UEFI firmada por Microsoft evitó las protecciones de Secure Boot. Estos patrones destacan fallos sistémicos en la validación de software de terceros.

- Riesgos Persistentes:

- Los bootkits que explotan vulnerabilidades a nivel de firmware representan una amenaza significativa debido a su sigilo y persistencia. Las soluciones antivirus y de endpoint tradicionales a menudo no logran detectar estos compromisos de bajo nivel.

- Exhortación a la Transparencia:

- Mayor transparencia en los procesos de firma UEFI es esencial. Una documentación clara y una rendición de cuentas pública de los binarios firmados permitirían a la comunidad de ciberseguridad detectar y abordar prácticas inseguras con mayor rapidez.

- Preparación para el Futuro de la Seguridad UEFI:

- A medida que aumenta la adopción de UEFI, la comunidad de seguridad debe centrarse en estándares evolucionados, una mejor gestión de parches y mecanismos de respuesta coordinada para minimizar los riesgos de explotación.

El descubrimiento de CVE-2024-7344 subraya la importancia de tratar UEFI Secure Boot no como una barrera impenetrable, sino como un componente que requiere una supervisión vigilante. Si bien la respuesta rápida de los proveedores mitigó el riesgo inmediato, este caso sirve como una advertencia sobre la confianza en procesos de validación opacos para características de seguridad fundamentales.

Al abordar estos desafíos de manera integral—mediante la responsabilidad de los proveedores, configuraciones avanzadas de Secure Boot y una gestión transparente de certificados UEFI—la comunidad de ciberseguridad puede fortalecer sus defensas contra amenazas similares en el futuro.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.