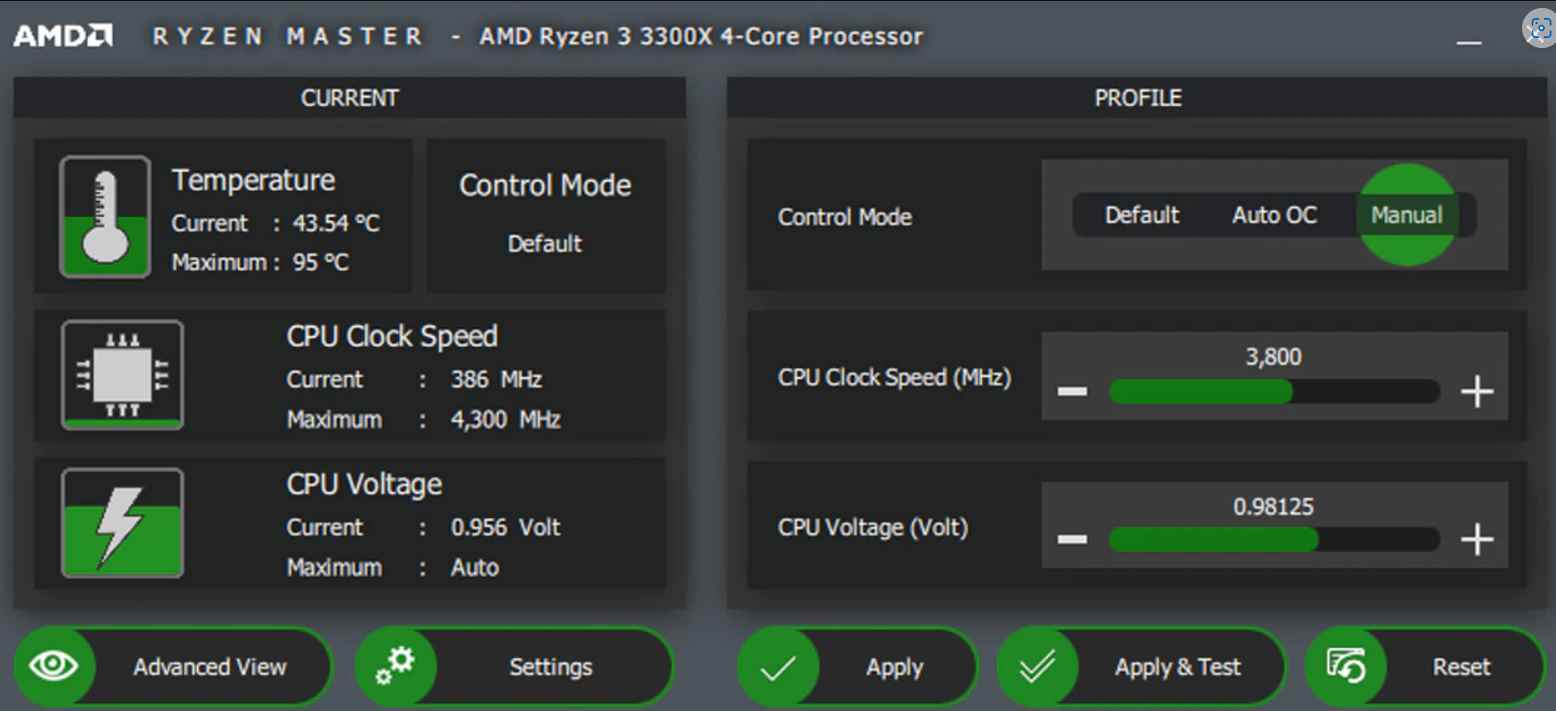

AMD ha revelado que existe una vulnerabilidad de alta gravedad en el software Ryzen Master, que podría permitir que un adversario obtenga el control completo de la máquina afectada. El acceso a voltajes cambiantes y frecuencias de reloj en tiempo real es una de las muchas características que ofrece AMD Ryzen Master que permite ejercer un control detallado sobre el sistema. Otras capacidades incluyen: El multiplicador en cada CPU AMD Ryzen está desbloqueado de fábrica, lo que le permite adaptar el rendimiento del procesador a sus propias preferencias. Para aprovechar este importante beneficio, AMD ofrece la aplicación AMD Ryzen Master. Si bien AMD Ryzen Master se ha desarrollado para admitir una gama cada vez mayor de productos y funciones de CPU, la interfaz de usuario también se ha desarrollado para adaptarse a esta expansión, y se vuelve cada vez más complicada en el proceso. Debido a una mala validación de permisos durante la instalación, la aplicación AMD Ryzen Master, a la que se le asignó el identificador CVE CVE-2022-27677, podría hacer posible que un atacante autorizado localmente ejecute código arbitrario en el sistema. Un adversario puede explotar este problema para ejecutar código arbitrario en el sistema mientras tiene mayores privilegios si usa archivos de instalación que ha diseñado cuidadosamente.

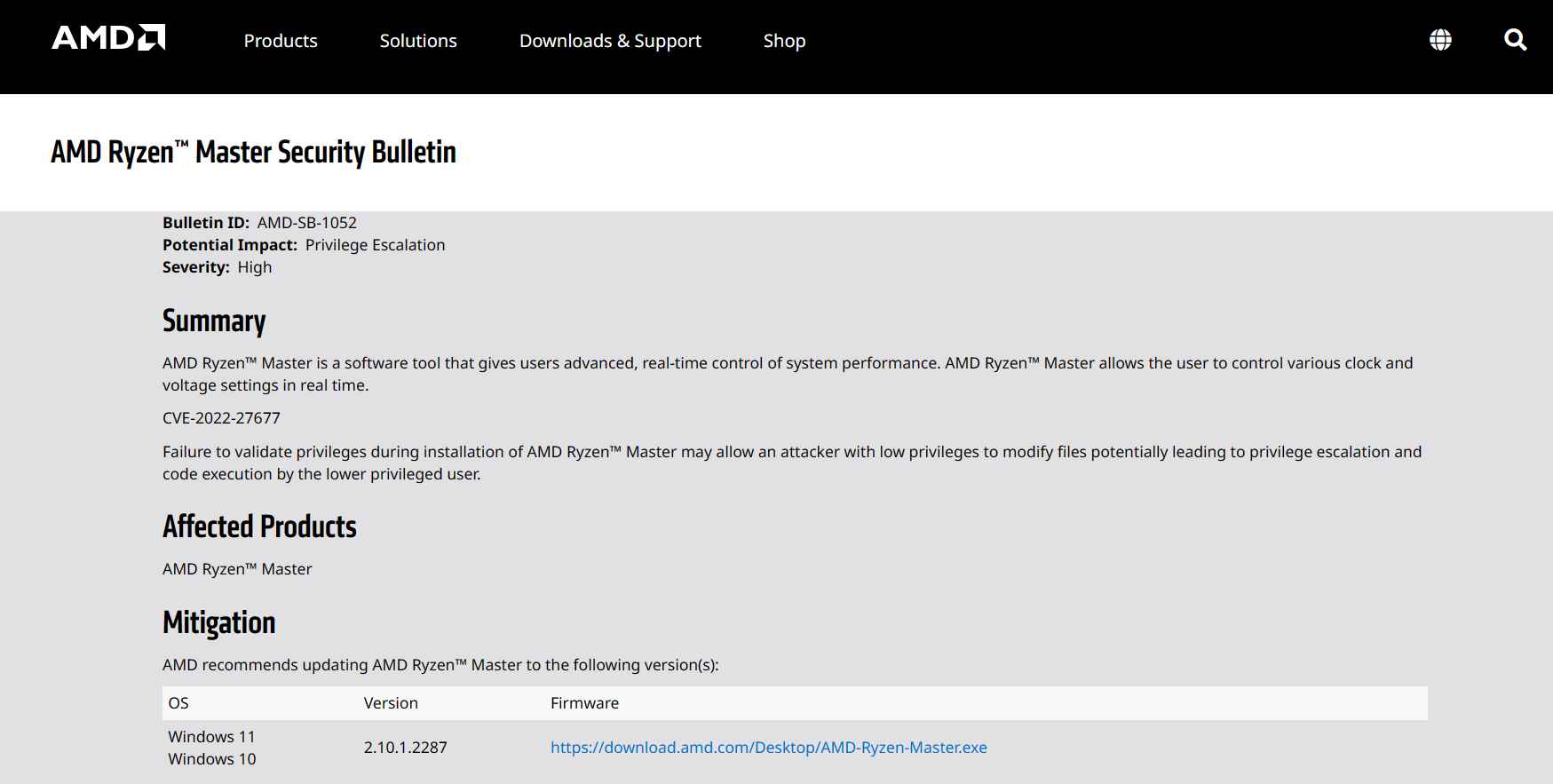

Con una clasificación de gravedad de 7.2 (Alta), esta vulnerabilidad podría permitir que un adversario tome el control total del sistema. AMD señala que el problema se deriva del hecho de que el nivel de privilegio de un usuario no se valida durante el proceso de instalación de Ryzen Master. Esto “puede permitir que un atacante con privilegios bajos modifique archivos”, lo que “puede conducir a la escalada de privilegios y la ejecución de código por parte del usuario con privilegios más bajos”, según la explicación del problema de AMD.

Esto indica que una persona con un nivel de privilegios bajo en una computadora podría utilizar una versión anterior de Ryzen Master para obtener acceso de administrador y, eventualmente, el control total de la máquina mediante la modificación de archivos importantes dentro del sistema operativo. Sin embargo, aún se desconoce si una persona que no tiene acceso a la consola del administrador puede utilizar el programa de instalación anterior para ayudar en un ataque.

Para abordar la vulnerabilidad CVE-2022-27677, AMD sugiere que los clientes actualicen su software Ryzen Master a la versión más reciente, que es la versión 2.10.1.2287. AMD corrigió una vulnerabilidad anterior en Ryzen Master que permitía la escalada de privilegios que HP encontró en 2020 (se abre en una nueva pestaña) (CVE-2020-12928). La empresa acaba de corregir un error que permitía que los controladores de su tarjeta gráfica aceleraran automáticamente la CPU sin el consentimiento del usuario. Además, la compañía reveló 31 fallas de seguridad recientemente identificadas hace un mes.

Para proteger a los usuarios de la falla de seguridad y mantener el software actualizado, AMD sugiere actualizar al menos a la versión 2.10.1.2287. La nueva versión tiene algunas mejoras notables adicionales sobre la versión anterior, una de las cuales es la adición de soporte para establecer una temperatura máxima de funcionamiento. Esto desaceleraría el procesador una vez que alcanzara la temperatura que se le asignó una vez que alcanzó ese grado. Además, Ryzen Master ahora le permite asignar un voltaje superior a 5,2 voltios, que es mucho más alto que el voltaje de trabajo estándar (aunque no debe hacer esto a menos que esté bien familiarizado con lo que está haciendo). Es comprensible que la gran mayoría de los usuarios no necesiten esta funcionalidad para los chips actuales; sin embargo, es útil para overclockers severos y puede ser útil para futuras versiones. No todas las funcionalidades son compatibles con las CPU más antiguas, lo cual es algo a tener en cuenta.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.