Los desarrolladores de Parallels Desktop anunciaron el lanzamiento de una solución alternativa para mitigar la explotación de una falla de escalada de privilegios en el software Parellels Desktop v16 y anteriores. El problema es que esta mitigación llega casi medio año después de la identificación de esta vulnerabilidad.

Como algunos usuarios sabrán, Parallels Desktop es un software utilizado por millones de usuarios para la virtualización de sistemas operativos Windows y Linux en dispositivos macOS.

Según los reportes, la falla permite a los actores de amenazas ejecutar malware en una máquina virtual de Parallels y acceder a archivos macOS compartidos en una configuración predeterminada del software. Los desarrolladores mencionan que las correcciones temporales deben ser implementadas de forma manual, proceso que podría generar algunas fallas en el funcionamiento del software.

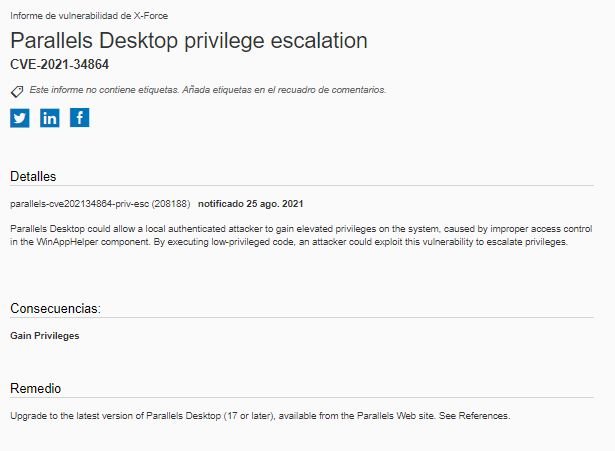

Identificada como CVE-2021-34864, la vulnerabilidad existe debido a un control de acceso erróneo en el componente WinAppHelper del software afectado. Según el reporte, la falla está directamente relacionada con Parallels Tools, un proxy para las comunicaciones entre el host macOS y el sistema operativo de la máquina virtual.

Esta falla recibió un puntaje de 8.8/10 según el Common Vulnerability Scoring System (CVSS) y su explotación exitosa es relativamente trivial, señala el reporte de los desarrolladores: “Este software comparte archivos y carpetas entre los dispositivos Mac y las máquinas virtuales de forma predeterminada, por lo que cualquier usuario puede abrir y ejecutar archivos macOS desde aplicaciones que se ejecutan en un entorno virtual, incluyendo código malicioso”, señala el reporte.

Por seguridad, Parallels recomienda a los usuarios reconfigurar sus implementaciones del software o bien actualizar a la más reciente versión disponible, lanzada este 10 de agosto: “Parallels v17 y las versiones más recientes no se ven afectadas. La carpeta de inicio completa ya no se comparte con una máquina virtual de forma predeterminada, por lo que ahora esto se aplica sólo a las carpetas seleccionadas por el administrador”, mencionan los encargados de esta herramienta.

El reporte concluye mencionando que, para poder explotar la falla, los actores de amenazas antes deben obtener la capacidad de ejecutar código malicioso con privilegios mínimos en el sistema objetivo, por lo que los administradores de sistemas expuestos deben tomar en cuenta cada potencial vector de ataque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.