Especialistas en ciberseguridad recomiendan a los usuarios de Parse Server, un popular módulo de servidor API para Node/Express, aplicar de inmediato una corrección para una vulnerabilidad de ejecución remota de código (RCE) recientemente detectada. Identificada por los investigadores de seguridad Mikhail Shcherbakov, Cristian-Alexandru Staicu y Musard Balliu, la vulnerabilidad reside en las versiones anteriores a 4.10.7 del paquete NPM del servidor de análisis.

Parse Server es un software backend de código abierto para servidores y sistemas que ejecutan Node.js. Puede ejecutarse de forma independiente o con otros marcos de aplicaciones web, incluidos MongoDB y PostgreSQL.

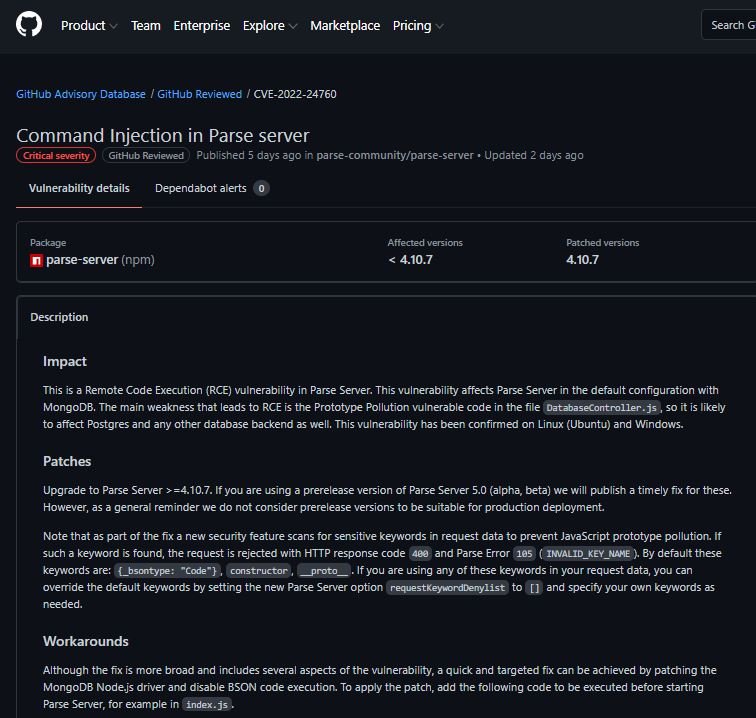

En un aviso de seguridad publicado en GitHub, los investigadores mencionaron que la vulnerabilidad RCE se descubrió en una configuración predeterminada con MongoDB y se confirmó en sus versiones para Ubuntu y Windows.

El problema existe debido a la contaminación de los prototipos, que ocurre cuando los atacantes abusan de las reglas del lenguaje de programación JavaScript para comprometer una aplicación, permitiendo la ejecución remota de código, ataques de scripts entre sitios (XSS) e inyecciones SQL.

Al parecer, el código en la función DatabaseController.js de parse-server NPM fue la fuente de la vulnerabilidad. Los investigadores mencionan que, dado que la falla de seguridad se encontró en la función de la base de datos, probablemente también afectará a Postgres y cualquier otro backend de la base de datos.

Al respecto, Shcherbakov menciona que el código vulnerable no era específico de módulos de bases de datos particulares y que debería ser accesible con cualquier backend de base de datos. No obstante, la explotación requiere un dispositivo para llevar a la ejecución de código arbitrario y algún tipo de condición de carrera para ejecutar el dispositivo en el orden requerido.

La falla fue identificada como CVE-2022-24760 y sigue a la espera de recibir una puntuación acorde al Common Vulnerability Scoring System (CVSS), aunque es probable que reciba un 10, la mayor gravedad posible.

La versión 4.10.7 de Parse Server incluye un parche para abordar la vulnerabilidad. Además, parte de la solución incluye un escáner de palabras clave confidenciales para protegerse contra los ataques de contaminación de prototipos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.