Las vulnerabilidades de seguridad son un problema que afecta a toda clase de dispositivos tecnológicos y no existe forma de asegurar que alguna implementación tecnológica es 100% invulnerable, ya sea que pueda ser atacado por fallas de hardware, software o por una combinación de ambas.

Uno de los dispositivos más expuestos a la explotación de vulnerabilidades es el enrutador; factores como el escaso mantenimiento por parte de las compañías y su uso masivo lo han convertido en uno de los principales objetos de ciberataques.

En una investigación realizada por el Instituto Fraunhofer para la Comunicación (FKIE) se analizaron 127 enrutadores de uso doméstico de siete diferentes fabricantes (Netgear, ASUS, AVM, D-Link, Linksys, TP-Link y Zyxel) se ha demostrado la insólita cantidad de vulnerabilidades que contienen estos dispositivos, a pesar de que algunos operan con las más recientes actualizaciones.

En esta investigación los expertos se enfocaron en cinco aspectos diferentes:

- Fecha de lanzamiento de la última versión de firmware del enrutador

- Fecha de lanzamiento del sistema operativo

- Técnicas empleadas para la mitigación de ciberataques

- Uso de claves privadas accesibles

- Tipo de credenciales de acceso predeterminadas

Según los expertos, de los 127 enrutadores analizados, 46 no recibieron actualizaciones de seguridad durante el último año, lo que los expone a decenas (o incluso cientos) de vulnerabilidades. Actualizar los enrutadores tampoco garantiza que estén a salvo; los investigadores descubrieron que muchas veces los fabricantes olvidan incluir parches para corregir las vulnerabilidades más recientes, por lo que siguen expuestos a los ciberataques, sin mencionar que el tiempo promedio estimado para que un enrutador reciba actualizaciones es de 378 días.

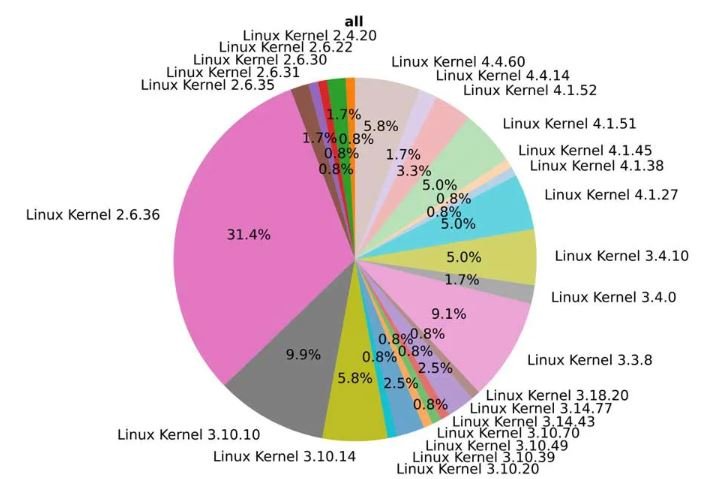

Cerca del 90% de los enrutadores analizados funcionan con sistema operativo Linux, no obstante, los fabricantes no actualizan el sistema para implementar los cambios hechos en el kernel por los desarrolladores. Sólo un 5.8% de los enrutadores usa un kernel de Linux posterior a la versión 4.4, la única con soporte extendido hasta 2022, mencionan los expertos en ciberseguridad.

Casi dos terceras partes de los enrutadores usan un kernel anterior a la versión 2.6.36, que dejó de recibir soporte en enero de 2011, aunque uno destaca entre todos. Los expertos señalan que el enrutador Linksys WRT54GL emplea el kernel 2.4.20, lanzado en 2002, lo que lo convierte en el dispositivo más expuesto a la explotación de vulnerabilidades (579 en total). Lo peor del asunto es que este enrutador aún está a la venta en múltiples tiendas online, como Amazon, aunque su uso es muy poco recomendado.

Esta es solo un pequeño esfuerzo por exponer la magnitud de este problema a partir de una pequeña muestra. Otros análisis similares han obtenido resultados realmente similares, por lo que en la comunidad de la ciberseguridad no cabe duda de que se trata de un problema generalizado.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.