Especialistas en ciberseguridad reportan el hallazgo de CVE-2022-0185, una vulnerabilidad en el kernel de Linux que puede ser explotada para evadir los contenedores en Kubernetes, permitiendo a los actores de amenazas acceder a los recursos en el sistema host. Los expertos aseguran que la explotación de este error es relativamente fácil y un ataque podría tener consecuencias desastrosas, por lo que es necesario encontrar soluciones inmediatas.

Un ataque de escape de contenedores puede resultar altamente peligroso debido a que permitirían a los actores de amenazas allanar el camino para una infiltración más profunda e incluso realizar ataques de movimiento lateral en la red afectada.

La falla fue descrita como un desbordamiento de búfer basado en montón en el componente “File System Context” del kernel de Linux. La activación del flujo de ataque permite a los hackers maliciosos cambiar los valores en la memoria del kernel y acceder a cualquier proceso que se ejecute en el mismo nodo.

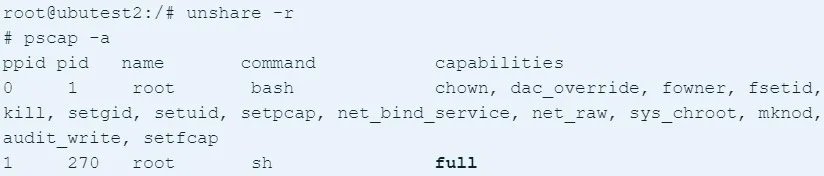

Diversas distribuciones de Linux publicaron alertas de seguridad, mencionando que un usuario local puede explotar la falla para escalar privilegios en el sistema. Para que el ataque sea exitoso, el atacante debe aprovechar un espacio de nombres sin privilegios o usar “unshare” para ingresar un espacio de nombres con el permiso CAP_SYS_ADMIN.

Esta capacidad no es la configuración predeterminada en Docker, y no es una práctica común usar el indicador “-privileged” al iniciar el contenedor. Además, el comando “unshare” está bloqueado por el filtro “seccomp” de Docker de forma predeterminada, por lo que no se permite ejecutar el comando. Un reporte señala que, cuando Docker u otros contenedores se utilizan en un clúster de Kubernetes, el filtro seccomp está deshabilitado de forma predeterminada, por lo que el comando “unshare” no está bloqueado.

Los actores de amenazas podrían ejecutar el comando y obtener un shell con capacidades completas, incluyendo la ejecución de código como usuario root en el sistema comprometido.

La falla de desbordamiento de búfer afecta a todas las versiones del kernel de Linux desde 5.1-rc1 hasta las versiones más recientes, mientras que también reside en Ubuntu 20/21, Debian 11 y algunos paquetes Red Hat.

La actualización del kernel de Linux a la versión 5.16.2 o posteriores debería ser suficiente para abordar el problema. Sin embargo, la actualización aún no está disponible para todas las distribuciones de Linux y la creación del kernel desde el origen no es una opción para la mayoría de administradores de sistemas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.