Splunk ha encontrado una vulnerabilidad que permite la inyección de registros no autenticados, lo que abre la puerta para que actores hostiles ejecuten código peligroso en el sistema. Splunk identificó esta falla. Splunk SOAR, que significa Orquestación, Automatización y Respuesta de Seguridad, es un programa que se puede usar para automatizar operaciones repetitivas y reaccionar rápidamente a problemas de seguridad. Esto finalmente resulta en mejores niveles de productividad. Los libros de jugadas se pueden usar para automatizar las respuestas, y todo el proceso se puede administrar a través de una sola interfaz. Hay una falla de seguridad en Splunk SOAR, que también requiere un programa de terminal que pueda traducir códigos de escape ANSI. Además, para explotar esta vulnerabilidad, el terminal en cuestión debe tener los permisos necesarios.

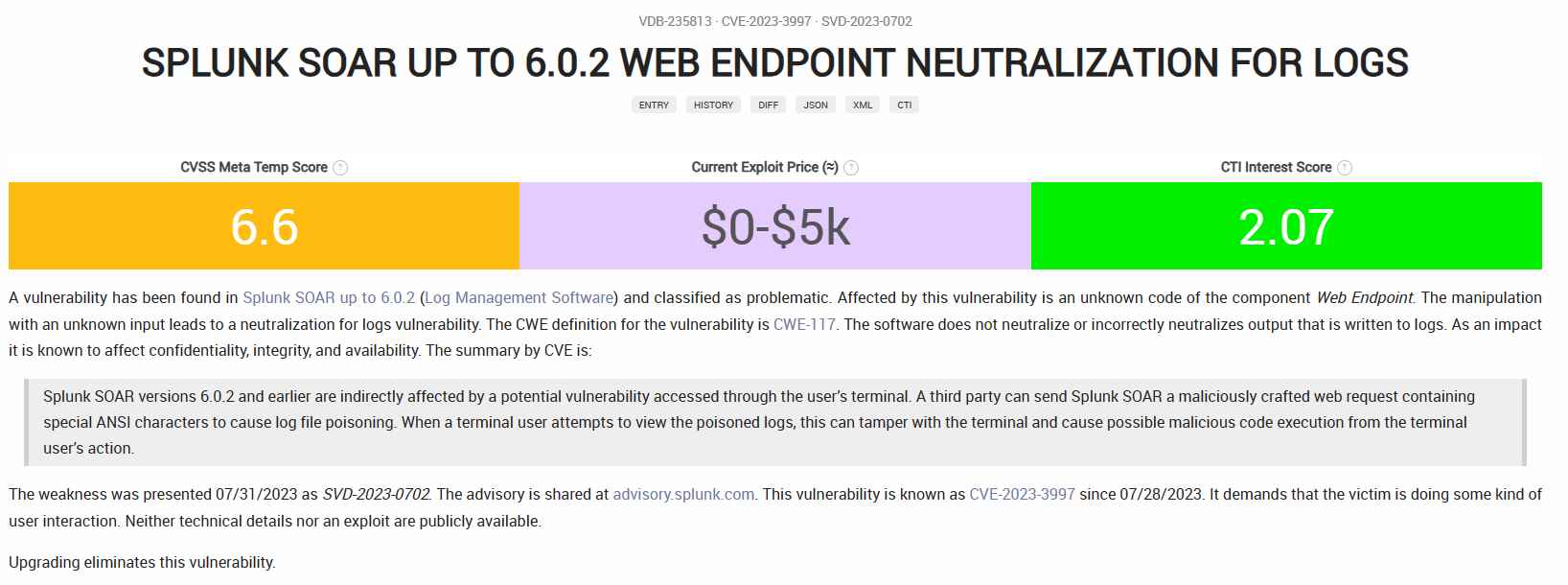

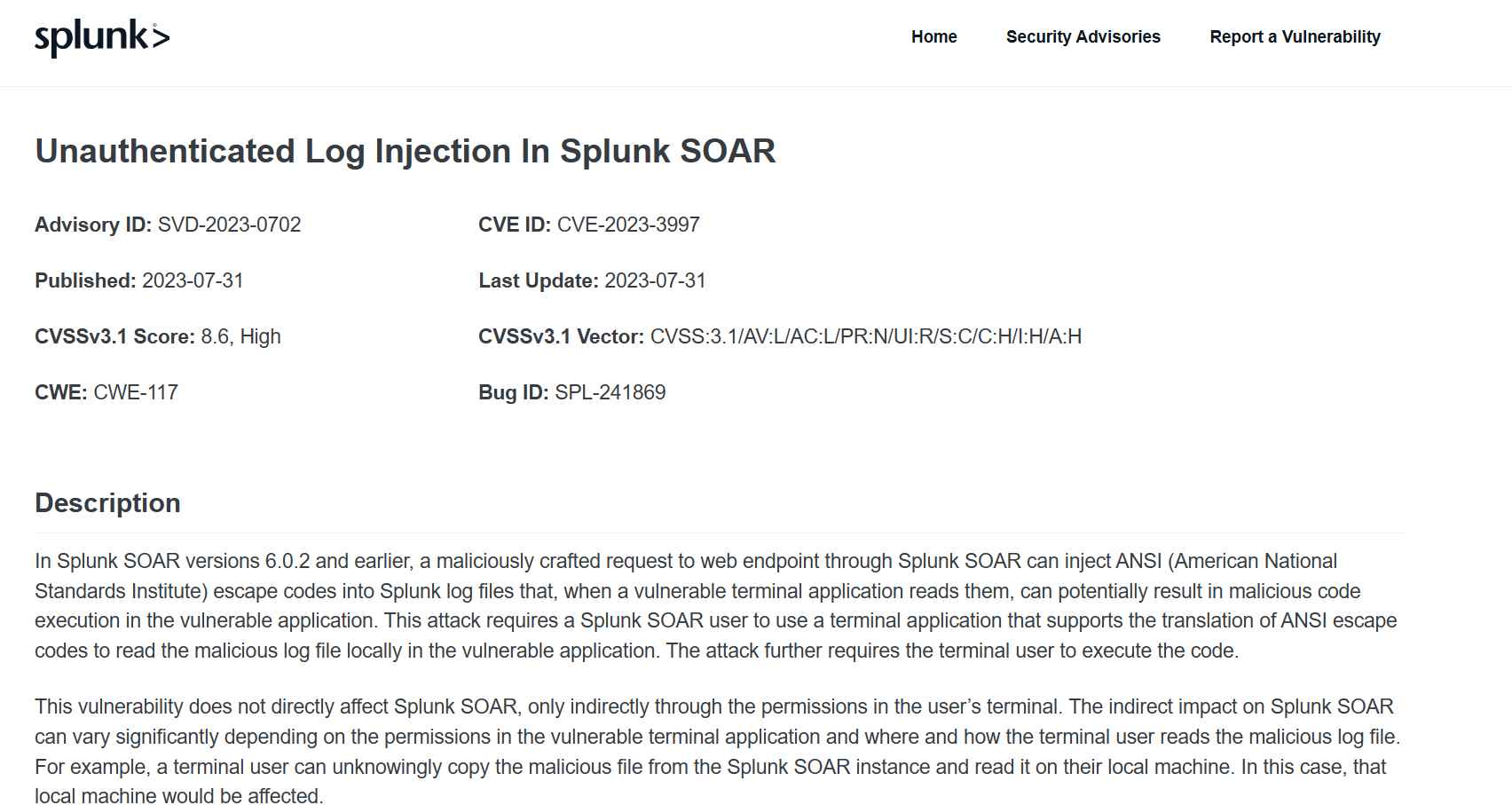

Inyección de registro no autenticada en Splunk SOAR, que se identifica con el ID de CVE 2023-3997

Esta vulnerabilidad puede ser aprovechada por un actor de amenazas al hacer que realice una solicitud HTTP maliciosa a un punto final ubicado dentro de SOAR. Cuando un usuario de terminal intenta acceder a los registros contaminados, provoca que se ejecute un código malicioso dentro del sistema. A esta vulnerabilidad se le ha asignado un puntaje CVSS de 8.6, que se considera “Alto”.

Sin embargo, la gravedad de esta vulnerabilidad está determinada por los derechos otorgados a los usuarios de terminales que intentan acceder al archivo de registro. Si el archivo de registro malicioso se copia y visualiza en un sistema local, la vulnerabilidad afectará a esa máquina, en lugar de a la instancia.

Splunk ha abordado este problema mediante la publicación de una advertencia de seguridad en su sitio web. El consejo contiene una variedad de detalles, incluido el vector de ataque, la complejidad, los privilegios, el alcance y la participación del usuario.

Se recomienda a los usuarios de Splunk SOAR que actualicen a las versiones más recientes para protegerse de actores malintencionados que puedan intentar aprovechar esta vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.