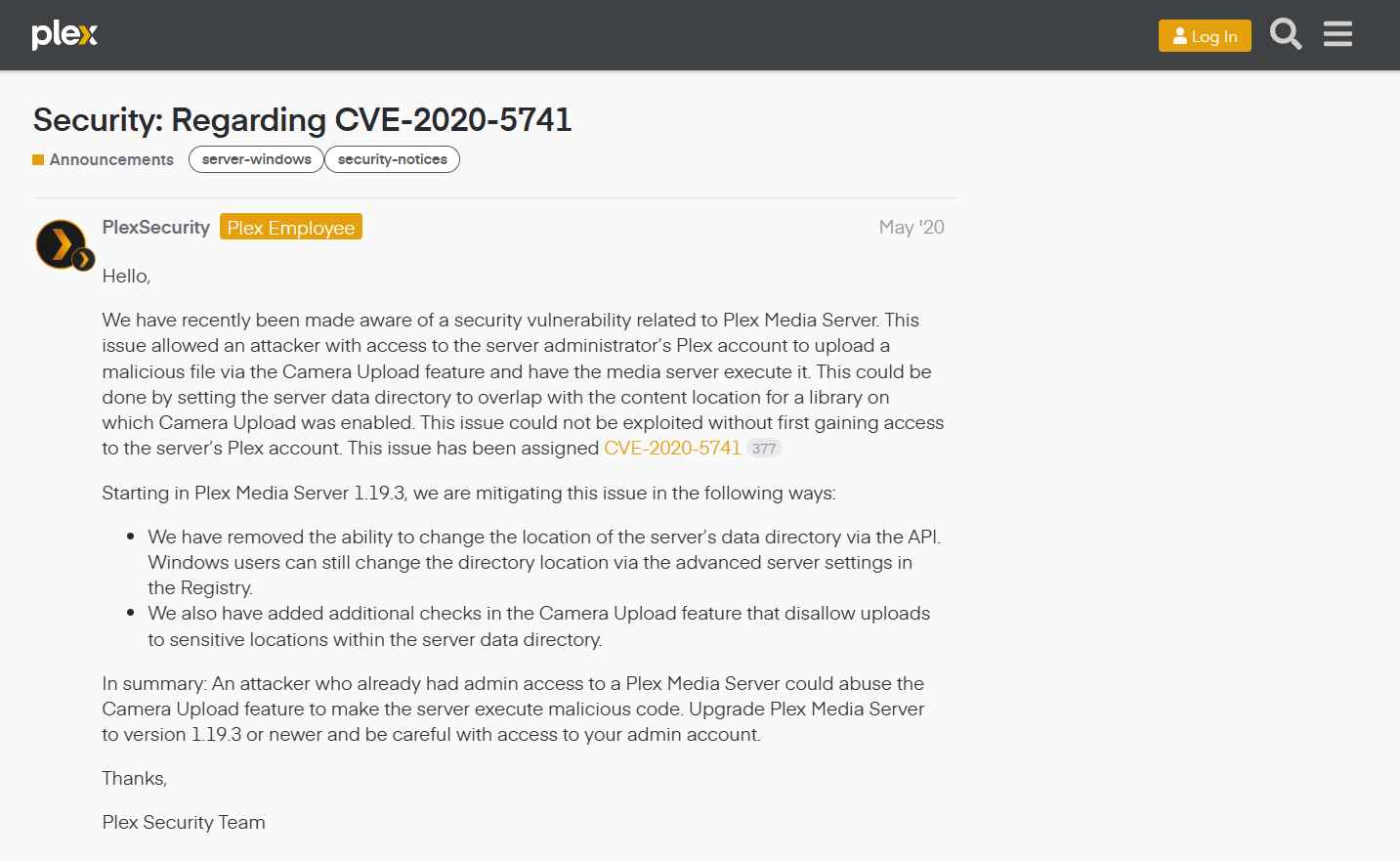

El primer problema es una vulnerabilidad de alta gravedad en Plex Media Server que se ha rastreado como CVE-2020-5741 y se define como un problema de deserialización. Se puede abusar de esta falla para ejecutar de forma remota código Python arbitrario si se explota. Debido a esta vulnerabilidad, un atacante que tenía acceso a la cuenta de Plex del administrador del servidor pudo enviar un archivo malicioso al servidor de medios utilizando la función Carga de cámara y hacer que el servidor ejecutara el archivo. La vulnerabilidad se corrigió con el lanzamiento de Plex Media Server versión 1.19.3 y, dado que requería que un atacante tuviera acceso administrativo a Plex Media Server para explotarlo con éxito, era muy poco probable que los atacantes lo atacaran.

Si bien CISA agregó la vulnerabilidad a la lista de KEV sin compartir detalles sobre cómo se explotó en la naturaleza, informes recientes de los medios han sugerido que la violación de datos en LastPass que resultó en el robo de datos de la bóveda del usuario podría estar relacionada con un error de Plex que fue explotado para hackear la computadora de un ingeniero DevOps. Esto a pesar del hecho de que CISA agregó la vulnerabilidad a la lista de KEV sin compartir detalles sobre cómo fue explotada.

Al final, los atacantes lograron obtener acceso a las credenciales del ingeniero, así como a la bóveda corporativa de LastPass. Una vez que los actores de la amenaza robaron copias de seguridad de producción e importantes copias de seguridad de la base de datos de LastPass, este evento resultó en una gran violación de datos en el mes de agosto de 2022. El paquete de software que se explotó en la computadora de la casa del empleado fue Plex, aunque LastPass no reveló cuál. Se utilizó una falla de software para piratear la computadora del ingeniero. LastPass no reveló qué falla de software se usó para hackear la computadora del ingeniero.

Una vez que LastPass reveló que había sufrido una segunda violación de datos en agosto, Plex también les dijo a sus clientes que sus datos se habían visto comprometidos y les pidió que cambiaran sus contraseñas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.