A pesar de que Microsoft recibió hace un tiempo el reporte de la falla CVE-2020-0688, un reciente reporte ha revelado que más de 247 mil servidores de Microsoft Exchange siguen operando sin los parches requeridos.

Esta es una vulnerabilidad de ejecución remota de código que afecta a todas las versiones de Exchange usadas en la actualidad. Un atacante podría comprometer el componente Exchange Control Panel (ECP) para controlar de forma remota un servidor vulnerable usando credenciales de email válidas.

La compañía anunció el lanzamiento de un parche para corregir esta falla en febrero de 2020, pues se le consideraba una vulnerabilidad explotable. Por otra parte, la firma de seguridad Rapid7 agregó un módulo MS Exchange RCE al marco de pruebas de penetración de Metasploit desarrollado el pasado mes de marzo gracias a la aparición de diversas pruebas de concepto.

Semanas más tarde la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) pidió a las organizaciones potencialmente afectadas instalar los parches para mitigar el riesgo de explotación lo antes posible, pues ya se habían detectado múltiples intentos de explotación activa.

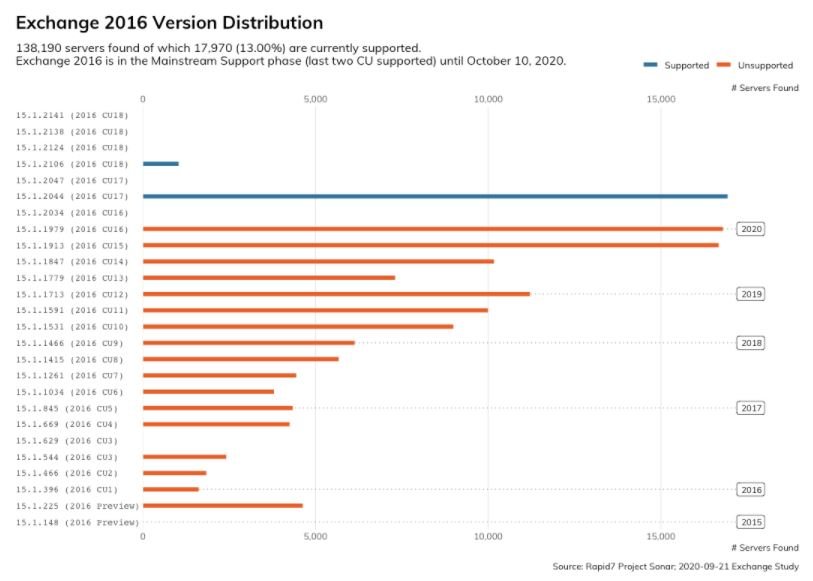

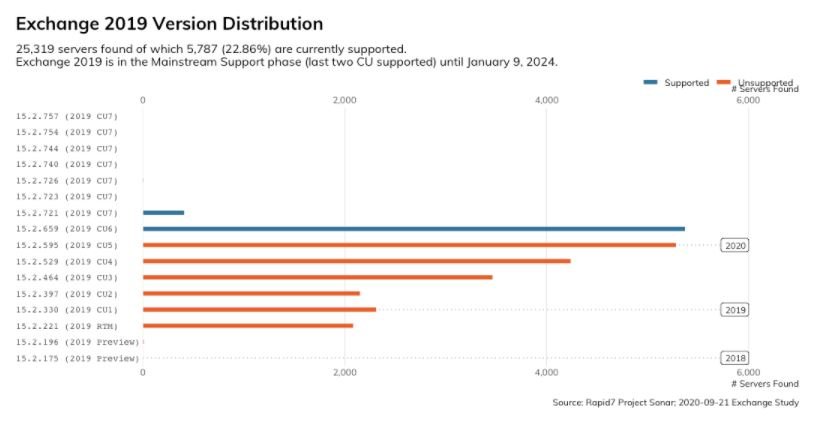

En una actualización sobre esta vulnerabilidad, Rapid7 realizó un análisis sobre las implementaciones vulnerables, descubriendo que el 61% de los servidores de Exchange (alrededor de 247,800 implementaciones) siguen sin ser actualizados o, dicho de otro modo, permanecen expuestos a los actores de amenazas.

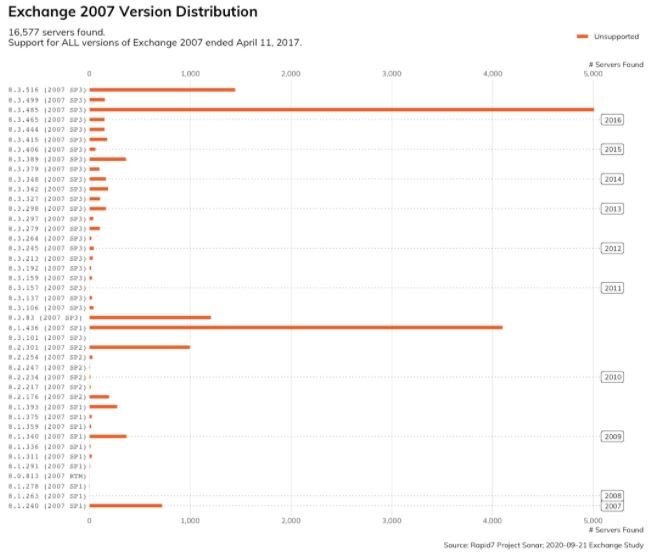

Es más, los especialistas descubrieron que decenas de miles de implementaciones llevan más de cinco años sin recibir actualizaciones. Rapid7 también descubrió 16 mil servidores Exchange 2007 accesibles desde Internet pública. Esta es una versión de Exchange no compatible que no recibió parches para protegerse de la explotación de CVE-2020-0688.

Microsoft mencionó que no existen métodos de mitigación para esta vulnerabilidad, por lo que la compañía recomienda encarecidamente a los usuarios que instalen los parches de seguridad. Los enlaces de descarga directa a las actualizaciones de seguridad que necesita instalar para parchear las versiones vulnerables de Microsoft Exchange Server se encuentran en las plataformas oficiales de la compañía.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.