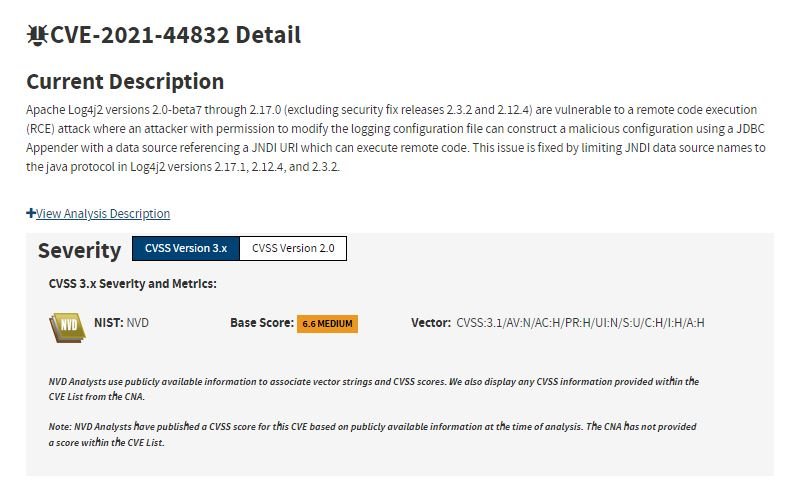

Esta semana, Apache Software Foundation emitió un nuevo conjunto de parches con el fin de abordar las fallas de ejecución remota de código (RCE) en Log4j, las cuales podrían ser explotadas por actores de amenazas para comprometer los sistemas vulnerables. Identificada como CVE-2021-44832, esta falla recibió un puntaje de 6.6/10 en la escala del Common Vulnerability Scoring System (CVSS) y reside en todas las versiones de Log4j desde 2.0-alpha7.

Según el reporte, estas versiones son vulnerables a la ejecución remota de código cuando un atacante con permisos para modificar el archivo de configuración de registro puede construir una configuración empleando un Appender JDBC con una fuente de datos haciendo referencia a un UEI JNDI capaz de ejecutar código remoto.

Aunque Apache no acreditó a nadie el reporte, el investigador Yaniv Nizry asegura haber presentado este informe: “Esta es una vulnerabilidad más compleja que la original CVE-2021-44228, pues requiere que los actores de amenazas tengan control sobre la configuración. A diferencia de Logback, en Log4j hay una función para cargar un archivo de configuración remota, por lo que se podría ejecutar código arbitrario mediante un ataque Man-in-The-Middle (MitM)“, señala el experto.

El lanzamiento de estos parches representa la cuarta ocasión en que se aborda un problema de seguridad en Log4j desde el hallazgo de la peligrosa vulnerabilidad Log4Shell. Las fallas corregidas incluyen:

- CVE-2021-44228: Error de ejecución remota de código que afecta a las versiones de Log4j de 2.0-beta9 a 2.14.1

- CVE-2021-45046: Vulnerabilidad de filtración de información y ejecución remota de código que afecta a las versiones de Log4j de 2.0-beta9 a 2.15.0

- CVE-2021-45105: Falla de denegación de servicio (DoS) que afecta a las versiones de Log4j de 2.0-beta9 a 2.16.0

- CVE-2021-4104: Error de deserialización no confiable que afecta a la versión 1.2 de Log4j

Los problemas relacionados con Log4j no han hecho más que empeorar; hace un par de días, los gobiernos de Estados Unidos, Reino Unido, Australia y Canadá emitieron una alerta conjunta sobre la explotación masiva de las vulnerabilidades detectadas en esta biblioteca, por lo que el panorama luce poco alentador para los administradores de sistemas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.