Una nueva variante de ataque Rowhammer en dispositivos DRAM permitiría a los actores de amenazas evadir las medidas de seguridad implementadas por los fabricantes de estos dispositivos después de la aparición de la primera versión del ataque. Como algunos usuarios recordarán, esta variante de ataque permite leer datos en las filas de memoria de forma muy rápida con el fin de causar una carga eléctrica y corromper la integridad de los datos.

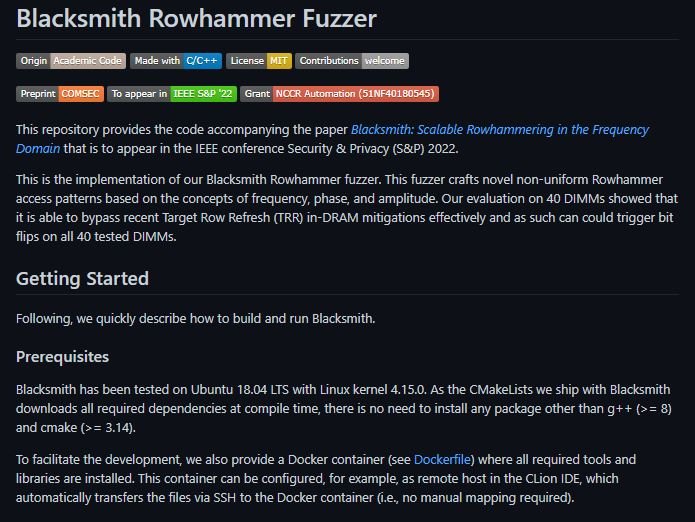

El ataque descrito es novedoso ya que permitiría evadir las restricciones Target Row Refresh (TRR), principal respuesta de la industria a esta variante de ataque. En la investigación, a cargo de los expertos de Qualcomm y ETH Zurich, se empleó una herramienta fuzzer bautizada como Blacksmith, disponible en GitHub y capaz de descubrir múltiples formas de forzar cambios en bits y llevar a un escenario de ataque Rowhammer.

Este riesgo de seguridad fue identificad como CVE-2021-42114, por lo que la comunidad de la ciberseguridad ya podrá mantener un seguimiento detallado del comportamiento de la falla.

Los expertos mencionan que las mitigaciones establecidas en los 40 dispositivos analizados, desarrollados por fabricantes como Samsung, Micron y SK Hynix, simplemente resultaron insuficientes para proteger un sistema objetivo contra esta variante de hacking de forma adecuada.

Los expertos también señalan que esta nueva variante de ataque evade el principal inconveniente de las variantes anteriores, ya que se ejecuta el fuzzer Blacksmith por hasta 12 horas en dispositivos DRAM DDR4 para descubrir patrones no uniformes que pueden exponer debilidades de seguridad en implementaciones TRR: “Desde ese punto, barrimos el mejor patrón basado en el número total de cambios de bits activados sobre un área de memoria contigua de 256 MB e informamos el número de cambios de bits”, señala el reporte.

La nueva técnica permitió utilizar estos patrones no estándar para activar cambios de bits en los 40 dispositivos DRAM. Los expertos creen que es probable que este tipo de ataque se vuelva más poderoso en el futuro, por lo que se ha comenzado a trabajar junto con Google y los diversos fabricantes para encontrar la mejor forma de mitigar este riesgo de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.