Especialistas en ciberseguridad reportan la detección de una falla de lectura fuera de límites en el popular lenguaje de programación Squirrel cuya explotación permitiría a los actores de amenazas evadir las restricciones de seguridad y ejecutar código arbitrario en una máquina virtual Squirrel, comprometiendo el sistema afectado por completo.

Como algunos usuarios recordarán, Squirrel se ejecuta principalmente en videojuegos en línea y dispositivos de Internet de las Cosas (IoT), por lo que el compromiso de esta implementación podría poner en riesgo a millones de usuarios cada mes.

La vulnerabilidad, identificada como CVE-2021-41556, fue descrita como una falla de lectura fuera de límites que puede ser explotada cuando se usa un Squirrel Engine para ejecutar código no verificado, como ocurre en implementaciones como Twilio Electric Imp o con videojuegos determinados.

Acorde a los investigadores Simon Scannell y Niklas Breitfeld, responsables del hallazgo, los actores de amenazas podrían incrustar un script de Squirrel malicioso en un mapa creado por usuarios de algunos videojuegos y distribuirlo a través de herramientas para compartir mods como Steam Workshop.

Cuando un usuario descargue y ejecute el mod en su propio sistema, el script malicioso desencadenará sus funciones, saliendo de la máquina virtual y tomando control total del servidor afectado. Entre los videojuegos que usan Squirrel para la creación de mods se encuentran títulos populares como Counter-Strike: Global Offensive y Portal.

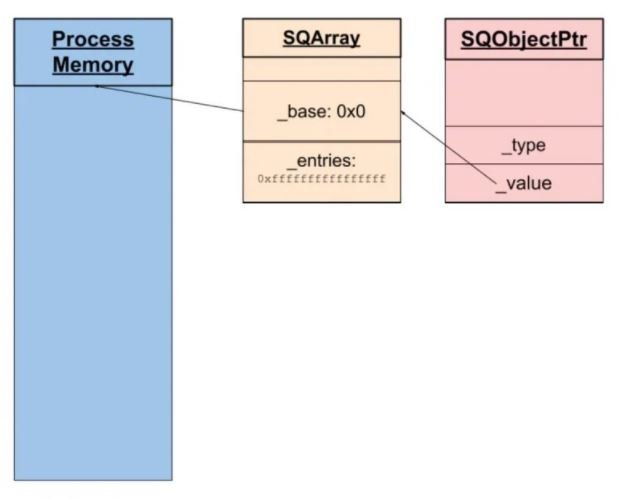

En su prueba de concepto (PoC), los investigadores mostraron cómo el intérprete de Squirrel creará una desreferencia de puntero nulo y segfault porque la matriz _defaultvalues aún no se ha asignado.

Los actores de amenazas podrían configurar una matriz falsa para leer y escribir valores, eventualmente permitiéndoles secuestrar el flujo de control del programa objetivo y obtener control total de la máquina virtual afectada sobrescribiendo los punteros de función.

Los mantenedores de Squirrel fueron notificados a través de su repositorio de GitHub en agosto pasado, anunciando el lanzamiento de un parche para abordar este problema a mediados de septiembre. No obstante, los cambios no se aplicaron automáticamente, por lo que los usuarios de la más reciente versión de Squirrel deberán verificar su implementación de forma manual.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.