Un investigador hizo público el código de información de explotación para CVE-2022-32898 en iOS 16. Un investigador de seguridad con el nombre de Mohamed Ghannam (@ simo36) ha hecho público el código de explotación de una vulnerabilidad en el kernel de iOS que, si se explota, podría permitir que un atacante ejecute código arbitrario mientras mantiene los privilegios del kernel. La vulnerabilidad de seguridad , registrada como CVE-2022-32898 (CVSS 7.8), se encontró al analizar cómo Apple Neural Engine carga un modelo a nivel de kernel. Se ha puesto a disposición una solución desde el lanzamiento de iOS 15.7 y iPadOS 15.7, iOS 16, macOS Ventura 13 y watchOS 9.

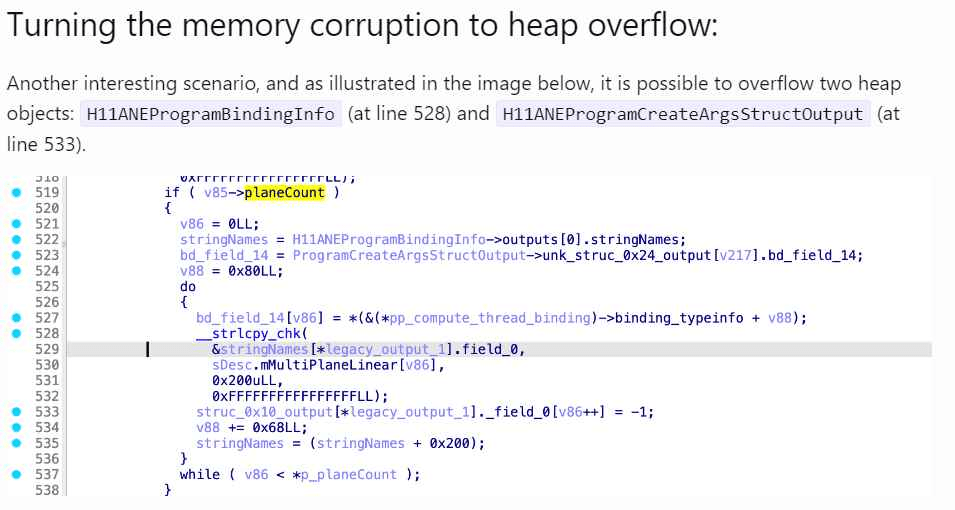

“Mientras realizaba ingeniería inversa en el proceso por el cual Apple Neural Engine carga un modelo en el nivel del kernel, identifiqué dos vulnerabilidades de corrupción de memoria interesantes en el código responsable de procesar las características de la red neuronal en H11ANEIn::ANE_ProgramCreate_gated(). Este tipo de vulnerabilidades en mi opinión son fáciles de encontrar cuando se audita manualmente el controlador del kernel pero casi imposibles de detectar con fuzzers a menos que construyas algo increíblemente sofisticado”, dijo Mohamed en su blog .

Si la vulnerabilidad pudiera explotarse con éxito, el atacante podría ejecutar cualquier código que quisiera en la máquina de destino con privilegios de kernel.

En iOS 16, Apple agregó ciertas comprobaciones de validación a ambas rutinas susceptibles para resolver CVE-2022-32898, lo que redujo el recuento de planos proporcionado a cuatro elementos.

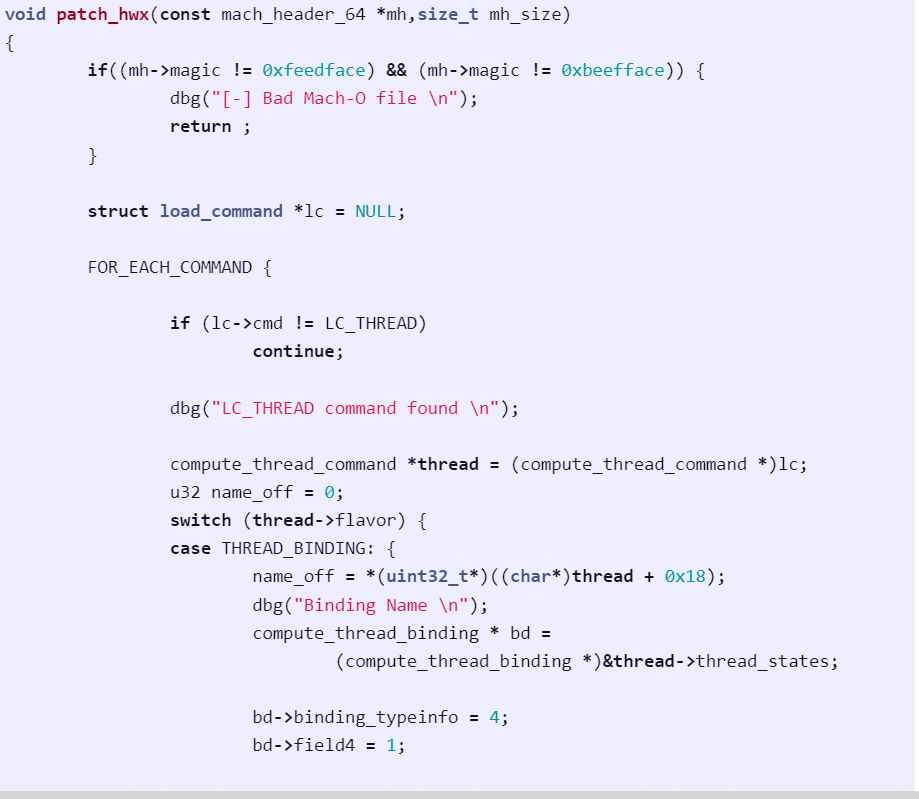

Estas vulnerabilidades son intrigantes porque no necesitan que el hacker se comunique directamente con el kernel; en otras palabras no necesita establecer una conexión UserClient; en cambio todo lo que tiene que hacer es construir (o crear) un modelo malicioso, cargarlo y luego explotarlo.

Para reducir las amenazas potenciales se recomienda a los usuarios que actualicen a la versión más reciente tan pronto como sea posible.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.