Cisco anunció esta semana que no se lanzarán parches para una vulnerabilidad de gravedad crítica que afecta a los enrutadores RV016, RV042, RV042G y RV082 de pequeñas empresas, que han llegado al final de su vida útil (EoL).

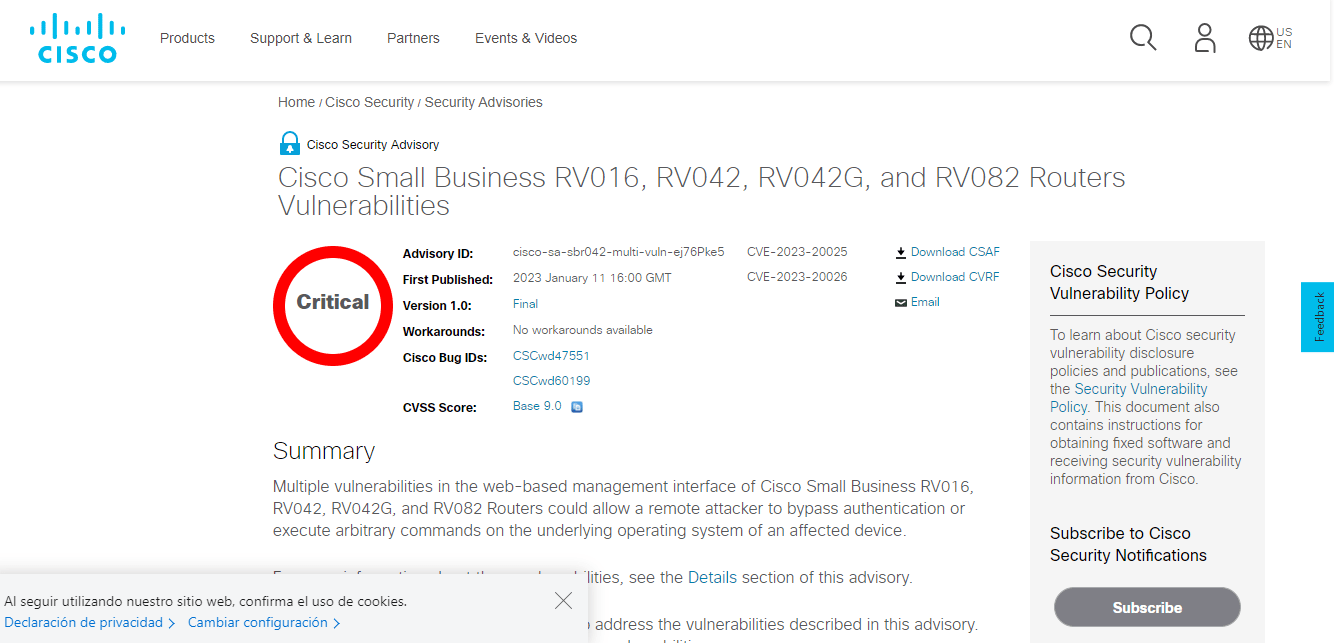

Registrado como CVE-2023-20025 (puntaje CVSS de 9.0), el defecto de seguridad afecta la interfaz de administración basada en web de los enrutadores y podría explotarse para eludir la autenticación.

El problema existe porque la entrada del usuario dentro de los paquetes HTTP entrantes no se valida correctamente, lo que permite que un atacante envíe solicitudes HTTP manipuladas al enrutador, para eludir la autenticación y obtener acceso raíz al sistema operativo.

“Cisco no ha lanzado y no lanzará actualizaciones de software que aborden esta vulnerabilidad. No existen soluciones alternativas que aborden esta vulnerabilidad”, señala Cisco en su aviso.

El gigante tecnológico también advirtió sobre un error de alta gravedad en la interfaz de administración basada en la web de los mismos enrutadores, que podría conducir a la ejecución remota de comandos. Rastreada como CVE-2023-20026, la vulnerabilidad requiere que el atacante esté autenticado.

Para mitigar estas vulnerabilidades, los administradores pueden deshabilitar la administración remota en los dispositivos afectados y bloquear el acceso a los puertos 443 y 60443.

Cisco advierte que el código de explotación de prueba de concepto que apunta a esta vulnerabilidad está disponible públicamente, pero dice que no tiene conocimiento de ataques maliciosos que exploten el error. Sin embargo, no es raro que los actores de amenazas apunten a los enrutadores RV de pequeñas empresas de Cisco en sus ataques .

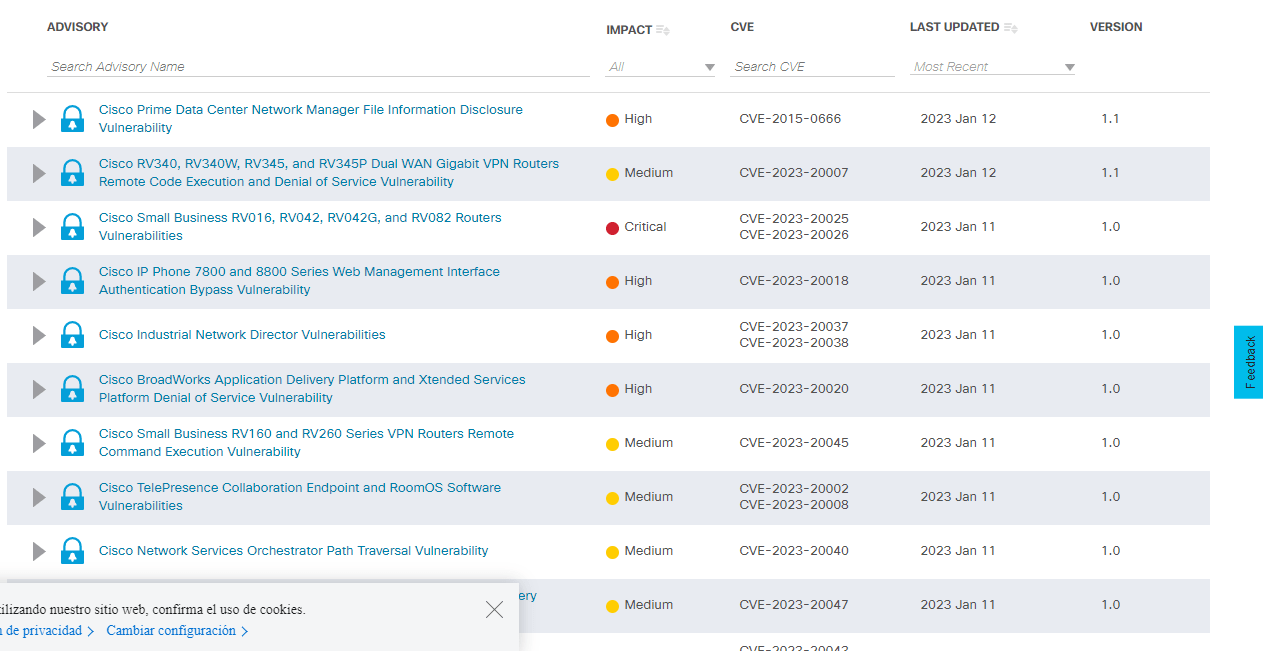

Esta semana, Cisco también anunció parches para vulnerabilidades de alta gravedad que afectan a los teléfonos de las series IP Phone 7800 y 8800, Industrial Network Director (IND) y las plataformas BroadWorks Application Delivery y BroadWorks Xtended Services.

La validación insuficiente de la entrada proporcionada por el usuario en la interfaz de administración basada en la web de los teléfonos de las series IP Phone 7800 y 8800 podría permitir que un atacante remoto eluda la autenticación.

El problema de seguridad en IND “existe porque un valor de clave estática que se almacena en la aplicación se puede usar para cifrar los datos de la aplicación y las credenciales remotas” y se puede explotar para descifrar datos y acceder a sistemas remotos supervisados por IND.

Las plataformas de BroadWorks se ven afectadas por un error de validación de entrada incorrecta que permite a los atacantes enviar solicitudes HTTP manipuladas y desencadenar una condición de denegación de servicio (DoS).

Cisco dice que no tiene conocimiento de ningún ataque malicioso dirigido a las vulnerabilidades. Puede encontrar más información sobre los errores solucionados en la página de seguridad de productos de Cisco.

Fuente: https://www.securityweek.com/cisco-warns-critical-vulnerability-eol-small-business-routers

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.