Un investigador de SpiderLabs ha publicado un análisis de las comunicaciones de red de WinZip 24 en el que detectó el envío de solicitudes de verificación de actualización en formato HTTP sin cifrar. Esto podría permitir a los actores de amenazas abusar de este proceso de actualización con el fin de enviar malware a los dispositivos comprometidos.

A continuación se muestra una captura de pantalla de WireShark de la solicitud de actualización:

Debido a que HTTP es un formato de texto sin cifrado, cualquier usuario con acceso a ese tráfico sería capaz de interceptarlo, manipularlo e incluso secuestrarlo.

En otras palabras, cualquier persona en la misma red que el usuario ejecutando una versión vulnerable de WinZip podría usar alguna variante de ataque como envenenamiento DNS para engañar a la aplicación y hacer que se instale una actualización maliciosa. En consecuencia, el usuario objetivo podría lanzar código arbitrario de forma inadvertida en su sistema.

La aplicación vulnerable también podría exponer información confidencial (nombre del usuario registrado, código de registro y otros datos en la cadena de consulta) a los hackers, pues se trata de un canal no cifrado.

Los problemas no terminan ahí, pues el investigador también descubrió que WinZip 24 abre ventanas emergentes cuando es ejecutado en modo de prueba. Debido a que el contenido de estas ventas es HTM con JavaScript, los hackers maliciosos pueden manipular este contenido y ejecutar código arbitrario.

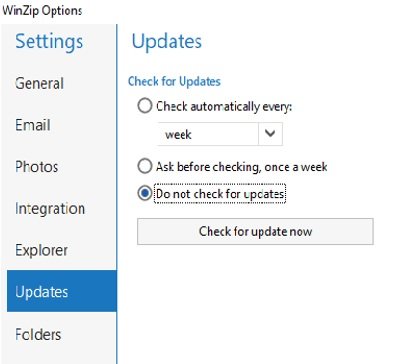

A continuación se presenta un ejemplo de las ventanas emergentes en WinZip 24:

¿Cómo mitigar el riesgo de explotación?

Los reportes fueron revelados a través del programa de divulgación responsable de SpiderLabs. Los usuarios de WinZip pueden prevenir estos riesgos actualizando a la versión más reciente de esta herramienta (WinZip v25). Cabe recordar que este proceso tiene un costo que debe ser cubierto al momento de la actualización.

Dicha versión usa HTTPS correctamente, por lo que no es vulerable a esta clase de ataques. Los usuarios que no deseen actualizar a la versión 25 deberán verificar manualmente los métodos de mitigación disponibles.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.