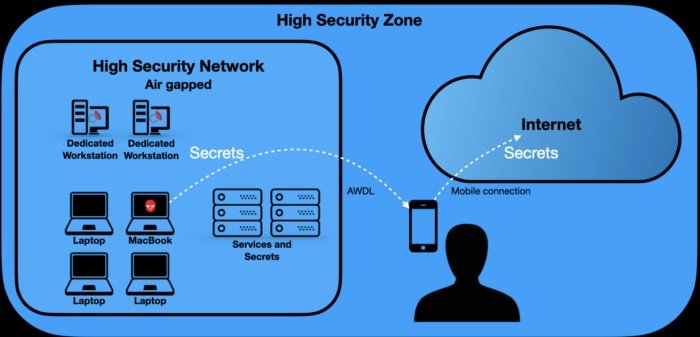

Esta semana se anunció que Apple corrigió discretamente una vulnerabilidad en Apple Wireless Direct Link (AWDL) que podría haber sido explotada por hackers maliciosos con el fin de comprometer redes “air-gap”, término empleado para referirse a los entornos aislados y altamente seguros empleados por algunas organizaciones públicas y privadas.

La falla fue abordada con el lanzamiento de los sistemas Big Sur 11.31, iOS 14.5, iPadOS 14.5 y watchOS 7.4 y divulgada públicamente hace unos días por el investigador de seguridad finlandés Mikko Kenttälä a través de su blog.

El investigador señala que AWDL es un protocolo implementado por Apple en 2014 que permite a los dispositivos de la compañía comunicarse entre sí a través de Bluetooth o WiFi y que es fundamental para el uso de AirPlay y AirDrop. De forma predeterminada, los dispositivos con AWDL buscan otros dispositivos dentro de su rango de búsqueda, un proceso realizado en segundo plano en los dispositivos Apple siempre que se habilite su conexión WiFi o Bluetooth.

Debido a la complejidad detrás de este ataque, el investigador resumió los detalles mencionando que todo parte del hallazgo de un método para usar paquetes ICMPv6 e IPv6 para extraer datos del sistema vulnerable, rebotar los paquetes en un AWDL cercano y enviar los datos robados a otros dispositivos con IPv6.

Aunque actualmente se conocen métodos mucho más funcionales para el robo de datos, Kenttälä menciona que este podría ser un problema serio para los administradores de redes air-gap, que están diseñadas para su operación sin conexión a Internet y se encuentran en entornos aislados. Como se menciona anteriormente, estas soluciones son implementadas en entidades gubernamentales, militares y empresariales para el almacenamiento de información confidencial.

El experto cree que, en caso de que un cibercriminal logre infectar un dispositivo en cualquier red air-gap, se podría abusar de la falla reportada para robar información siempre y cuando un empleado con un dispositivo vulnerable se mantenga lo suficientemente cerca de un entorno air-gap.

Aunque en ocasiones la comunidad de la ciberseguridad no se toma en serio estos reportes debido a sus complejas condiciones de explotación, estos problemas sí representan una preocupación para los administradores de sistemas air-gap, pues saben que la naturaleza de la información almacenada en estos entornos siempre resultará atractiva para los actores de amenazas, así que consideran que nunca se toman suficientes precauciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.