Lenovo resolvió vulnerabilidades críticas que afectan a muchos modelos de portátiles ThinkBook, IdeaPad y Yoga y pueden haber permitido que un atacante deshabilite UEFI Secure Boot.

Los investigadores de ESET encontraron estas vulnerabilidades en los controladores de varios sistemas Lenovo e informaron al fabricante de la computadora sobre su descubrimiento.

ESET publicó un enlace de Twitter de Nikolaj Schlej que explica por qué los desarrolladores de firmware UEFI no deberían utilizar NVRAM como almacenamiento confiable y afirma que las vulnerabilidades pueden explotarse de manera facil simplemente estableciendo variables específicas de NVRAM.

Se ha descubierto que el BIOS de la computadora portátil Lenovo tiene las siguientes vulnerabilidades.

CVE-2022-3430

Una posible vulnerabilidad en el controlador de configuración de WMI en algunos dispositivos portátiles Lenovo de nivel de consumidor podría dar a un atacante con derechos de administrador y la capacidad de cambiar la configuración de arranque seguro alterando una variable NVRAM.

CVE-2022-3431

Una posible vulnerabilidad en un controlador que se dejó activado sin darse cuenta durante la fabricación en algunos dispositivos portátiles de Lenovo para consumidores podría dar a un atacante acceso con privilegios elevados para cambiar la opción de arranque seguro alterando una variable NVRAM.

CVE-2022-3432

Una posible vulnerabilidad en un controlador instalado en el Ideapad Y700-14ISK durante la fabricación que se dejó activado sin darse cuenta podría dar acceso a un atacante con privilegios elevados para cambiar la configuración de arranque seguro mediante la alteración de una variable NVRAM.

ESTRATEGIA DE MITIGACIÓN

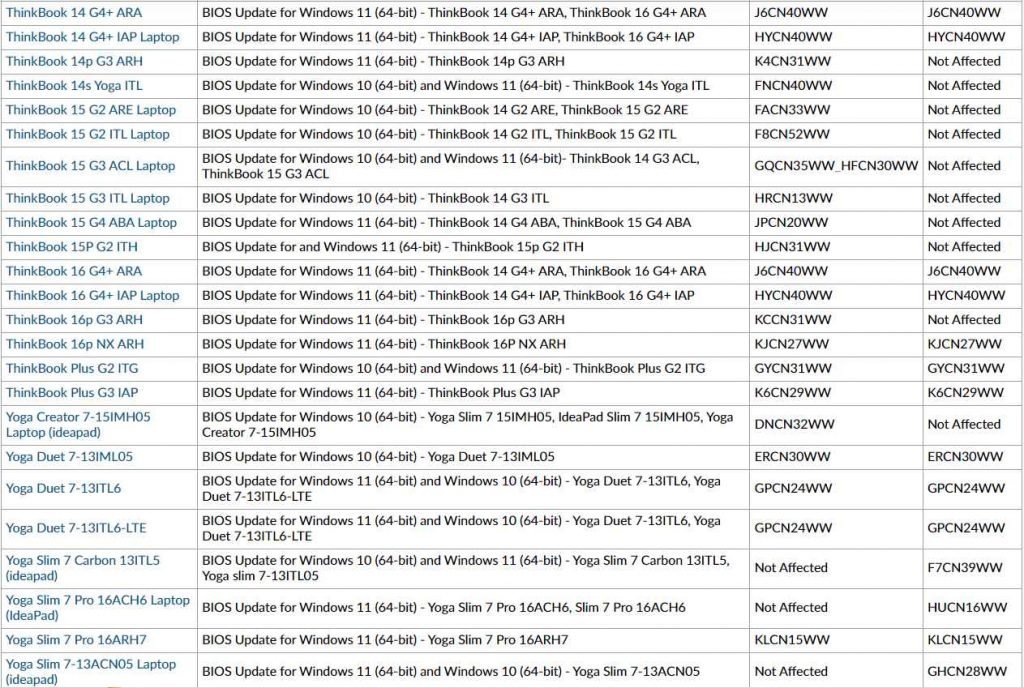

Actualice el firmware del sistema a la versión (o más reciente) especificada para su modelo en la sección Impacto del producto para abordar CVE-2022-3430 y CVE-2022-3431.

El Ideapad Y700-14ISK llegó al final del soporte de desarrollo para CVE-2022-3432 y no habrá soluciones disponibles. Lenovo aconseja a los clientes que utilicen técnicas informáticas seguras, como la gestión activa del ciclo de vida del sistema.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.