Según la empresa de ciberseguridad BitSight, los rastreadores GPS de vehículos de Micodus, ampliamente utilizados, se ven afectados por vulnerabilidades críticas que los hackers pueden explotar para espiar a las personas y desactivar los automóviles de forma remota.

Los investigadores descubrieron las vulnerabilidades el año pasado y la compañía ha estado tratando de divulgar responsablemente sus hallazgos al proveedor de rastreadores GPS Micodus con sede en China desde septiembre de 2021. Sin embargo, sus esfuerzos no han tenido éxito y las las vulnerabilidades de seguridad siguen sin reparar.

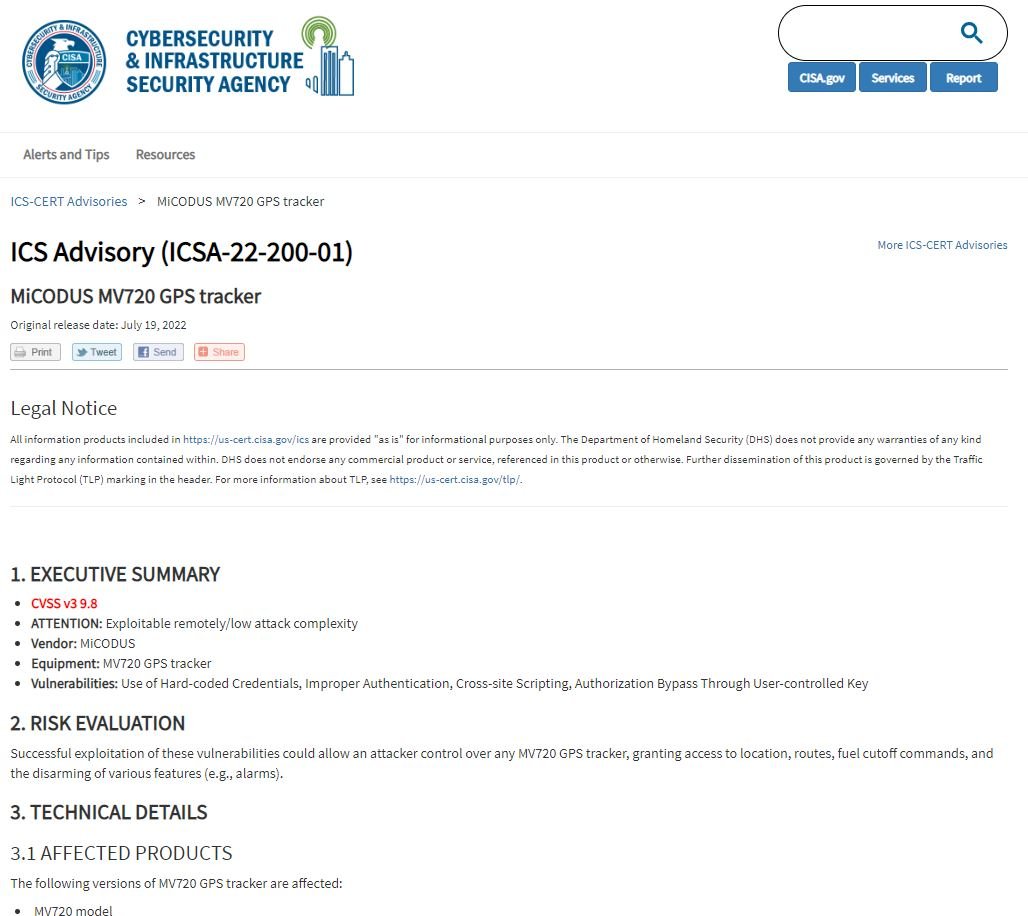

Se han identificado seis vulnerabilidades en el rastreador GPS Micodus MV720, que cuesta aproximadamente $20 y está ampliamente disponible, pero BitSight cree que es probable que otros productos del mismo proveedor también estén afectados.

El proveedor dice que 1,5 millones de sus dispositivos de rastreo están desplegados en 169 países. El análisis de la firma de ciberseguridad muestra que los productos se utilizan en las industrias gubernamentales, militares, policiales, aeroespaciales, de ingeniería, de envío, de fabricación y otras.

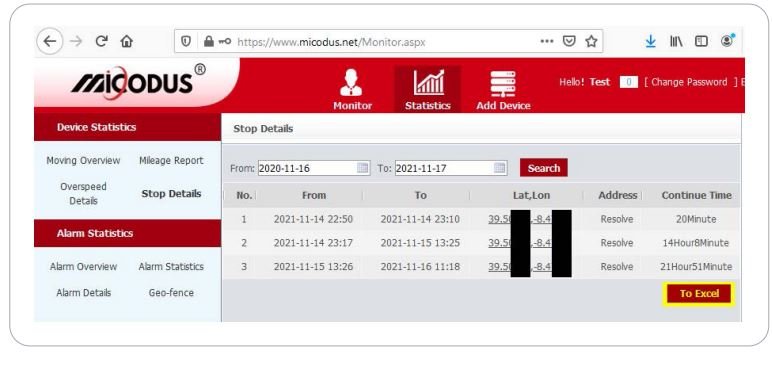

El modelo de dispositivo analizado proporciona funciones de seguimiento por GPS, antirrobo, corte de combustible, geoperimetraje y control remoto. Se puede controlar mediante comandos enviados por SMS o mediante aplicaciones móviles y web.

El producto se ve afectado por problemas de contraseña predeterminada y codificada, autenticación rota, secuencias de comandos entre sitios (XSS) y referencias de objetos directos inseguros (IDOR). Un actor de amenazas podría usar varios vectores de ataque, incluido el hombre en el medio (MitM), la omisión de autenticación a través de la aplicación móvil y la reprogramación del rastreador para usar una dirección IP controlada por el atacante como su servidor API.

En cada escenario, un atacante remoto podría tomar el control completo del rastreador GPS, dándoles acceso a la ubicación y otra información, y permitiéndoles desactivar las alarmas y cortar el combustible.

La firma de ciberseguridad ha descrito varios escenarios posibles que involucran la explotación de estas vulnerabilidades. Los hackers podrían, por ejemplo, espiar a personas de alto perfil, así como a personas normales con el objetivo de cometer un delito, como un robo.

Los ciberdelincuentes con ánimo de lucro podrían inhabilitar el automóvil de una persona o toda la flota de vehículos de una empresa y exigir un rescate. Si un vehículo se inutiliza mientras está en movimiento, podría tener serias implicaciones de seguridad.

Dado que los rastreadores GPS Micodus también son utilizados por organizaciones gubernamentales y militares, la explotación de las fallas podría tener implicaciones para la seguridad nacional.

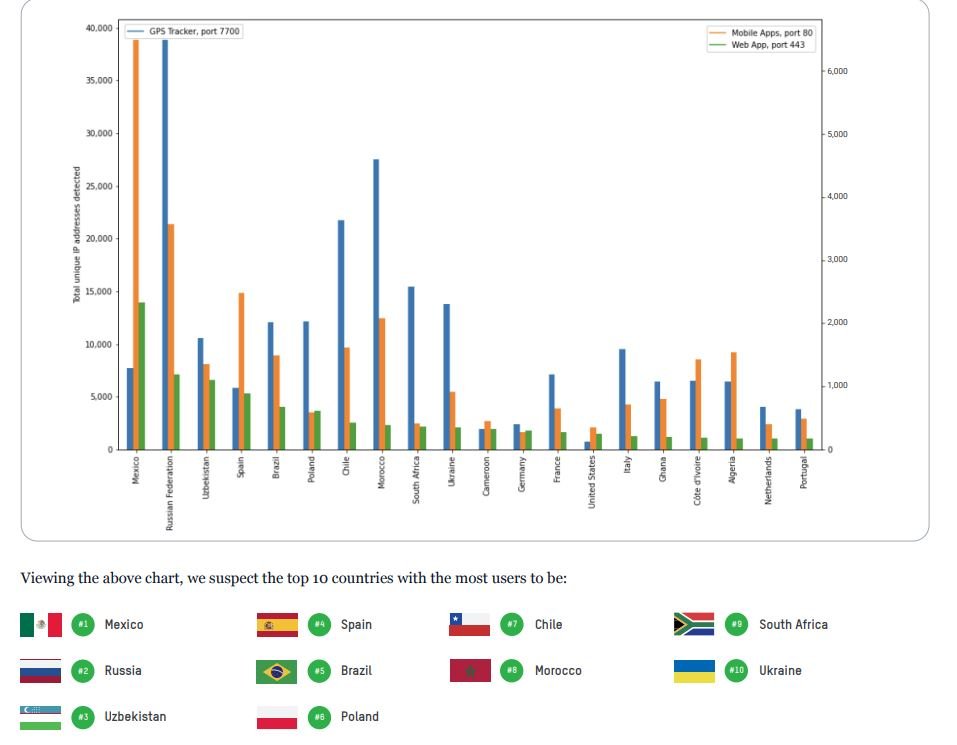

Los expertos no pudieron determinar con precisión cuántos dispositivos están en uso, pero monitorear las conexiones a un servidor Micodus reveló más de 2,3 millones de conexiones, incluidas 90 000 conexiones al puerto de interfaz web, que se cree que es una medida bastante precisa de clientes únicos.

El mayor número de usuarios parece estar en países como México, Chile, Brasil, Rusia, España, Polonia, Ucrania, Sudáfrica y Marruecos. Los investigadores lograron identificar algunas organizaciones utilizando el rastreador GPS Micodus, incluidos los ejércitos nacionales en América del Sur y Europa del Este, las organizaciones gubernamentales y de aplicación de la ley en Europa Occidental y un ministerio gubernamental en América del Norte.

Después de ver que no podía informar sus hallazgos directamente al proveedor, BitSight se comunicó con la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), que asignó cinco identificadores CVE a las vulnerabilidades: CVE-2022-2107, CVE-2022-2141, CVE-2022-2199, CVE-2022-34150 y CVE-2022-33944.

La empresa ha puesto a disposición los detalles técnicos de cada vulnerabilidad y ha aconsejado a los clientes de Micodus que dejen de usar el rastreador afectado hasta que se publique un parche. No hay soluciones disponibles, dice la firma de ciberseguridad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.