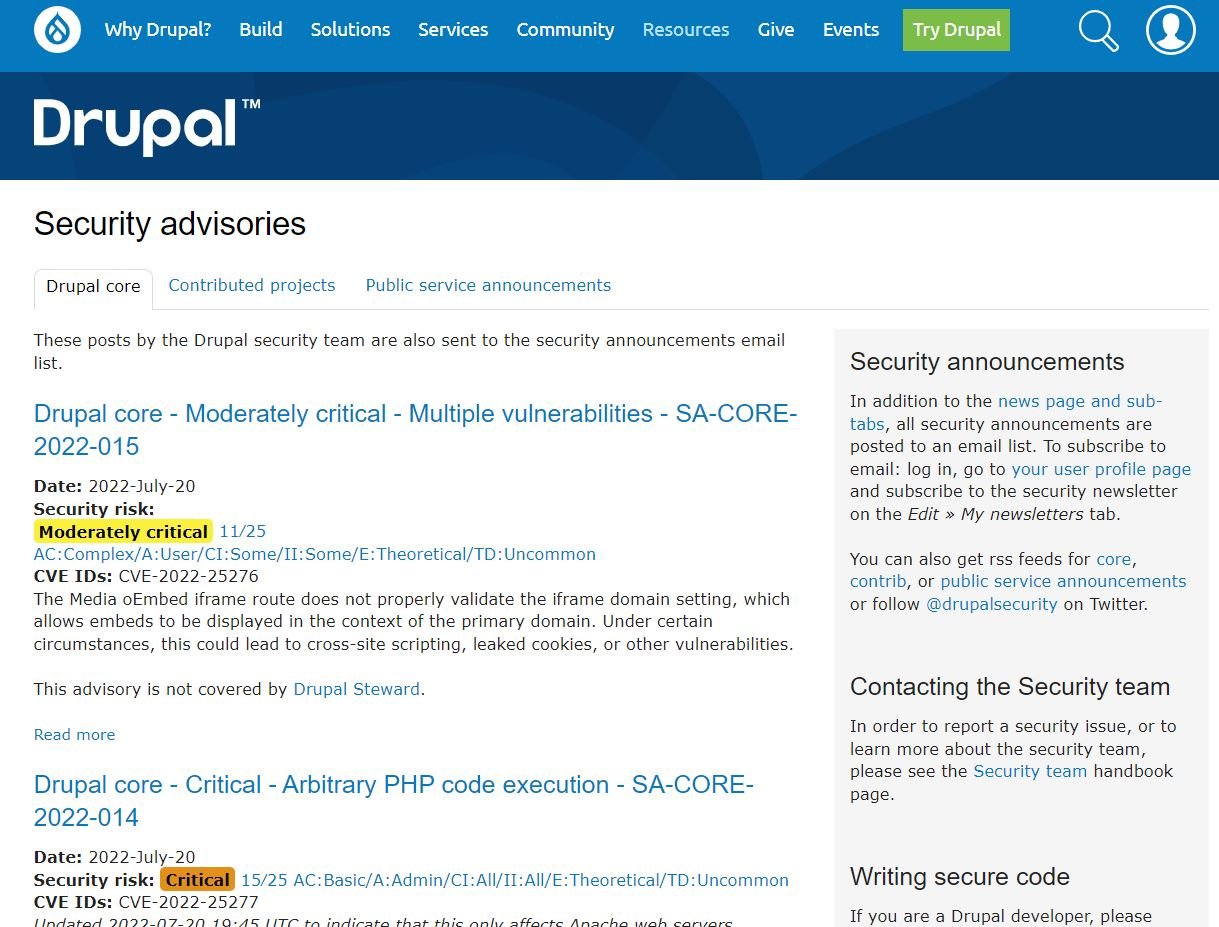

El equipo de Drupal ha lanzado actualizaciones que corrigen varias vulnerabilidades en el sistema de administración de contenido (CMS) de código abierto. Drupal ha publicado cuatro avisos para cuatro vulnerabilidades (una es crítica y otras “moderadamente críticas”). A continuación se muestran los detalles de 4 vulnerabilidades.

ID de CVE: CVE-2022-25276

Descripción:

La ruta iframe Media oEmbed no valida correctamente la configuración del dominio iframe, lo que permite que las inserciones se muestren en el contexto del dominio principal. Bajo ciertas condiciones, esto permite secuencias de comandos entre sitios, cookies filtradas u otras vulnerabilidades.

Vulnerabilidad: Ejecución arbitraria de código PHP

ID CVE: CVE-2022-25277

Descripción: Afecta los servidores web Apache.

El núcleo de Drupal sanitiza los nombres de archivo con extensiones peligrosas al cargarlos y elimina los puntos iniciales y finales de los nombres de archivo para evitar que se carguen archivos de configuración del servidor. Sin embargo, las correcciones para estas dos vulnerabilidades anteriormente no funcionaban correctamente juntas.

Como resultado, si el sitio web se configuró para permitir la carga de archivos con una htaccess , los nombres de archivo de estos archivos no se sanitiza adecuadamente. Esto podría permitir eludir las protecciones proporcionadas por el núcleo predeterminado de Drupal .htaccess y posible ejecución remota de código en servidores web Apache. Esta vulnerabilidad se ve mitigada por el hecho de que requiere que un administrador configure explícitamente un campo de archivo para permitir htaccess como una extensión o código personalizado que anula las cargas de archivos permitidas.

Vulnerabilidad: Eludir permiso de acceso

ID de CVE: CVE-2022-25278

Descripción:

En determinadas condiciones, la API del formulario principal de Drupal evalúa incorrectamente el acceso a los elementos del formulario. Esto puede llevar a que un usuario pueda modificar datos a los que no debería tener acceso. No se sabe que los formularios proporcionados por el núcleo de Drupal sean vulnerables. Sin embargo, los formularios agregados a través de módulos o temas pueden verse afectados.

Vulnerabilidad: Divulgación de información

ID de CVE: CVE-2022-25275

Descripción:

En algunos casos, el módulo de imagen no comprueba el acceso a los archivos de imagen cuando genera imágenes derivadas mediante el sistema de estilos de imagen. El acceso a un archivo no público se verifica sólo si está almacenado en el sistema de archivos “privado”. Sin embargo, algunos módulos proporcionan sistemas de archivos adicionales, lo que puede causar esta vulnerabilidad.

Esta vulnerabilidad se ve mitigada por el hecho de que solo se aplica cuando el sitio establece (Drupal 9) $config[‘image.settings’][‘allow_insecure_derivatives’] o (Drupal 7) $conf[‘image_allow_insecure_derivatives’] en VERDADERO. La configuración recomendada y predeterminada es FALSO, y el núcleo de Drupal no proporciona una forma de cambiar eso en la interfaz de usuario de administración.

Mitigación:

Instale la última versión:

- Si está utilizando Drupal 9.4, actualice a Drupal 9.4.3.

- Si está utilizando Drupal 9.3, actualice a Drupal 9.3.19.

Todas las versiones de Drupal 9 anteriores a 9.3.x están al final de su ciclo de vida y no reciben cobertura de seguridad. También Drupal 8 ha llegado al final de su vida útil. El núcleo de Drupal 7 no se ve afectado. Algunos sitios web pueden necesitar cambios de configuración después de esta versión de seguridad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.