Esta semana, Cisco anunció parches para dos vulnerabilidades que afectan el software NX-OS que alimenta sus conmutadores comerciales de la serie Nexus.

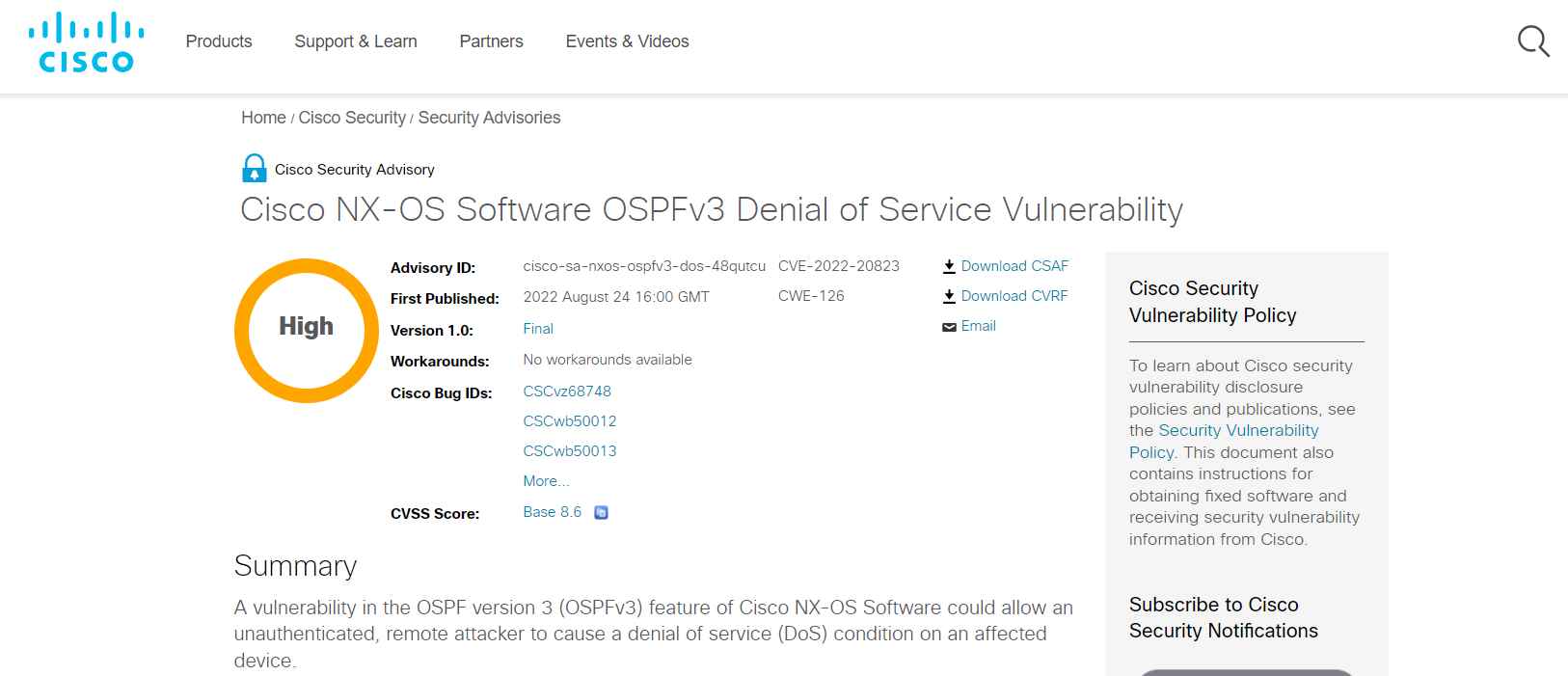

Al afectar la función OSPF versión 3 (OSPFv3) de NX-OS, el primero de estas vulnerabilidades se rastrea como CVE-2022-20823 y podría explotarse de forma remota, sin autenticación, para causar una condición de denegación de servicio (DoS).

La vulnearabilidad existe debido a la validación de entrada incompleta de paquetes OSPFv3 específicos, lo que permite a un atacante enviar un anuncio de estado de enlace (LSA) OSPFv3 malicioso a un dispositivo vulnerable para activar el error.

“Una explotación exitosa podría permitir que el atacante provoque que el proceso OSPFv3 se bloquee y se reinicie varias veces, lo que hace que el dispositivo afectado se recargue y provoque una condición DoS”, señala Cisco en un aviso .

El gigante tecnológico también señala que la función OSPFv3 está deshabilitada de forma predeterminada y que un atacante puede explotar la vulnerabilidad si puede “establecer un estado vecino OSPFv3 completo con un dispositivo afectado”.

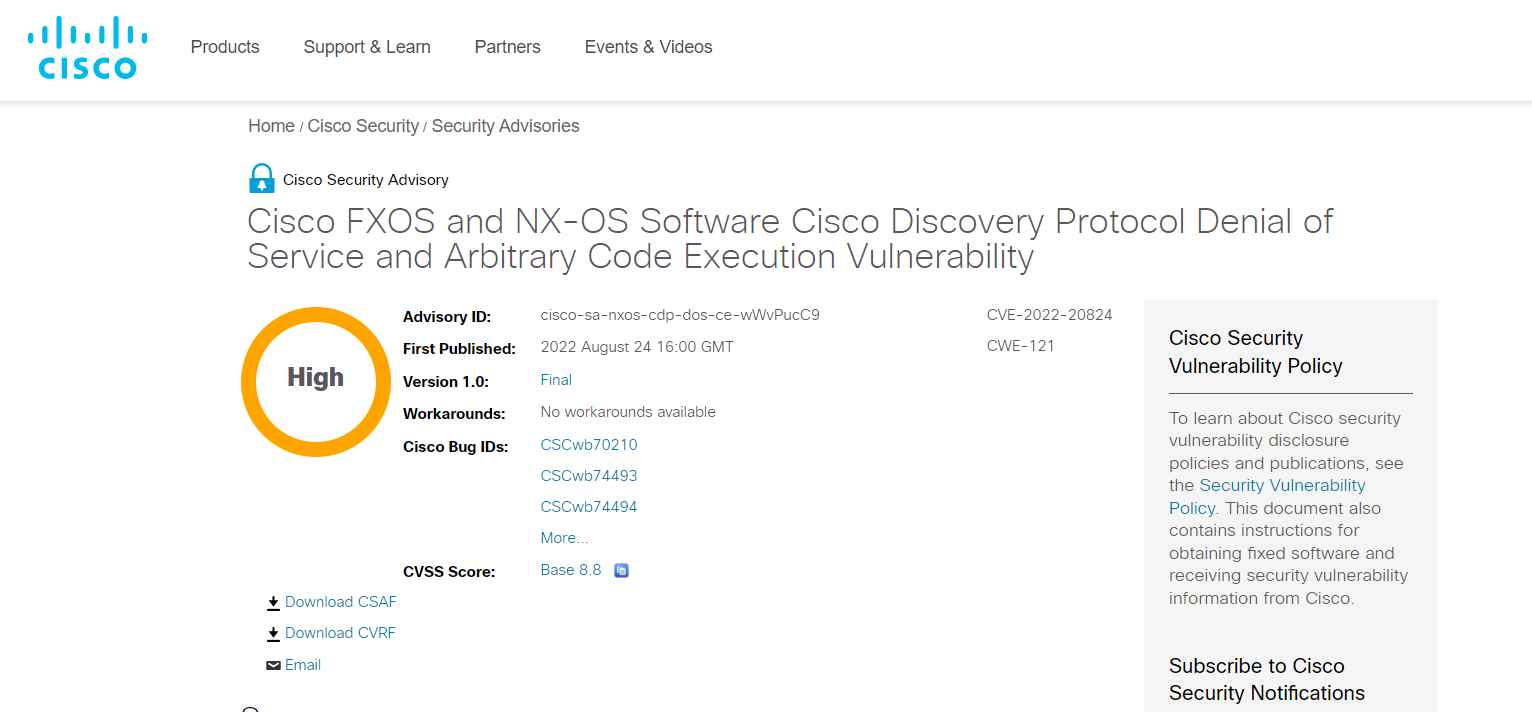

La segunda vulnerabilidad de NX-OS que Cisco abordó esta semana también puede explotarse para causar una condición DoS. Rastreado como CVE-2022-20824 , la vulnerabilidad reside en la función Cisco Discovery Protocol y también afecta el software FXOS.

Causada por la validación incorrecta de valores específicos dentro de un mensaje del Protocolo de descubrimiento de Cisco, la vulnerabilidad puede explotarse mediante el envío de paquetes maliciosos del Protocolo de descubrimiento a un dispositivo vulnerable.

“Una explotación exitosa podría permitir que el atacante ejecute código arbitrario con privilegios de raíz o provocar que el proceso del Protocolo de descubrimiento de Cisco se bloquee y se reinicie varias veces, lo que provocaría que el dispositivo afectado se recargara, lo que daría lugar a una condición DoS”, explica Cisco.

Debido a que Discovery Protocol es un protocolo de Capa 2, un atacante que busca explotar la vulnerabilidad debe estar en la Capa 2 adyacente (en el mismo dominio de transmisión) al dispositivo afectado.

Cisco ha lanzado actualizaciones de software para abordar estas vulnerabilidades y recomienda que los clientes usen Cisco Software Checker para identificar las versiones de FXOS o NX-OS que solucionan las vulnerabilidades descritas en los avisos que identifica la herramienta.

La compañía dice que estas vulnerabilidades no se explotan en los ataques y que no tiene conocimiento de la existencia pública de un código de explotación dirigido a ellas.

Esta semana, Cisco también resolvió CVE-2022-20921 , una vulnerabilidad de elevación de privilegios de alta gravedad en la implementación de API de ACI Multi-Site Orchestrator (MSO) causada por una autorización incorrecta en una API específica.

Un atacante autenticado con privilegios de no administrador podría usar solicitudes HTTP manipuladas para aprovechar la vulnerabilidad y elevar los privilegios a administrador.

Las versiones 3.1, 3.0 y anteriores de Cisco ACI MSO se encontraron vulnerables. ACI MSO versión 3.1(1n) resuelve esta vulnerabilidad. La versión 3.2 de ACI MSO no se ve afectada.

Según Cisco, el código de explotación de prueba de concepto dirigido a CVE-2022-20921 se ha lanzado públicamente, pero la empresa no tiene conocimiento de ataques maliciosos dirigidos a él.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.