Los expertos de Kaspersky han sacado a la luz una puerta trasera SessionManager que se configuró como un módulo malicioso dentro de Internet Information Services (IIS), un popular servidor web de Microsoft. Una vez propagado, SessionManager permite una amplia gama de actividades maliciosas, desde la recopilación de correos electrónicos hasta el control total de la infraestructura de la víctima. Aprovechada por primera vez a fines de marzo de 2021, la puerta trasera recién descubierta ha afectado a instituciones gubernamentales y ONG en África, el sur de Asia, Europa y Medio Oriente. La mayoría de las organizaciones todavía están comprometidas hasta la fecha.

En diciembre de 2021, empresa descubrió “Owowa”, un módulo IIS previamente desconocido que roba las credenciales ingresadas por un usuario al iniciar sesión en Outlook Web Access (OWA). Desde entonces, los expertos de la compañía han estado atentos a la nueva actividad de los ciberdelincuentes. Ha quedado claro que implementar una puerta trasera dentro de IIS es una tendencia para los ciberdelincuentes, que anteriormente explotaron una de las vulnerabilidades de “tipo ProxyLogon” dentro de servidores de Microsoft Exchange. En una investigación reciente, los expertos de ciberseguridad se encontraron con un nuevo módulo de puerta trasera no deseado, denominado SessionManager.

La puerta trasera SessionManager permite a los actores de amenazas mantener un acceso persistente, resistente a las actualizaciones y bastante sigiloso a la infraestructura de TI de una organización. Una vez que ingresan al sistema de la víctima, los ciberdelincuentes detrás de la puerta trasera pueden obtener acceso a los correos electrónicos de la empresa, actualizar el acceso malicioso instalando otros tipos de malware o administrar clandestinamente servidores comprometidos, que pueden aprovecharse como infraestructura maliciosa.

Una característica distintiva de SessionManager es su baja tasa de detección. Algunas de las muestras de puerta trasera todavía no se marcaron como maliciosas en los servicios de análisis de archivos en línea más populares. Hasta la fecha, SessionManager todavía existe en más del 90 % de las organizaciones que han sido atacadas según un análisis de Internet realizado por investigadores.

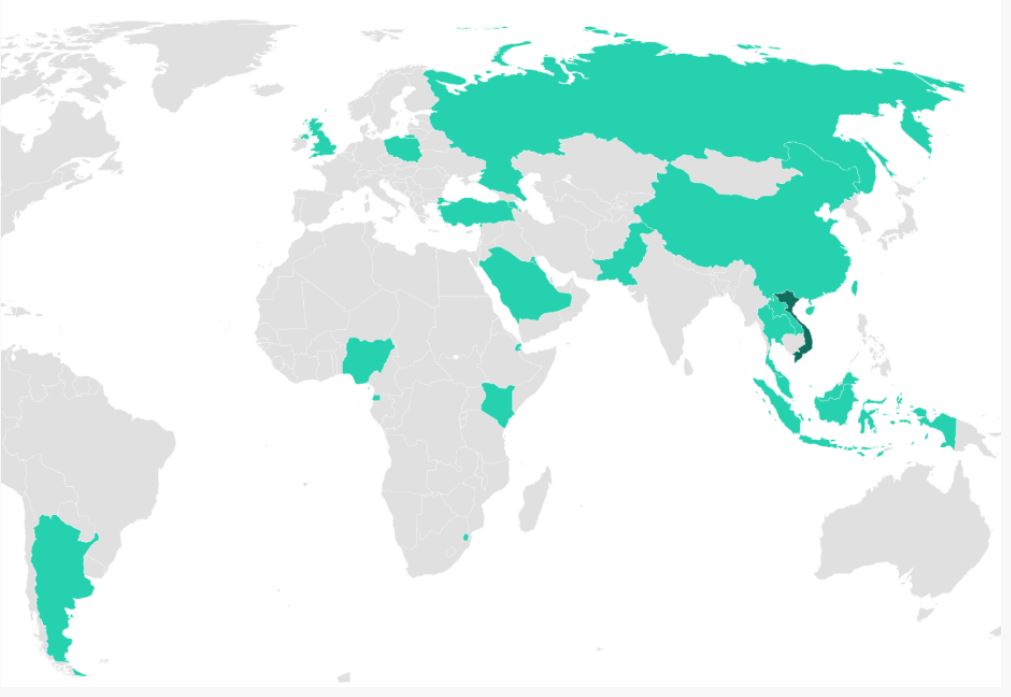

En total, 34 servidores de 24 organizaciones de Europa, Oriente Medio, Asia Meridional y África se vieron comprometidas por SessionManager. El actor de amenazas que opera SessionManager muestra un interés especial en las ONG y las entidades gubernamentales, pero las organizaciones médicas, las compañías petroleras, las empresas de transporte, entre otras, también han sido atacadas.

La explotación de las vulnerabilidades del servidor de Exchange ha sido una de las favoritas de los ciberdelincuentes que buscan ingresar a la infraestructura. El SessionManager recientemente descubierto es un ejemplo perfecto.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.