Los expertos de la firma de ciberseguridad ESET han revelado el descubrimiento de un nuevo marco de malware con avanzadas capacidades y muchas otras muestras de un complejo proceso de desarrollo. Identificado como Ramsay, los expertos aseguran que el kit de herramientas de este malware es capaz de comprometer sistemas aislados (conocidos como air-gapped), e incluso puede recopilar documentos de Word y otros formatos similares para después esperar el momento oportuno para extraer la información sin ser detectado.

El descubrimiento de Ramsay es altamente relevante para la comunidad de la ciberseguridad, pues en escasas ocasiones los investigadores tienen la oportunidad de analizar un malware capaz de violar sistemas air-gapped, que son considerados como la implementación de seguridad más estricta y efectiva, empleada por miles de empresas para proteger información confidencial.

Cabe recordar que los sistemas air-gapped son máquinas o redes aisladas del resto de una red y de Internet público. Por lo general, estas implementaciones se encuentran en las redes de agencias gubernamentales y grandes corporaciones privadas, y resguardan documentos clasificados, como material de propiedad intelectual o información de seguridad nacional.

Estos se consideran sistemas “imposibles de hackear”, y una potencial forma de acceder a una implementación similar se consideraría un Santo Grial en el mundo del hacking.

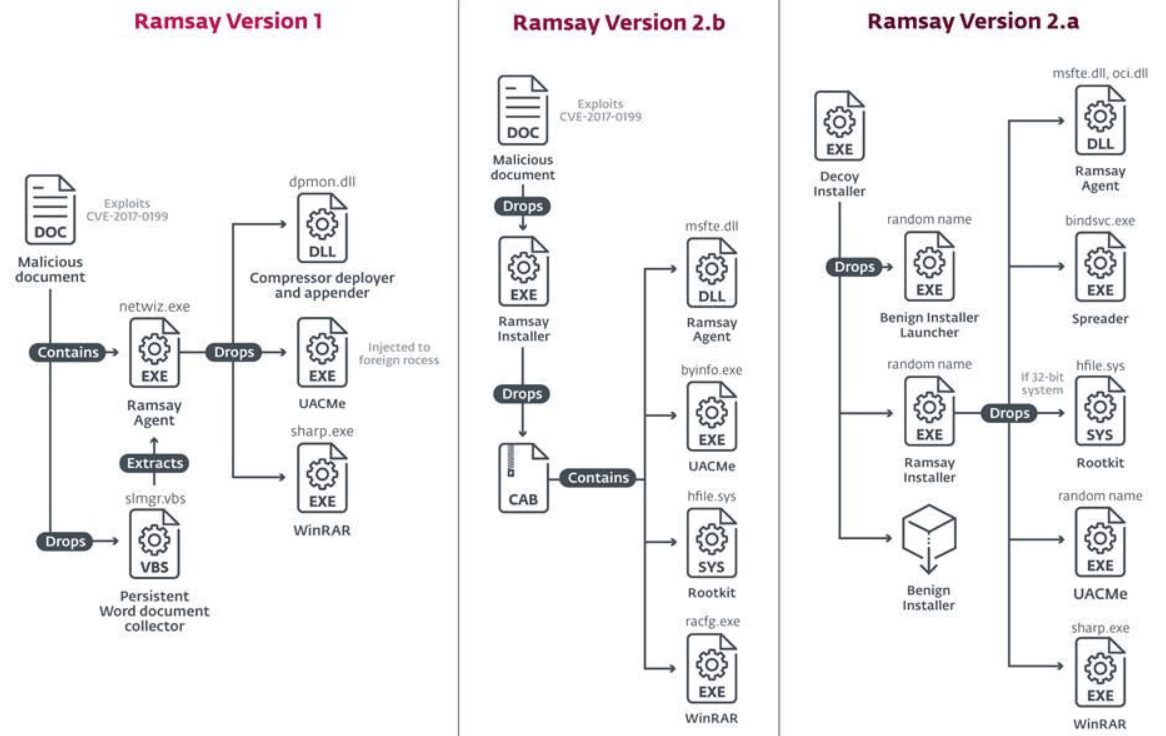

En su reporte, ESET menciona que esta variante de malware parece haber sido diseñada específicamente para hackear redes aisladas. Además, los expertos señalan el hallazgo de tres variantes diferentes del malware. Cada versión infecta a las víctimas a través de diferentes métodos, pero en general, la función principal del malware es escanear una computadora infectada y recopilar documentos de Word, PDF y ZIP en una carpeta de almacenamiento oculta, listos para ser extraídos en una fecha posterior al ataque.

Otra de las versiones detectadas también incluye un módulo para esparcir copias de Ramsay a todos los ejecutables portátiles que se encuentren en unidades extraíbles y recursos compartidos de red. Los expertos creen que este es el mecanismo empleado por los hackers para esquivar el aislamiento en el sistema objetivo y completar el ataque.

Los expertos mencionan que no pudieron identificar de forma clara la presencia de este módulo, ni determinar cómo es que los operadores del malware extraen la información recolectada. No obstante, los investigadores creen contar con la evidencia suficiente para demostrar que han existido ataques de Ramsay en escenarios reales.

Finalmente, aunque el desarrollo de Ramsay no ha sido atribuido a ningún grupo de hacking, ESET cree que el malware contiene múltiples similitudes con Retro, una variante de malware desarrollada por DarkHotel, un grupo de hackers maliciosos presuntamente patrocinado por el gobierno de Corea del Sur.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.