El equipo de investigación de Cisco Talos ha detectado el regreso de una variante de troyano de acceso remoto (RAT) que en el pasado afectó a diversas implementaciones de sistemas Windows, aunque esta vez descubrieron que el malware es capaz de afectar a dispositivos con sistema operativo Android. Identificado como LodaRAT, este troyano cuenta con avanzadas capacidades para el robo de credenciales y espionaje de usuarios.

El reporte menciona que la más reciente versión de LodaRAT incluye capacidades mejoradas para el robo de información y grabación de audio, y ha sido implementada a través de una campaña híbrida dirigida a usuarios en Bangladesh. Cisco Talos atribuye esta campaña maliciosa a un grupo de hacking identificado como Kasablanca.

Esta variante de malware fue descubierta por primera vez en 2017, cuando la firma de seguridad Proofpoint señaló que este RAT era distribuido a través de campañas de phishing en conjunto con el malware Autolt. Este software malicioso permite ejecutar toda clase de comandos para la grabación de audio y video y secuestro de sesiones. La variante LodaRAT también puede robar cookies y contraseñas de navegadores vulnerables.

Los investigadores señalan que la versión para sistemas Android, identificada como Loda4Android, es similar al RAT para sistemas Windows, pues ambas incluyen múltiples funciones para la recopilación de información, además de emplear el mismo servidor C&C. No obstante, la versión para Android del malware es capaz de evitar la detección, además de capturar imágenes, leer e interceptar mensajes SMS y acceder a registros de llamadas y lista de contactos.

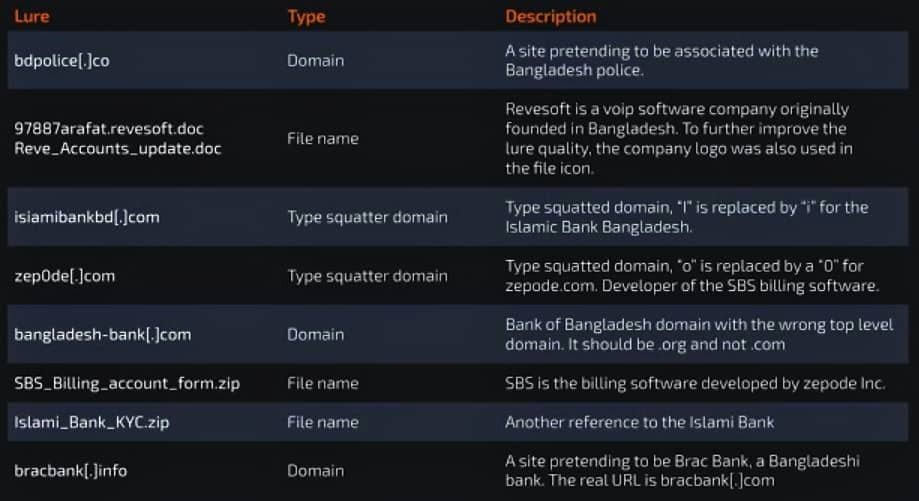

El reciente aumento de ataques que utilizan la nueva versión de LodaRAT habría iniciado en octubre de 2020, cuando los actores de amenazas lanzaron múltiples ataques contra instituciones bancarias y proveedores de software VoIP. Los investigadores creen que los desarrolladores del malware operan en Marruecos y emplean una amplia variedad de métodos de hacking, incluyendo la explotación de la falla de Microsoft Office identificada como CVE-2017-11182.

Se recomienda a los usuarios de Android permanecer alertas ante el peligro de infección. Por seguridad, los usuarios deben evitar la descarga e instalación de apps disponibles en fuentes no oficiales, pues este es uno de los principales métodos de hacking en la actualidad. También se recomienda ignorar cualquier email enviado por usuarios no identificados o que incluyan archivos adjuntos de apariencia maliciosa. El uso de herramientas antivirus, antimalware y herramientas de protección de redes como firewalls y sandbox.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.