El grupo Royal Ransomware usó Google Ads en una de sus campañas de ataques según un nuevo informe del equipo de inteligencia de amenazas de seguridad de Microsoft.

El ransomware que surgió en septiembre y cobró varias víctimas, incluido uno de los circuitos de carreras de autos más populares del Reino Unido , está siendo distribuido por múltiples actores de amenazas, según Microsoft.

Los investigadores dijeron a fines de octubre que descubrieron una campaña de “publicidad maliciosa” en la que los hackers, que rastrean como DEV-0569, usaron Google Ads para redirigir a los usuarios a un sitio de descarga con archivos maliciosos. Microsoft dijo que reportó el abuso del sistema de distribución de tráfico a Google.

“DEV-0569 se basa notablemente en publicidad maliciosa, enlaces de phishing que apuntan a un descargador de malware que se hace pasar por instaladores de software o actualizaciones incrustadas en correos electrónicos no deseados, páginas de foros falsas y comentarios de blogs”, dijeron los investigadores.

“En los últimos meses, los investigadores de seguridad de Microsoft observaron los siguientes ajustes en los métodos de entrega del grupo: uso de formularios de contacto en sitios web de organizaciones objetivo para entregar enlaces de phishing, alojamiento de archivos de instalación falsos en sitios de descarga de software de aspecto legítimo y repositorios legítimos para hacer las descargas maliciosas parecen auténticas para los objetivos y la expansión de su técnica de publicidad maliciosa mediante el uso de Google Ads en una de sus campañas, mezclándose efectivamente con el tráfico publicitario normal”.

Microsoft explicó que los métodos permiten al grupo llegar a más objetivos y expandir su base de víctimas.

De agosto a octubre, Microsoft vio al actor de amenazas entregar el malware BATLOADER a través de correos electrónicos de phishing que se hacían pasar por instaladores legítimos para numerosas aplicaciones como TeamViewer, Adobe Flash Player, Zoom y AnyDesk.

El malware estaba alojado en dominios creados por atacantes y en repositorios legítimos como GitHub y OneDrive.

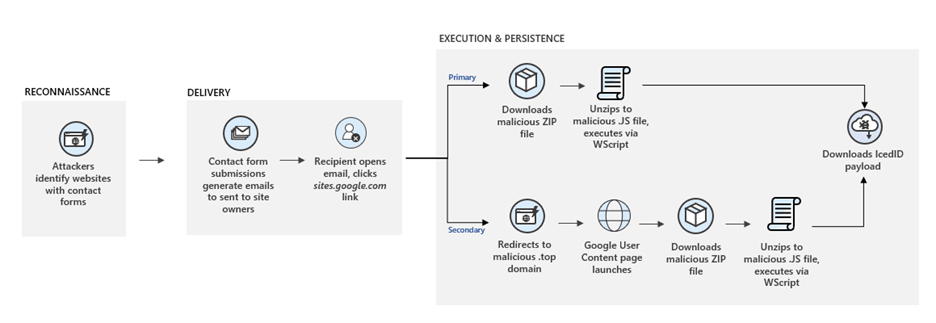

“En septiembre de 2022, Microsoft observó una campaña que usaba formularios de contacto para entregar cargas útiles DEV-0569. El uso de formularios de contacto en sitios web públicos para distribuir malware se ha visto en otras campañas, incluido el malware IcedID ”, explicó el gigante tecnológico.

“Los atacantes usan esta técnica como un método de evasión de defensa, ya que los formularios de contacto pueden eludir las protecciones de correo electrónico y parecer confiables para el destinatario”.

Los hackers enviaron mensajes a objetivos que pretendían ser una autoridad financiera nacional utilizando el formulario de contacto en los sitios web de estos objetivos.

Cuando se contactó en respuesta, los hackers enviaron un enlace que incluía el malware BATLOADER.

El arquitecto senior de seguridad de Recorded Future, Allan Liska, dijo que si bien el grupo de ransomware Royal es nuevo, parece estar compuesto por hackers experimentados que anteriormente trabajaron como afiliados para otros grupos de ransomware.

“Se sabe que usan varios tipos de ransomware y, a diferencia de muchos grupos de ransomware actuales que generan extensiones aleatoriamente para archivos cifrados, usan la extensión .Royal”, explicó.

“También fueron vistos a principios de este año usando campañas de phishing de devolución de llamada. Si bien este ataque no es nuevo, es poco común para los grupos de ransomware”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.