La herramienta de simulación de ataques adversarios y de equipo rojo Brute Ratel C4 (BRc4) ha sido utilizada por atacantes de estados nacionales para evadir la detección, según investigadores de seguridad de Palo Alto Networks.

Brute Ratel C4 hizo su debut inicial como herramienta de prueba de penetración en diciembre de 2020. En ese momento, su desarrollo fue un esfuerzo de medio tiempo de un ingeniero de seguridad llamado Chetan Nayak (también conocido como Paranoid Ninja) que vive en India. Según su sitio web , Nayak acumuló varios años de experiencia trabajando en roles senior del equipo rojo en proveedores de ciberseguridad occidentales. Durante los últimos dos años y medio, Nayak introdujo mejoras incrementales en la herramienta pentest en términos de características, capacidades, soporte y capacitación.

Lanzado en diciembre de 2020, BRc4 proporciona un nivel de sofisticación similar al de Cobalt Strike y ha sido diseñado específicamente para evadir la detección por parte de las soluciones de seguridad. La herramienta se vende actualmente por $ 2,500 por una licencia de usuario único de un año.

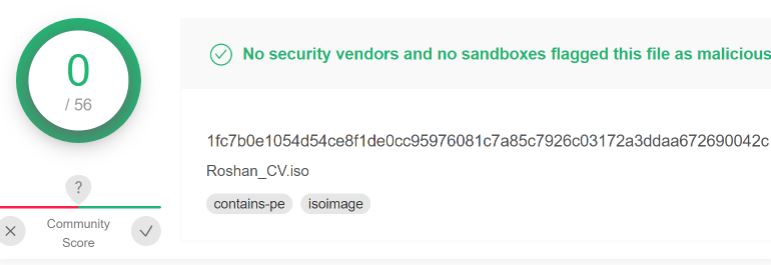

La efectividad de BRc4 para evadir la detección, dicen los investigadores, se demostró recientemente por el hecho de que una muestra enviada a VirusTotal en mayo no fue vista como maliciosa por ninguno de los motores antivirus utilizados por el servicio de escaneo de malware.

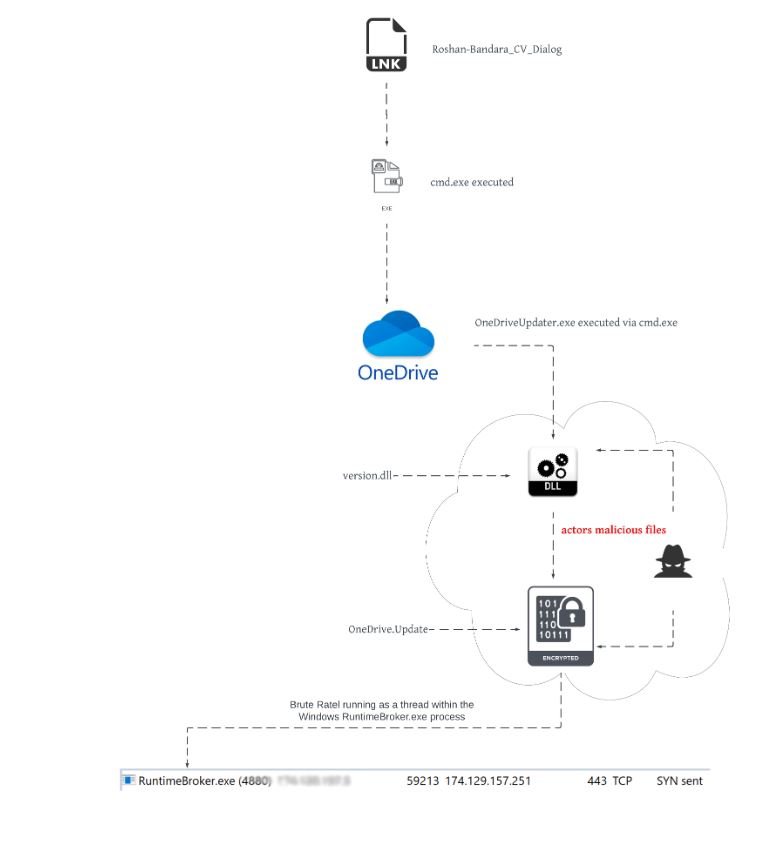

La muestra era una ISO independiente que contenía un archivo de acceso directo (LNK), una DLL maliciosa y una copia de Microsoft OneDrive Updater. Cuando se ejecutó la herramienta legítima, se empleó el secuestro de comandos DLL para cargar la carga útil maliciosa.

La técnica de empaquetamiento, es consistente con ataques recientes atribuidos al grupo de hackers patrocinado por el estado ruso Cozy Bear (APT29), que ha estado abusando de conocidas aplicaciones de colaboración en línea y almacenamiento en la nube.

Cuando se ejecuta, la DLL maliciosa, que es una versión modificada de un archivo legítimo de Microsoft, utiliza llamadas NTAPI de Windows no documentadas para la inyección de procesos para ejecutar una carga dentro del espacio de memoria Runtimebroker.exe.

El payload usa múltiples instrucciones push y mov para copiar el código Brute Ratel C4 y volver a ensamblarlo en la memoria para su ejecución. Una segunda muestra que usaba las mismas instrucciones también tuvo una baja tasa de detección en VirusTotal, y algunos AV actualmente la clasifican como “Brutel”.

Los investigadores identificaron una dirección IP alojada en Amazon AWS que se comunica con Brute Ratel C4 y también observaron varias conexiones desde una IP ucraniana que probablemente se usó para administrar la infraestructura de comando y control (C&C).

Además, los investigadores identificaron varias víctimas potenciales, incluida una organización en Argentina, un proveedor de televisión IP de contenido de América del Norte y del Sur y un fabricante textil en México.

“Dada la dispersión geográfica de estas víctimas, la conexión ascendente a una IP ucraniana y varios otros factores, creemos que es muy poco probable que BRc4 se haya implementado en apoyo de actividades de pruebas de penetración legítimas y autorizadas”, señalan los investigadores.

Palo Alto Networks dice que identificó siete muestras adicionales de BRc4, que datan de febrero de 2021, instando a los proveedores de seguridad a actualizar sus herramientas para detectar la amenaza y alentando a las organizaciones a tomar medidas proactivas para mitigar el riesgo que plantea BRc4.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.