La infraestructura para un esfuerzo de hacking que explotó los archivos de Microsoft OneNote para distribuir malware se compartió con una campaña anterior que empleó un grupo de hackers alojado en un servidor Discord. Este ataque se dirigió a organizaciones gubernamentales en las áreas de Asia-Pacífico y América del Norte. Los investigadores de Menlo Security han identificado un actor de amenazas no revelado anteriormente que, según los investigadores, no parece tener un papel importante pero que, sin embargo, debe ser monitoreado debido al hecho de que apunta a organizaciones gubernamentales.

Los hackers detrás de la campaña utilizan el correo electrónico para engañar a las víctimas potenciales para que descarguen el descargador de malware para PureCrypter animándolos a hacer clic en un enlace que los lleva a un servidor de Discord. El descargador se puede comprar en línea por $59. Está diseñado para eludir la detección por parte del software antivirus mediante el uso de métodos de ofuscación. Un descargador de malware conocido como PureCrypter es capaz de diseminar una amplia variedad de ransomware, otras formas de malware y ladrones de información. En junio de 2022 se descubrió por primera vez. Está disponible a través de su desarrollador, PureCoder, por una tarifa mensual de $59 o por un pago único de $245 de por vida.

El desarrollador ha ampliado sus capacidades para incluir el registrador y ladrón de información PureLogs, que puede robar datos de billeteras de criptomonedas, navegadores web y clientes de correo electrónico por el bajo precio de $ 99 por un solo año de acceso o $ 99 por acceso de por vida.

Los investigadores afirman que los perpetradores de esta campaña están distribuyendo el descargador PureCrypter y que los principales objetivos de sus ataques son instituciones afiliadas al gobierno. Para entregar una segunda carga útil, el actor de amenazas aprovecha el dominio de una organización sin fines de lucro que ha sido hackeado como su centro de comando y control.

Los investigadores han visto que PureCrypter propaga muchas variedades de malware y ladrones de información en el curso de esta operación. Incluyen Redline Stealer, AgentTesla, Philly Ransomware y Blackmoon.

Los investigadores dijeron que sospecharon después de ver que la plataforma de seguridad en la nube de Menlo había restringido los archivos de varios clientes gubernamentales en las regiones de América del Norte y Asia-Pacífico. Estos archivos estaban protegidos por contraseñas.

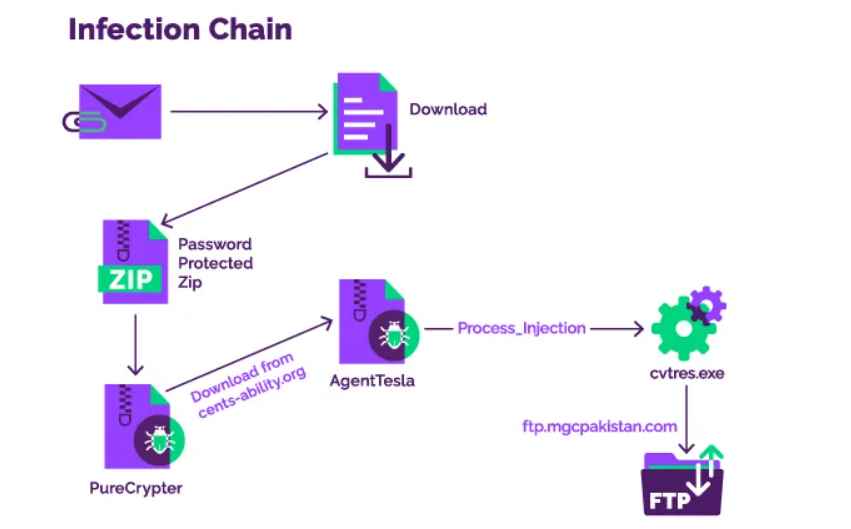

Un correo electrónico de phishing que contiene un enlace malicioso a Discord sirve como plataforma de lanzamiento para los ataques. Esta URL abrirá un archivo ZIP protegido con contraseña que contiene el descargador de malware .NET PureCrypter. Este descargador de malware luego descargará una carga útil secundaria de la infraestructura de comando y control de los atacantes.

Los investigadores de Menlo Security intentaron seguir la conexión de PureCrypter para obtener la carga útil secundaria; sin embargo, no pudieron hacerlo ya que el enlace conducía a un dominio web pirateado que, en ese momento, parecía estar caído.

Muestras adicionales adquiridas de la campaña revelaron que la descarga fue AgentTesla, un robo de datos que se vio por primera vez en 2014.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.