Especialistas en ciberseguridad reportan la detección de RATDispenser, un nuevo cargador JavaScript empleado para difundir múltiples variedades de troyanos de acceso remoto (RAT) capaces de explotar toda clase de vulnerabilidades. Acorde a los investigadores, el uso de JavaScript es muy poco común en ataques que involucran troyanos, aunque esta característica hace de este ataque muy potente.

Esta herramienta de hacking también se destaca por su gran capacidad de evasión, ya que solo tiene una tasa de detección del 11% en VirusTotal. Los investigadores señalan que RATDispenser ha sido utilizada en la distribución de al menos ocho variantes de malware, incluyendo STRRAT, WSHRAT, AdWind, Formbook, Remcos, Panda Stealer, GuLoader y Ratty, en lo que podría ser una compleja operación de malware como servicio.

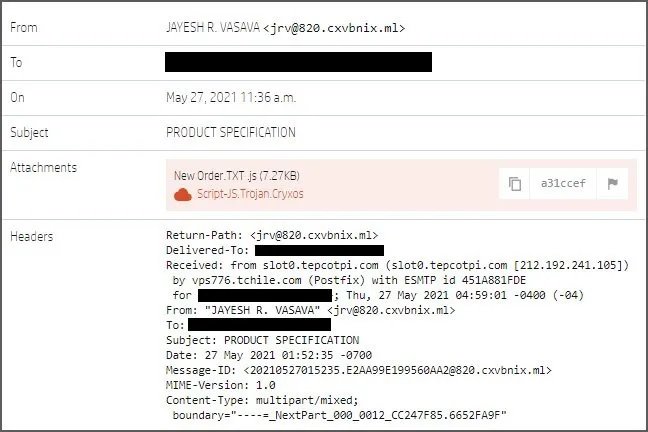

La cadena de ataque comienza con un email de phishing que utiliza un archivo adjunto de JavaScript identificado con la extensión doble “.TXT.js”, con lo que los hackers buscan engañar a las víctimas haciéndoles creer que están abriendo un simple archivo de texto.

Al iniciar el código malicioso, JavaScript se decodifica a sí mismo en tiempo de ejecución y escribe un archivo VBScript en la carpeta %TEMP% usando cmd.exe. Luego, VBScript descarga y ejecuta la carga útil final de RAT.

Los investigadores también realizaron una búsqueda retrospectiva durante los últimos tres meses, lo que les permitió identificar un total de 155 muestras de RATDispenser, pertenecientes a tres variantes diferentes. Esta investigación también permitió desarrollar un script de Python para recuperar la carga útil final, lo que llevó eventualmente a algunos hallazgos interesantes, incluyendo:

- 145 de las 155 muestras detectadas son droppers, por lo que solo 10 muestras son descargadores que se comunican a través de la red para descargar una etapa secundaria de malware

- 8 familias de malware fueron entregadas como cargas útiles

- Todas las cargas útiles eran troyanos de acceso remoto (RAT), keyloggers y malware para el robo de información

- STRRAT y WSHRAT representaron el 81% de las muestras analizadas por los investigadores

La investigación sigue en curso, por lo que no se descarta que durante los próximos días se registren más hallazgos interesantes relacionados con esta campaña.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.